Veja como corrigir a vulnerabilidade Master Key do Android

Certamente já ouviram falar da vulnerabilidade Android Master Key descoberta pela startup especializada em segurança móvel, Bluebox. Esta vulnerabilidade, devido a uma falha entre a verificação da assinatura e a instalação da aplicação, permite a um meliante inserir código malicioso em aplicações que temos instaladas no equipamento.

A vulnerabilidade é conhecida há alguns meses, mas foi há cerca de duas semanas que a Google disponibilizou um patch a corrigir.

Este patch não será disponibilizado sem uma nova actualização, o que irá deixar a maior parte dos equipamentos Android, principalmente os que já não têm suporte, vulneráveis.

A maioria dos equipamentos de baixa e média gama que sejam Single e Dual Core, vão ficar de fora da recepção da actualização a corrigir a vulnerabilidade.

Para quem depende de custom roms, a equipa da CyanogenMod já incluiu o patch, portanto já não se tem de preocupar com este assunto. Para quem usa a stock rom, à excepção do Nexus 4 e do Galaxy Nexus que já receberam o Android 4.3 com a correcção, vai ficar agora a conhecer como pode corrigir o problema enquanto não for lançada uma solução oficial por parte dos fabricantes.

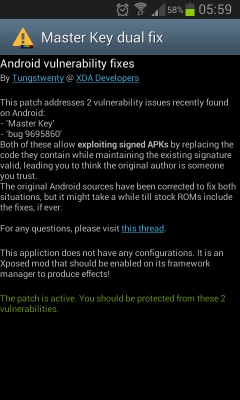

Para além da vulnerabilidade Master Key (Bug 8219321), também foi descoberta outra, marcada como Bug 9695860, que funciona de forma semelhante à outra, também foi corrigida no patch que a Google disponibilizou aos OEMs. Tanto uma como a outra são muito graves principalmente para quem usa bastante internet e / ou por quem recorre a aplicações fora da Play Store.

Depois da Google ter disponibilizado o patch, começaram a aparecer algumas aplicações para desenrascar os utilizadores com equipamentos que ainda não receberam uma actualização oficial ou para aqueles que já não têm suporte.

Uma das aplicações mais conhecidas é a ReKey desenvolvida pela conhecida Duo Security em parceria com a NEU, a outra é conhecida como MasterKeyDualFix desenvolvida por um programador português conhecido como Tungstwenty@XDA.

A ReKey, apesar de usar o patch disponibilizado pela Google, só consegue corrigir uma das duas vulnerabilidades, para além desta falha, tem alguns outros problemas, dois desses problemas é que provoca softbricks e mensagens de erros em alguns equipamentos.

A aplicação que vou falar neste artigo é a MasterKeyDualFix, é uma aplicação muito poderosa e mexe em ficheiros internos do Android.

Requisitos obrigatórios e downloads:

- Ter Android 4.0.4 ou superior. Em ROMs 4.0.3 e inferiores NÃO funciona.

- Root (também a ReKey necessita)

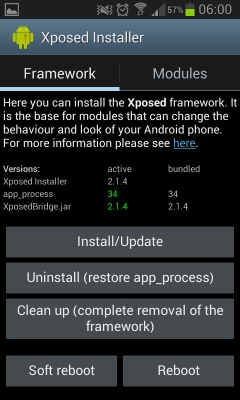

- Xposed Framework correctamente a funcionar (download no fundo do primeiro post)

- Patch MasterKeyDualFix

Procedimentos:

Se não tiver root, terá de procurar no XDA-Developers ou no MoDaCo uma forma de o fazer, para quem já tiver, pode continuar a ler.

Fazer download do Xposed Framework (XposedInstaller_X.X.X.apk) e instalar. O Xposed Framework permite alterar partes do sistema sem ser necessário flashar ou descompilar o quer que seja, mais informações aqui, daí que necessitamos deste framework ou do API para usar o patch sem ser necessário flashar. Flashar o patch poderia causar alguns problemas.

Depois de instalado, precisam de instalar o framework, para isso basta que cliquem em Install/Update e depois clicar em Soft Reboot (só quando for pedido).

Uma vez o Xposed Framework a funcionar correctamente, instalam agora o MasterKeyDualFix posteriormente descarregado, podem tanto instalar pelo Play Store ou directamente pelo APK aqui.

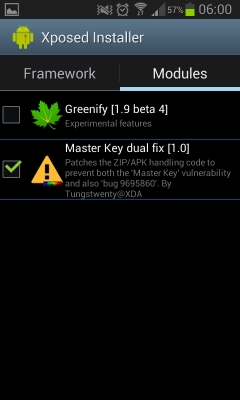

Uma vez instalado, para que a aplicação funcione, precisam de a activar no Xposed, então basta clicar em Modules no Xposed e clicar no quadradinho ao lado do Master Key Dual Fix e reiniciem (mesmo reiniciar não soft reboot).

Como podem constatar é bastante simples, duas aplicações e alguns cliques e ficam com o problema resolvido.

Quando o equipamento acabar de reiniciar, podem abrir a aplicação do patch e verificar no fundo a verde a seguinte mensagem: "The patch is active. You should be protected from these 2 vulnerabilities". Se aparecer esta mensagem é porque fizeram tudo correctamente e têm o patch a funcionar, se não aparecer, repitam novamente os passos.

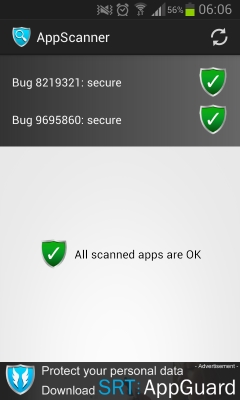

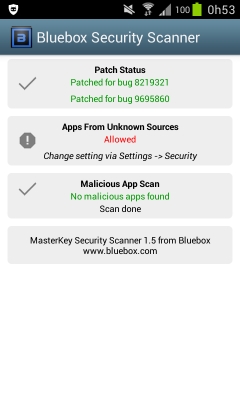

Mas para terem a certeza de que as duas vulnerabilidades ficaram resolvidas, usem uma das seguintes aplicações, SRT AppScanner ou a BlueBox Security Scanner.

Para quem usa custom roms da CyanogenMod, AOKP ou baseadas, as builds lançadas após a Google ter lançado o patch já têm também o problema solucionado.

Update 1: Adicionado ao artigo as versões do Android suportadas pelo Xposed Framework. Ver ponto Requisitos obrigatórios e downloads.

Este artigo tem mais de um ano

Como a maioria dos Androids não tem root, essa solução não é aplicável.

Uso um Bq Edison, e é o mote suficiente para contactar a BQ sobre estes problemas.

Se não houver solução para isto da parte do fabricante, exigo-lhes info. Para ter acesso root.

procura nos foruns, eles proprios falam sobre obter o acesso root. Por acaso, nisso, eles são uma otima empresa.

A posição da Bq sobre o acesso Root não é aconselhado. Aliás percebi isso quando em 9 de Maio deste ano, enviei um mail para o suporte técnico pedindo ajuda para poder instalar um programa para ter diversos perfis de autenticação.

Foram muito claros no mail, e, indicam e passo a citar parte do mail “…basicamente, não recomendamos, particularmente se se trata de um utilizador com pouca experiência e/ou conhecimentos no SO Android. Não podemos dar apoio técnico sobre o tema.”

Todos os fabricantes dizem isso, em todos os equipamentos há riscos de acontecerem problemas ao fazer root.

Uma questão… Usando o anti-vírus não resolve o problema? Ou seja, a vulnerabilidade continua lá mas o anti-vírus não deixa que o mal aconteça? Faz sentido isto, nem por isso? Obrigado.

Os antivírus só verificam as aplicações e o seu comportamento, mas não resolve vulnerabilidades nenhumas.

Para quem usa a CyanogenMod 10.1.2, não há com o que se preocupar.

no meu ja esta OK,

No meu Galaxy Ace (Android 2.3.6) não consigo instalar as aplicações, no entanto apenas tem a vulnerabilidade apresentada em 1º lugar…

Eu tentei fazer o download do Xposed Framework mas nao to a conseguir instalar no android… E nao encontro onde tirar outra apk do mesmo….

Que versão do Android tens?

Boa tarde,

O site que uso para fazer download das rom’s para o meu S3 é este: http://samsung-updates.com/device/?id=GT-I9300

Como saiu a versão:

País: United Kingdom (BTU)

Versão do Android: 4.1.2

Data da construção: 16.07.2013

Changelist: 1314436

Será que já tem esses dois erros corrigidos?

Em principio não os terá corrigido.

Mas instala o SRT AppScanner ou o BlueBox Security Scanner e verifica.

Obrigado pela resposta, caro Hélder Ferreira.

Actualmente ainda tenho uma build de Fevereiro.

Já tinha executado o BlueBox, que deu positivo sobre a “master key”.

Daí a minha pergunta se a build que referi acima como já tem a data mais recente (16.07.2013), se teria esses problemas resolvidos.

Obrigado.

Mas testa novamente. Em principio não estará corrigida e será corrigida com a actualização do Android 4.3.

Fiz a pergunta, para ter que evitar flashar. Mas vou ler no XDA, pode ser que encontre algo.

Obrigado.

Neste artigo não é preciso flashar nada, é só ter root e instalar dois APKs.

Respondi aqui, pois não dava para responder mais abaixo. (ficou cortado o botão “Responder”).

Eu li o artigo e percebi.

Perguntei sobre a ROM, pois podiam saber algo do “Changelist: 1314436”, pois nunca sei o que foi alterado. Daí a minha questão, para ter que evitar flashar uma nova ROM,se o problema persiste.

Obrigado.

@Ricardo, não precisas de flashar uma custom rom para teres este problema resolvido, este artigo serve para isso mesmo.

Basta que tenhas root e uma ROM 4.0.4 e superior, que consegues usar o Xposed Framework e o patch para corrigir a falha até que a Samsung lance a actualização com o problema resolvido.

Bom dia

Haver se me faço entender, desta vez 🙂

Perguntei se a nova build da ROM que mencionei acima estaria corrigida desses dois problemas que são referidos no artigo.

Eu sei que o que está no artigo, não é preciso flashar nada.

Agora sobre a ROM, perguntei, porque assim metia mãos à obra e já flashava essa nova build e ficava com a nova build instalada e com esses dois problemas resolvidos.

Agora sem saber se tem esses dois problemas resolvidos nesta nova build, não queria flashar e ao fim verificar que persiste esses mesmos dois problemas.

Sendo assim, se tivesse essa confirmação, que a build não teria corrigido esses problemas, começava já a fazer o que está no artigo em vez de flashar a nova build.

Mencionei flashar, porque assim juntava o útil ao agradável, se caso a build tivesse os problemas resolvidos, teria isso e mais a build recente que normalmente tem mais estabilidade e menos consumo de enrgia.

Bom fim de semana

Obrigado.

meu android é o 2.3.6, ele está vulnerável?? (ou só outra versões apresentam a problemática).

tenho root, devo aplicar o processo acima??

desde já mui grato!

Instala o SRT AppScanner ou o BlueBox Security Scanner e verifica.

Em relação ao Xposed Framework, só funciona em ROMs 4.0.4, 4.1.X, 4.2.X, etc.

Para os que usam ROMs inferiores ao Android 4.0.4, usem a aplicação ReKey, parece que é a única solução, por agora, para versões antigas do Android. https://play.google.com/store/apps/details?id=io.rekey.rekey

beleza Hélder! vou testar… (assim que voltar pra casa)

Assim que tiver feito tudo aviso aqui!

tentei aqui com o Rekey, mas não deu certo (mesmo após o reboot o bug 8219321 permaneceu

(galaxy y – OS: 2.3.6)

mas sem problemas. pretendo trocar de celular daqui alguns meses …então tudo bem… (continuo com galaxy, mas penso em um sII ou III)

Tal como disse no artigo, o ReKey só corrige uma das duas vulnerabilidades, mas se tiverem cuidado tudo poderá correr bem.

engraçado, pela análise que fiz com o o SRT AppScanner ANTES essa vulnerabilidade já estava corrigida!

(por isso pensei que não tinha dado certo na faltante)

Resumindo:

– antes, quando era injectado código malicioso numa app Andróide, a assinatura digital era alterada e um entendido percebia se tinha sido alterada,

– explorando a vulnerabilidade Master Key Android, quando é injectado código malicioso, a assinatura digital não é alterada e um entendido não dá por nada.

A Symantec diz que em markets chineses já encontrou 6 app adulteradas e que usavam essa vulnerabilidade e espera que apareçam mais. Recomenda que não se instalem apps fora dos markets oficiais que controlam se a vulnerabilidade é explorada nas apps lá disponibilizadas.

http://www.symantec.com/connect/blogs/first-malicious-use-master-key-android-vulnerability-discovered

Fantástico. Já está a bombar no meu Y201 Pro.

Update 1: Adicionado ao artigo as versões do Android suportadas pelo Xposed Framework. Ver ponto Requisitos obrigatórios e downloads.

Fiz o procedimento num Galaxy S3, e na parte de SOFT REBOOT, o meu smartphone não arrancava, bastou então primir o botão DESLIGAR por algum tempo e ele reiniciou normalmente. Depois instalei o patch (marterkeydualfix) via GooglePlay para ter sempre actualizada, caso saia uma nova versão.

Agora uma pergunta, após isto feito, tenho que manter os dois apk’s instalados, ou posso remover?

Tens de manter os dois claro…

Mas podes ocultar da lista de aplicações… o Xposed Framework é usado para outras situações também.

atualize o galaxy y para s5360butme1 (update do mes de maio) ele nao ficara com esse bug.