Tem Android? Muito cuidado com a perigosa falha StrandHogg

Os sistemas operativos para dispositivos móveis são provavelmente dos mais explorados em busca de falhas. A vulnerabilidade mais recente foi encontrada no Android e afeta milhões de dispositivos em todo o mundo.

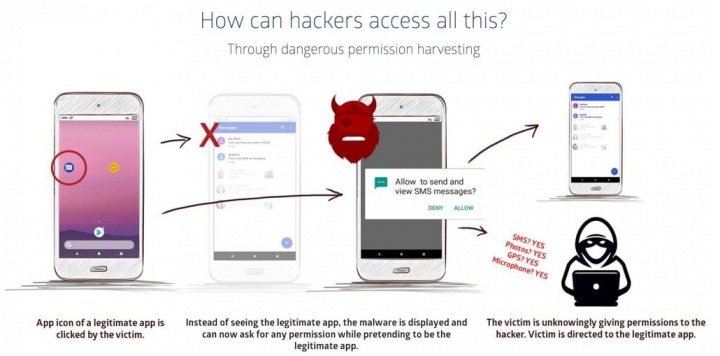

Chama-se StrandHogg e é uma falha que permite que uma app maliciosa se faça passar por uma app legítima. Veja como tudo funciona.

Investigadores da área da segurança da empresa Promon descobriram uma falha muito perigosa no Android à qual deram o nome de StrandHogg.

Segundo os investigadores:

- Todos os dispositivos com Android estão em perigoso (inc. o Android 10)

- As 500 apps mais populares estão em risco

- Identificadas 36 apps maliciosas

- A vulnerabilidade pode ser explorada sem privilégios root

Quando um hacker consegue atacar um dispositivo, passa a ter a possibilidade de:

- Ter acesso ao microfone

- tirar fotos com a câmara

- Ler e enviar mensagens

- Gravar conversas telefónicas

- Roubar credenciais de acesso

- Obter informações do GPS

- Acesso à lista de contactos

- Acesso aos logs

Como pode ser explorada a vulnerabilidade StrandHogg

O utilizador começa por clicar sobre o ícone de uma app legítima. Posteriormente aparece um pop-up (fake) a solicitar permissões ao utilizador. Essas permissões passam a dar controlo do sistema ao hacker. O processo pode servir para os mais diversos tipos de ataques.

Veja como tudo funciona em vídeo

Se são utilizadores Android, mais uma vez tenha muito cuidado. Se usam apps que não se encontram na loja de aplicações da Google, estão mais vulneráveis a este tipo de ataques. Tenham muita atenção às permissões solicitadas pelas apps que têm nos vossos equipamentos.

Até ao momento não há nenhuma informação sobre qualquer patch de correção.

Este artigo tem mais de um ano

Já parece o outro … “quero lá saber que o preço dos combustíveis subam?! Eu meto sempre 20 euros.”

Se estamos a instalar a aplicação… é fazer OK e aceitamos tudo …

É umas atrás das outras. Já perdi a conta.

Nada como usar um sistema obsoleto ehehe

🙂 Eu não chamava isso ao iOS. Até se usa.

Aaah, espera. Android? Bem, é um sistema que implica senso comum, não é Idiot Proof como o iOS (Que precisa de ser por razões obvias), mas tem as suas vantagens. Como tal…

Sério???

O que me dizes tu disto????

https://tek.sapo.pt/mobile/ios/artigos/apple-admite-que-o-iphone-11-pro-recolhe-dados-de-localizacao-mesmo-quando-o-utilizador-nao-permite

Android, o pior sistema operativo jamais alguma vez criado.

Antes era o Windows… agora o Android.

Felizmente os utilizadores que gastam 5000 euros, a cada dois anos, para usarem o IOS nunca sofrem nenhum ataque, nunca tem vulnerabilidades e as baterias duram 5 anos.

Rindo até 2039

A titulo de exemplo, creio que a Scarlett Johansson também nunca foi atacada e é invulnerável…

A própria APPLE faz os ataques LOOOOL

https://tek.sapo.pt/mobile/ios/artigos/apple-admite-que-o-iphone-11-pro-recolhe-dados-de-localizacao-mesmo-quando-o-utilizador-nao-permite

A tua justificação para um problema real é comparar com uma mentira?

Nonsense total só para te sentires melhor.

Epá a sério que ainda andam com estas parvoíces? A culpa não é do android, é dos burros dos utilizadores que não sabem o que fazem! Isto funciona em qualquer SO, chama-se engenharia social!

Nao percebi. Como e’ que o icon da aplicacao legitimia e’ desviado para a ilegitima?

“Would you notice this”

Uma aplicação está subitamente a pedir-me permissões para enviar SMSs em meu nome e aceder à lista de contactos e potencialmente a usar outros recursos. Mais, a aplicação que supostamente está a pedir estas permissões é a que tenho eleita por defeito para enviar mensagens que já tem estas permissões nativamente.

COMO é que não notas isto!? Ou mesmo que seja uma aplicação não nativa à qual já deste permissões. As permissões não são pedidas de fresco, só incrementalmente. Se te está a ser pedido permissões, é uma nova app.

Mas bom, é um bom ponto. Pessoas vão ser apanhadas por isto.

So um heads up …

“Promon researchers said they identified StrandHogg after learning from an unnamed Eastern European security company for financial institutions that several banks in the Czech Republic reported money disappearing from customer accounts. The partner gave Promon a sample of suspected malware. Promon eventually found that the malware was exploiting the vulnerability. Promon partner Lookout later identified the 36 apps exploiting the vulnerability, including BankBot variants.”