Novo Ransomware para Android pede 500 dólares de resgate

Utilizadores que tentem desbloquear a informação, podem ver o valor do resgate aumentar até aos 1500 dólares

Imagine que está no seu Android e, ao tentar aceder às fotografias é-lhe solicitado um pagamento de 500 dólares para desbloquear a visualização das mesmas? Um novo Ransomware baptizado do SLocker-DZ é capaz disso e muito mais e está a afectar os utilizadores com dispositivos Android. Cuidado…muito cuidado..pois não há solução neste momento para tal ataque.

O Ransomware é uma ameaça informática que nos últimos tempos tem vindo a “assombrar” milhares de utilizadores em todo o mundo. O ataque é de tal forma eficaz que consegue cifrar os ficheiros dos utilizadores, recorrendo a algoritmos de criptografia muito eficientes. Neste momento as ferramentas para decifrar a informação são quase nulas, o que eleva o nível de desespero.

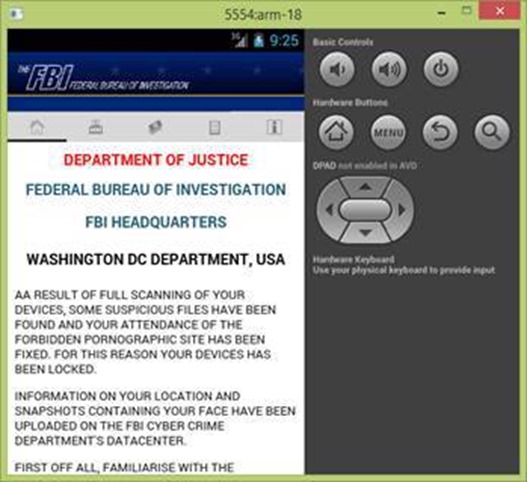

Desta vez foi descoberto um novo Ransomware para Android que tem o nome de SLocker-DZ. Esta ameaça chega disfarçada como sendo uma actualização do Adobe Flash Player e depois do utilizador mandar executar a actualização aparece uma mensagem falsa, supostamente do FBI, referindo que o nosso sistema está vulnerável e que tem vários conteúdos pornográficos. Nesse momento um conjunto de informação do nosso dispositivos móvel é cifrada e os botões de inicio e voltar são bloqueados.

Para voltar a ter acesso às funcionalidades dos botões e à informação o utilizador deve pagar 500 dólares.

Unfortunately, there is not much users can do if infected with ransomware, even if this particular strain does not encrypt the files on the infected terminal. The device's home screen button and back functionalities are no longer working, and turning the device on/off doesn't help either, as the malware runs when the operating system boots

Catalin Cosoi, Investigar da Bitdefender

Se o Ransomware detectar que o utilizador está a tentar desbloquear os conteúdos, o valor do resgate passa para os 1.500 dólares e deverá ser pago via Money Pak ou PayPal My Cash.

Via net-security

Este artigo tem mais de um ano

LOL!

E ainda criticam a segurança da Apple!

Pelo o que eu li, disfarça-se através de um update do Flash Player. E já agora, já que a NSA anda sempre a tentar espiar nas pessoas não faria melhor ao andar a encontrar os idiotas que criam isto?

Hélder, esta ameaça já existe tb nos telefones da apple. ao contrário do que diz o artigo, este ataque começou nos Windows phones com os primeiros casos a aparecerem no final de 2014. Mais tarde começaram a aparecer nos android e nos iphones. O que acontece é que devido ao maior numero de androids no mercado acaba por ser o sistema com mais casos. Aqui fica a correção ao pessoal do pplware.

Sim, sim…

Falar é fácil, a realidade é outra!

acontece nos iPhones!?

A coisa mais próxima que houve foi alguém ter acedido a contas do iCloud das pessoas via “phishing” e bloqueado remotamente o aparelho, coisa que muitas das pessoas podiam contornar facilmente se já tivessem o aparelho protegido com uma password.

Mas malware que faça isto no iPhone não aconteceu!

Nunes a verdade é que acontece aos iphones também, pode ser mais difícil de acontecer devido ao OS ser mais fechado que android, mas infelizmente acontece.

é fácil falar, mas onde é que estão os exemplos!??

https://blog.kaspersky.com/ransomware_targets_ios_osx/

@ RT

O link que dás é exactamente sobre o que já falei, um caso que não envolve malware e que para a maioria das pessoas nem sequer criava problemas pois bastava usar a password que já tinham! Isto sem falar que a Apple facilmente resolveria a situação…

@Nunes

O problema é que precisas de ter uma password pré defendida, caso não tenhas tens de restaurar o iphone(isto do que entendi, se tiver errado avisa). Em conclusão acontece a mesma. Independente de ser malware ou phishing não deixa de ser um hack.

@ Flavio

boa parte dos iPhones actuais já andam com password muito por culpa do TouchID. Para além disso as pessoas puderam recorrer à Apple para resolver o assunto.

Resumindo, a dimensão do problema é muitíssimo mais pequena

mega leak…

Tendo em conta que se tem uma recovery e visto que este vírus não encrypta as fotos então não seria mais fácil ir a recovery fazer o mount do cartão externo e interno e copiar os dados. Claro que tendo algum cuidado ao ligar ao pc não infetar o pc, usando por exemplo uma maquina virtual ?????? Após isto encontrar a app que instala este vírus e apaga-la e depois limpar as caches. Caso mais nada funcionasse bota factory reset para frente.

se não controlarem…..

Supondo uma infeção um factory reset resolve, certo?

Mas aí ficas mesmo sem tudo 🙂

Falo por mim, que tenho só alguns e-books e jogos, de resto uso para ver filmes/séries ou navegar um pouco na net/redes sociais, mas preferia fazer o reset e perder tudo do que pagar aquele balúrdio! Mas pronto, cada caso é um caso!

Se formos pessoas prevenidas temos uma custom recovery (Twrp, p.e.) e temos um backup. E ainda aproveitamos para trocar de ROM que é sempre divertido! 🙂

ele afeta tudo que tem para afectar, seja na cloud ou em disco… se tiver acesso é claro

Como é que vai afetar a cloud?

não me parece que o faça, ainda não me informei, mas acho que afeta apenas os dados dos dispositivos. logo, penso que usar um serviço cloud previne imenso a perda de dados, pois hoje em dia quase todos temos wifi em casa e pedemos efetuar varios backups por aí.

Mas qualquer utilizador mais avançado não iria fazer a atualização do adobe flash player, pois já sabemos que a adobe já não dá suporte a dispositivos android.

Agora, comparar android ao Ios e ao Wp é mesmo que comparar a ferrari, a Porsche e a lamborghini, Cada um tem as suas vantagens e desvantagens, e qualquer sistema tem falhas/bugs/problemas de segurança.

Para isso é que servem os backups. Pessoalmente, se me acontecesse algo do género, o único mal seria ter de instalar e configurar tudo outra vez como se de um telemóvel novo se tratasse. 😉

Ainda agora acabei de fazer factory reset no meu e a única coisa que “perdi” foram as fotos. E estas estão no Google Photos que faz o backup automático. De resto, continuo cá com as músicas que tinha… Ah, e perdi as apps, mas o Android instala-as automaticamente depois.

Nem por isso. Se tiveres as tuas imagens e videos sincronizadas com a conta google acabas por não ter quase perdas.

mas pronto xD é só mais um virus . Espero que não acede a informações confidencias do gênero de contas bancárias e etc… 🙂

Fica sem tudo porque? Se é quando se vai a galeria, não da na mesma para ligar o tlm ao pc e copiar tudo? Isto claro quem não tem copias de segurança.

Não porque encripta os ficheiros. Podes aceder ao cartão mas não tens acesso ao conteudo.

De qualquer forma duvido que este virus tenha qualquer impacto no caso de se usar uma cloud (no caso de perder os ficheiros). Uso a MEGA cloud e sempre que tiro fotos ou videos por exemplo, é tudo enviado para a cloud. Mesmo que apague os ficheiros, eles não são removidos da cloud.

Poxa!!! Pra mim mais vale comprar um tablet/telemovel novo e vender as peças, visto que o resgate é mais caro que o equipamento em si!

Se tiver backups em dia faz-se um reset ao dispositivo.

Se calhar o ideal é retirar a bateria, ir ao recovery e fazer wipe data, não?

Isso ou colocar o telefone em banho Maria durante 20 minutos! 😉

Tirando a bateria desejo-te boa sorte a ires ao recovery xD

Consegues ligar o dispositivo e trabalhar com ele normalmente apenas com ele ligado ao carregador, sem bateria colocada. 😉

Depende do telemóvel.

Modo Recovery e Factory Reset resolve isso 😉

O resgate não é para o telefone! É para os dados!

A e tal o wp nao presta, pois mas no wp isso não acontece.

Não acontece AGORA! ou pelo menos não se conhece!

Claro ninguem usa.

Resumindo, toca a fazer backup sempre que se tem fotografias importantes e etc…

Assim caso aconteça algo de grave, só fazer hard reset como dizem aí.

Li um artigo no site seumicroseguro.com (noticia de 15/08/2014) e refere que a forma de recuperar ficheiros devido a um cryplocker (penso que é relacionado com o ransomware) é através da empresa fire eye (que desencripta de forma gratuita)…

Mas para desencriptar a empresa tem de ter acesso à chave. Se as chaves forem dinâmicas (ex. não existirem duas iguais), pode ser mesmo muito complicado, a tender para o impossivel mesmo.

Como a empresa descobre a chave ou desencripta não sei. Apenas decidi partilhar a noticia, não para discutir sobre algo que sinceramente não conheço por dentro. Caso alguém conheça como a empresa funciona ou se alguém aqui já experimentou, pode ser um bom tópico de discussão, na minha opinião.

Basta fazer backup.

Um por semana basta.

Já no windows faço o mesmo e todos os clientes que tenho a meu cargo em que aconteceu o mesmo mas no computador, foi repor a imagem e resolveu.

No PC é então recomendável faze rum backup semanalmente e criar restauros do sistema? Será isso? E portanto se for atacado por um destes virus basta ir ao restauro do sistema e os ficheiros aparecem desencriptados?

Podiam era explicar como se apanha este tipo de virus e que comportamentos devemos evitar.

Como foi dito aqui no pplware, a ameaça pelo computador chega através de anexos de email.

Normalmente de remetentes que não conhecemos ou que achemos suspeitos. Tens um caso conhecido em que utilizavam um email falso dos CTT. É apenas um exemplo.

E no Android como está no artigo, a ameaça chega por uma actualização falsa do flash player.

Amigo é só andar atento às novidades 🙂

Primeiro que tudo, convém não abrires emails de remetentes que não conheces e abrir os executáveis muito menos. Se fores uma pessoa muito ativa no teu pc (Em termos de ficheiros de dados, fotos, etc) realiza um backup do disco semanalmente ou mensalmente.

No Android, a mesma coisa.

Carlos, (com todo o respeito), quando ler novamente o artigo com mais atenção, vai reparar escrito a Negrito ”Esta ameaça chega disfarçada como sendo uma actualização do Adobe Flash Player”

Tendo em conta que o Android abandonou oficialmetente o suporte para Flash Player em deterimento do HTLM5 desde o 4.1 Jelly Bean, vamos constatar que qualquer pop-up q sujira update de flash player deve de ser automaticamente ignorado pelos utilizadores

PS: o Blackberry 10 OS tb na ultima atualização descontinuou o uso de adobe flash player (10.3.1). Isto só para vos dizer o quanto é excelente o Flash Player :p :p :p

Outra coisa que vocês devem de estar mentalizados de uma vez por todas: nunca se devem de instalar app’s fora da Google Play, nem apk’s vindos de outras fontes como por exemplo aptoide, amazon app store e afins

nem apk+s vindos da Aptoide? LOL mas tu és louco? Deves pensar que na Play Store da Google não tens malware.. aliás na Aptoide é feito regularmente scan aos apk’s, além de que as aplicações mais descarregadas são validadas manualmente.

Mais depressa confio na Aptoide do que na Google.. mas caga, o que interessa é espalhar desinformaçao para parecer um entendido.. que neste caso é um noob disfarçado. gg wp

Eu diria mesmo que qualquer popup de qualquer tipo deverá ser ignorado pelos utilizadores.

As atualizações do sistema são por defeito feitas automáticamente, e quando não o são, normalmente é a indicar alteração de permissões de acesso ao dispositivo. De qualquer forma será sempre através da Play Store do google. Se não for, ignora-se.

Flash Player no Android? LOL deixou de ser suportado quando saiu o Android 4.x

Embora á um browser qualquer que n me lembro o nome permite usar flash player, no entanto n faz sentido, tendo em conta o browser nativo (chrome) ou então firefox ou dolphin. por isso só cai quem quer…

Deram 50 pelo telemóvel e depois vão dar 500 para recuperar meia dúzia de selfies javardas e outras tantas fotos desfocadas de feijoada e açorda… Vão ganhar muito dinheiro! 😀

mens ransomware é apenas e só em microsoft , o android não suporta flash anyway . a taxa ransomware em android deve ser abaixo de 0.00001 % esta noticia é só para acharmos que é tudo a mesma m…. quando não é. Para já se seguires as normas de segurança nem lá perto consegue chegar .

“Vem ai o Papao”

Mas quem actualiza fash se o android nao tem fash? (eu por acaso ate uso mas de forma xpto lol)

Tendo em conta q a google automaticamente faz backup por nos, onde esta a preocupacao?

Mensagens usem o sms backup +, usas uma vez e apartir dai esta tudo no teu gmail. da geitasso quando telemovel avaria ou fica sem bateria.

Parece me q a montanha pariu um rato. Eles e q vos deviam pagar pela publicidade lol.

O unico q se deve precupar e a google e mesmo esses arranjam solucao de um dia para o outro.

Venham mais destes mas com batatas sff.

isto só acontece a quem anda á procura de apk’s fora da Playstore e têm personalizadas as definições de segurança para aceitar app’s de fontes desconhecidas.

500$. Só mesmo para quem possuir um topo de gama Samsung. O resto tira o cartão de dados e compra novo. O cartão de dados está corrompido? compra-se outro e começa-se de novo. é sempre mais barato e evolui-se na versão Android.

*Ponto 1* – É difícil infectar o Android e se alguém o fizer, é um utilizador pseudo avançado, com a mania. *Não existe* Flash player no Android desde há anos, foi simplesmente abandonado. Logo, para esse “ransomware” (vírus que chantageia a pessoa a pagar X para recuperar ficheiros pessoais) ser instalado no smartphone, a pessoa tem de instalar deliberadamente uma aplicação que nem sequer vem da loja oficial das aplicações e tem ainda de mexer deliberadamente nas definições do sistema Android para permitir a instalação de aplicações “não verificadas”, “suspeitas”, enfim, lixo!

*Ponto 2* – Hoje em dia toda a gente tem automaticamente todos os seus ficheiros pessoais sincronizados na “cloud” e se não tem, foi porque o escolheu deliberadamente e tem a mania do Big Brother (medo “falta” de privacidade). Passo a explicar: os contactos, agenda etc estão no Google Contacts https://contacts.google.com, associados à conta Google. As fotos e vídeos estão no Google Photos https://plus.google.com/photos. Até as aplicações que temos instaladas também são gravadas no nosso perfil da loja de aplicações https://play.google.com/apps. Ou seja, se por acaso alguém infectar o telemóvel com isso não há nada mais simples a fazer: fazer reset!!! Ok, apagar tudo, mas quem quer saber? Quando a pessoa associa de novo o seu e-mail ao telemóvel, magicamente todos os contactos, agenda, fotos e vídeos são recuperados e até as aplicações antigas são instaladas!

Resumindo: passar do ponto 1 é difícil, é preciso ter a mania que se sabe, mas não sabe. Quem passa do ponto 1 não são os leigos, são os utilizadores pseudo-avançados que se põem a inventar. E se por acaso inventam e são infectados, recorrem ao ponto 2 e está feito. Quem passa pelo ponto 1 e depois paga o “resgate”, esses sim, é que são os verdadeiros totós.

Para o futuro e para se estar sempre seguro:

– Garantir que a conta do Google está associada no telemóvel e todos os itens acima mencionados são sincronizados. Nada de contactos na memória do cartão SIM ou do telemóvel, tudo deve ir para o Google e pronto.

– Garantir que a aplicação Google+/Google Photos ou a aplicação Dropbox sincronizam automaticamente as fotos e vídeos.

“*Não existe* Flash player no Android”

Vamos apostar, e pagas o jantar oh Ana?! 😀

Existe.. porém não está atualizado. MAS EXISTE.

Quanto ao resto concordo.. especialmente o que acontece aqui é as pessoas mais leigas carregarem nas publicidades das apps. Claro que com o root resolveria porém leigos e root não se juntam. Quanto ao resto.. O melhor antivirus de qualquer, e repito.. QUALQUER sistema operativo é mesmo o bom senso.

Não existe na Play Store, disponibilizado pela Adobe, logo não existe de forma oficial e se existir é uma versão antiga e de developers não confiáveis, pois foi abandonado há anos. https://play.google.com/store/search?q=flash%20player&c=apps

Ou estarei a ver mal? Não me apetece pagar um jantar! 🙂

Uma pergunta: Reiniciar o telemóvel em modo seguro não irá funcionar?

Não se de facto os dados forem encriptados.

Como conseguir safar os dados? Na teórica encaixa, mas na prática agradecia que alguém confirmasse . Passo a explicar:

Fazer root ao telemóvel, instalar aplicativo bootmanager ( que permite desactivar apks ao arranque do telemóvel ) e dar reboot ao telemóvel, depois disso instalar clean master e através do root desinstalar o aplicativo. Desinstalar o root para quem não queira perder as suas garantias e verificar se os ficheiros pessoais, uma vez que o aplicativo já não esta instalado, estão encriptados. Se não estiverem, muito bem. Se estiverem, muito fácil, liguem o telemóvel ao computador e copiem a raiz do telemóvel para la, e corram um decrypter. Se desencriptar basta só copiar as pastas todas e colar na raiz e fazer a substituição de tudo.

Testem a minha teoria! Um abraço

“e corram um decrypter”.

1- A tua teoria está completamente certa mas não funciona mas só funciona no CSI cyber. Isto só funcionaria se quem encriptou os dados for totó. Basta que a chave que encriptou seja minimamente complexa que terias que estar milhares de milhões de anos a correr o teu decrypter.

Portanto, estás a falar do que não sabes.

Epá mas quem é que tem alguma coisa no telemóvel que valha 500 euros?? Ainda se fosse no PC, agora no telele?? Bem que me podem encriptar o angry birds à vontade!

Eu no máximo tenho umas fotos que são automaticamente sincronizadas com a cloud!

estes povo nao ia ganhar muito mais dinheiro montando uma empresa de segurança? se os programas deles tem criptografia tao forte que ninguem alem deles consegue quebrar nao seria a solucao de segurança anti nsa que todos tem esperado a muito tempo? ou será que as forças de segurança estao apenas fingindo qe nao sao capazes de quebrar a criptografia deles pra esconder o quanto sao capazes de se infiltrar em qualquer sistema por protegido que esteja?