ALERTA: Factory Reset no Android não elimina dados

Mais de 500 milhões de dispositivos Android afectados

Para quem pensava que depois de fazer um Factory Reset no Android (Restaurar os Dados de Fábrica) o equipamento ficava completamente sem informação pessoal…CUIDADO, não é bem assim!

De acordo com a notícia avançada pelo site arstechnica, mesmo depois de fazer um Factory Reset ao seu Android ainda é possível recuperar credenciais de autenticação, mensagens de texto, e-mails, contactos, etc. Já pensou que se o vender, alguém pode recuperar estes seus dados?

A Google tem pela frente um grande problema de segurança que precisa de resolver com a máxima urgência.

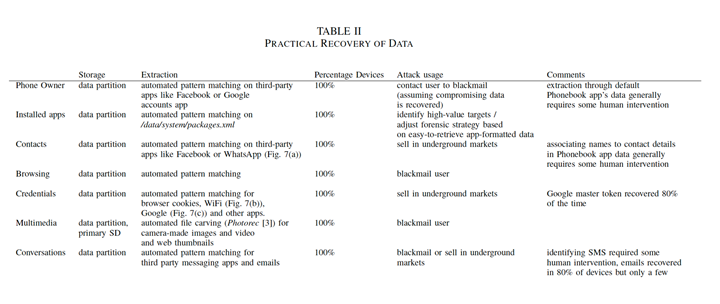

De acordo com um estudo agora publicado com o nome Security Analysis of Android Factory Resets, levado a cabo por Laurent Simon e Ross Anderson da Universidade de Cambridge, sabe-se que mesmo fazendo um Factory Reset no Android os dados pessoais não são completamente apagados.

Tendo como base o estudo, estima-se que mais de 500 milhões de smartphones não conseguem “limpar” totalmente as partições onde os dados pessoais estão guardados e mais de 630 milhões de smartphones não consegue remover a informação na totalidade dos cartões SD internos, onde são armazenados os vídeos, fotografias, e tantos outros dados pessoais e privados do utilizador.

Para se ter uma ideia do “perigo”, em mais de 80% dos casos é possível recuperar as credenciais do Facebook e do Google usando as chaves de encriptação e mecanismos de força bruta.

We estimate that up to 500 million devices may not properly sanitise their data partition where credentials and other sensitive data are stored, and up to 630 million may not properly sanitise the internal SD card where multimedia files are generally saved.

We found we could recover Google credentials on all devices presenting a flawed factory reset. Full-disk encryption has the potential to mitigate the problem, but we found that a flawed factory reset leaves behind enough data for the encryption key to be recovered.

Simon e Anderson testaram 21 smartphones de cinco fabricantes, incluindo Samsung, HTC e Nexus, todos com versões do Android que vão desde o 2.3 até ao 4.3. A Google já foi contactada mas até ao momento não há qualquer feedback sobre este caso.

Via arstechnica

Este artigo tem mais de um ano

Parece-me uma campanha dos produtores de telemóveis, contra a venda de usados. Por acaso, no meu antigo sony, limpei tudo, incluindo o android e vendi-o como pisa-papéis.

se fosse uma campanha dos fabricantes teriam dado a informação que os aparelhos mais recentes não sofriam disto, mas não dizem nada quanto a isso!

Escapou-te a passagem em que diz “todos com versões do Android que vão desde o 2.3 até ao 4.3″… ou o conhecimento que a maioria dos Androids que os fabricantes colocam hoje no mercado têm 5.x ou (no mínimo) 4.4.x (se for um modelo em fase final de comercialização) — stocks sobrantes de lojistas e operadores excluídos.

O que eu pretendo dizer é que se fosse uma campanha haveria a informação bem explícita de que os novos não sofriam disso. Mas lendo a informação que é dada fica sem se saber o que se passa com as versões mais recentes… dizer que só testaram até ao 4.3 não assegura as pessoas sobre os outros!

“maioria dos Androids que os fabricantes colocam hoje no mercado têm 5.x”

Estas um pouco desfasado ou quando falam mal do android o teu rato anda para baixo sozinho…

Tu e que foste ultrapassado sem saber.

“We estimate that up to 500 million devices may not properly sanitise their data partition where credentials and other sensitive data are stored”

Pois, o problema é que a memória flash usa mecanismos de wear leveling pelo que não é tão simples como formatar uma partição. Os blocos escritos pelo sistema operativo na prática não correspondem aos blocos físicos.

Por estas e por outras que quando quero apagar tudo, sigo sempre este exemplo dado pelo staff da peopleware.

http://videos.sapo.pt/cccUPbk5SdZ7SuiMA8EI

Eu diria que isso faz exactamente o mesmo que o factory reset acedido no sistema a correr normalmente! Só que isso apenas coloca o espaço do disco como livre, não escrevendo por cima, o que em si não é propriamente uma novidade para discos não encriptados!

Com encriptação do telefone isso acontece?

E versões superiores ao android 4.3? se já não acontece a google já resolveu o problema, e o que se passa é mais outro problema que acontece com qualquer coisa, telemóveis, mp3, computadores, portáteis, pens, etc. não basta “formatar”

E só agora é que perceberam? Já reparei nisso desde que fiz o meu primeiro reset a um smartphone e vim a descobrir infos que supostamente não deviam voltar a aparecer, e não precisei fuçar muito o aparelho!

Presumo que não só acede aos dados encriptados quem tiver a chave

Mas entre NSA backdoors data mining, aplicações que tem permissão a tudo sabe-se lá

enganei-me era para responder ao rui

Não percebo qual é a novidade.

Qualquer pessoa dentro do assunto sabe que qualquer formatação não é eficaz a não ser que o disco seja reescrito com qualquer coisa por cima. Normalmente são usados zeros (‘0’) para preencher um disco e fazer uma limpeza segura. Sabendo a estrutura de ficheiros de um dado android é fácil procurar no sitio certo.

Aviso: Apple fanboys comments incoming a dizer o quão melhor é a apple neste aspecto.

qualquer sistema que permita a limpeza eficaz e real com um factory reset é melhor que isto.

Não sei se nos outros sistemas acontece o mesmo, mas caso aconteça, é mau.

Isso é verdade para discos não encriptados!

Em discos encriptados [com boa encriptação e chaves] não é preciso “escrever por cima” pois os dados não são directamente legíveis. Bastaria apagar normalmente o disco e depois tornar as chaves irrecuperáveis – só os sectores onde as chaves se encontram é que necessitariam de ser reescritos. É fundamentalmente aqui que está o verdadeiro problema no sistema usado no Android

Boas,

As chaves não estão no disco. O que está no disco é um bloco de informação que entre outras coisas serve para testar se a password introduzida é a correta ou não.

Se vendes um disco encriptado estás vulnerável a ataques de força-bruta mas isso não tem nada a ver com chaves no disco. O teu comentário está correto à excepção do termo chaves.

Para todos os efeitos o que se passa aqui é uma chave guardada no disco! Foi dessa forma que conseguiram recuperar dados nos casos com discos encriptados, porque não tinha sido apagada. A chave guardada é que está tb encriptada através do PIN/Password, o que na maioria dos casos será fácil de obter por força-bruta, pois as pessoas preferem passwords curtas ou PIN para não demorar a desbloquear o aparelho!

Se esta chave no disco for apagada não há basicamente como desencriptar.

http://nelenkov.blogspot.pt/2014/10/revisiting-android-disk-encryption.html

Boas,

Obrigado pelo link, é esclarecedor. Acho absolutamente ridículo o sistema usado. Nunca pensei que fossem estúpidos ao ponto de gravar a master key protegida simplesmente por um PIN do lockscreen :O

Creio que outros sistemas fazem algo parecido!

O sistema da Apple tb guarda uma chave no disco. O Bitlocker do Windows tb guarda uma chave no disco! Todas obviamente encriptadas com outra chave.

O problema está na estrutura implementada para defender isto tudo, e é aqui que o Android pelo menos até ao 4.3 peca!

Essa informação (da escrita de zeros) não é verdadeira para memórias flash (aplica-se a discos magnéticos, não a flash).

A forma correcta de se fazer a limpeza dessas memórias é utilizando o sinal de secure erase, o qual aplica a tensão especial que limpa todas as células de memória do bloco seleccionado.

Muito mais rápido e eficaz, escrever 0’s do início ao fim da flash não garante coisíssima nenhuma, uma vez que aquilo a que tens acesso é um mapeamento lógico da memória (que não corresponde à implementação física — particularmente omite o sobre-provisionamento do controlador para as operações de clean dos blocos em estado steady). Ou seja, há zonas de memória que ainda têm dados mas às quais podes já não ter acesso, esse método obrigaria a múltiplas passagens e pura e simplesmente “sorte” para que o controlador liberte para escrita todos os blocos que vai reservando para operações internas.

Gostava de saber se a drive estiver cifrada, se o mesmo caso se aplica, por exemplo, se formatar, os dados cifrados continuam la…

mas isto é uma casa as bruxas?? deve ser mesmo num disco rigido de computador é impossivel apagar os dados com uma simples formatacao, a unica maneira é reescrever as particoes com novos dados para serem apagados os dados anteriores ,porque se nao for isso feito esses dados sao sempre recuperaveis com mais tempo ou menos tempo a menos que esse bloco de espaço seja reescrito tudo é recuperavel. Nao inventem casa as bruxas porque isso acontece em todos os equipamentos…

Un factory Reset no meu Sony Xperia SP, nem as fotos apaga e não me refiro às que estão no cartão.

no meu nokia 3310 acho que nao tem essa opçao

Faz-se como nos pc’s, formata-se o disco 7 vezes, neste caso faz-se um reset 7 vezes se calhar resolve xD

Nao precisas formatar 7 vezes.

Corres o HDD Low Level Format Tool por exemplo

O meu antigo Galaxy mini 2 eu lembro-me de fazer reset e ter as fotos no telemovel por muitos “resets” eu fizesse. Lol.

Mete um dd nisso sócio. Se és home claro! 🙂

dd skip=nr_de_bytes_do_boot_loader of=/dev/disco if=/dev/zero bs=1M

Com uma cópia de segurança Google play restaurada ou com um reset limpo sem restauro?

Wipe Dalvik Cache, System, Data, Cache e tudo fica limpo ( Têm que instalar a ROM depois )

Isso não limpa nada 😉

A unica forma de apagares os dados é re-escrevendo por cima deles 😉

Não levem a mal, mas está noticia já a muito que se sabia. A um ano atrás a avast fez um estudo destes e provou o mesmo que se provou aqui.

Na altura a Google pronunciou se, dizendo que no kitkat (4.4) e superior o factory reset é mais eficiente e evita este tipo de situações. Encriptem sempre o dispositivo antes de fazer o factory reset e duvido que venham a ter problemas….

Wuau! esta noticia é mais velha que a minha avó

Bahhhh… Qualquer pessoa minimamente inteligente chegava a esta conclusão. Por isso é que quando preciso de “limpar” o telemóvel de vez em quando, alem do factory reset, faço “Reparar Software” 😀

A noticia é velha mas as vezes ha noticias que interessa reciclar, seja a pensar nos novos/futuros utilizadores android ou nos avanços que entretanto se fizeram em relaçao ao assunto.

Ha tempos lembro-me de ler um texto que mencionava que o factory resest realmente fidedignos eram os da motorola, todas as outras marcas num ou dispositivo tinham deixado informaçao.

No meu caso o que faço é activar a encriptação, e dps disso o factory reset que é a sugestão mais comum.

Easy way for solve that problem

Go to recovery mode

factory reset

wipe dalvick cache

wipe sdcard

reboot system

wipe é uma “formatação rápida” a uma partição.

Resolve ZERO.

😀 E nada resolveste!

Sim, apagaste os links aos dados, mas a informação ainda está lá. Se o conteúdo não estava encriptado, não é assim muito trabalho para recuperar os dados.

Ou então flashar de novo a rom. Com o Hard reset é tudo apagado e reescrito.

isso n faz nada, faço isso e tenho sempre as fotos e a musica

Isso e porque a partição sdcard não e afetada.. Mas sim o que ele disse nao resolve o problema.

Já estou a ver os apple fanboys a dizer que se fosse em iOS não tinham esse problema. Meio mundo informático sabe que para ter a certeza da irrecuperabilidade dos dados, só tendo a certeza que o lançávamos a um forno da metalúrgica 😀

http://www.correlsense.com/blog-new/apple-ios-encryption-2/

para o comum dos mortais um disco encriptado com uma chave de 256bit irrecuperável é o suficiente

Grande coisa… Num PC também de pode recuperar após a formatação!

#openssl enc -aes-256-ctr -pass pass:”$(dd if=/dev/urandom bs=128 count=1 2>/dev/null | base64)” -nosalt </dev/zero \

OU 1º prenssa Hidraulica ….

creditos; dd ArchLinux.

Qual é a novidade?

No iphone acontece o mesmo.

ate num pc formatado é possivel recuperar dados..

Num iPhone não acontece o mesmo! O disco está encriptado e ao fazer o factory reset as chaves de encriptação são apagadas tornando na prática o disco ilegível.

Num PC com o disco encriptado tb não deve acontecer

E segundo estes autores, no Android pelo menos até ao 4.3, mesmo com um disco encriptado é possível, porque o factory reset não é capaz de apagar as chaves tornando possível em muitos casos recuperar e desencriptar!

sim, sim, fia-te na virgem! já foi provado k essa encriptação não é fiável mas os ifaggots continuam a acreditar no pai natal!

foi provado o quê!?

A questão que havia até ao iOS8 era com uma parte da informação ser automaticamente desencriptada pelo sistema ao iniciar, sem ser preciso password. Mas isso nunca afectou negativamente a questão em discussão, o factory reset e a sua eficácia para tornar os dados irrecuperáveis.

E agora com o iOS 8 toda a desencriptação de dados necessita de password. Ocorre dupla encriptação… o disco e conteúdos são encriptados com uma chave gerada pelo sistema, e depois cada ficheiro é encriptado individualmente com outra chave que depende da password do utilizador…

4.3? Essa versão do android tem q? 2 anos? Do 2.3 ao 4.3 são 50% das versões que estão no mercado segundo o https://developer.android.com/about/dashboards/index.html

O que mais gostei de ler foi 2 génios a dizer “vêm os Apple fanboys e…”. 24 horas depois e Zero Apple fanboys lol. Não arranjem vida não…

Senhores,

Estive lendo os posts atentamente e lamento informar que hoje, em 2020, fiz hard reset por causa de vender meu telefone e por acaso liguei e acedi apos o hard reset. O que eu encontrei? TUDO…..

Estavam la as pastas do whatsapp com todas as fotos, a pasta download com os meus downloads e nao é que ate a pasta DCIM estava lá com todas as fotos?

Posso saber pra que serve a merd.. do HARD RESET??

Meu telefone é um xiaomi MI A2 e tava actualizado com android e a encriptacao de telefone activa (por defeito ja esta)

Fiz o mesmo teste no telefone da minha mae, hard reset, aconteceu a mesma coisa.. ao iniciar as fotos todas lá, a pasta do whatsapp com as voice notes, etc

Com isto, se tu perdes teu telemovel quem o encontrar faz um hard reset e entra nele, e alem disso tem acesso as fotos…

Alguem me consegue explicar isso?