Que ligações tem o nosso PC estabelecidas com outros?

Ter um PC ligado à rede (ex. Internet) é sinónimo de estar em comunicação com outras máquinas. Na sua maioria as ligações são conhecidas do utilizador, isto porque é o próprio a efectuá-las através dos mais diversos programas (ex. browser)! Mas há muitas que são estabelecidas em background, algumas delas até podem ser por aplicações maliciosas.

Mas afinal, que ligações tem o nosso PC estabelecidas com outros?

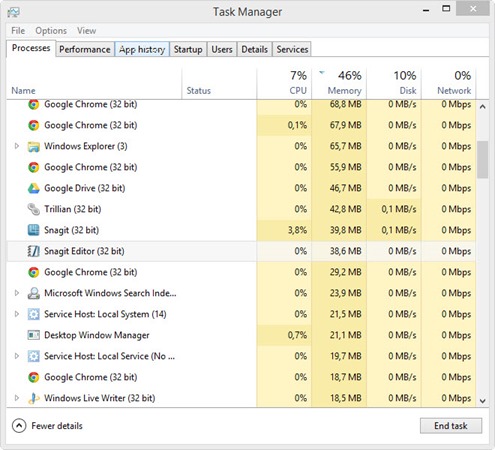

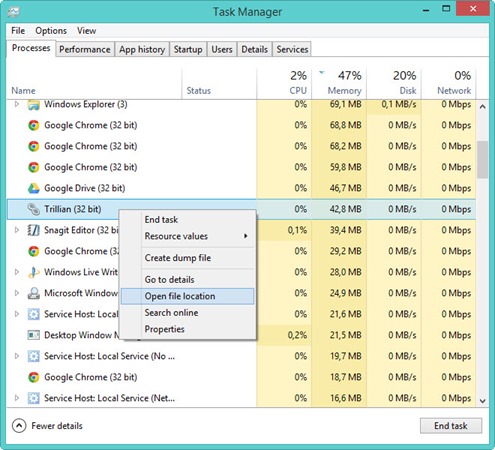

Quando pretendemos saber que aplicações/serviços estão a correr no nosso sistema com Windows, recorremos normalmente ao popular gestor de tarefas.

Através do Gestor de Tarefas podemos saber quais os processos que estão a correr no sistema, memoria e CPU usada pelos mesmos e até é possível localizar no disco onde está a aplicação associada ao processo.

Mas como podemos saber quais as ligações estabelecidas?

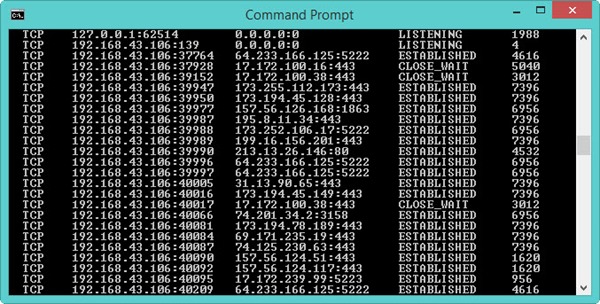

Uma das ferramentas mais usadas para saber as ligações estabelecidas com outras máquinas é o comando netstat. Com este comando podemos também saber, detalhadamente, quais as portas de comunicação TCP e UDP abertos na nossa máquina.

Exemplo: TCP 192.168.43.106:39950 173.194.45.128:443 ESTABLISHED

No exemplo anterior ficamos a saber que está estabelecida uma ligação TCP da nossa máquina (192.168.43.106) com a máquina remota 173.194.45.128. A nosso máquina contactou a máquina remota através da porta 443 (HTTPS) que tem estabelecido um canal de comunicação com a nossa máquina, na porta local 39950.

Alternativas gráficas

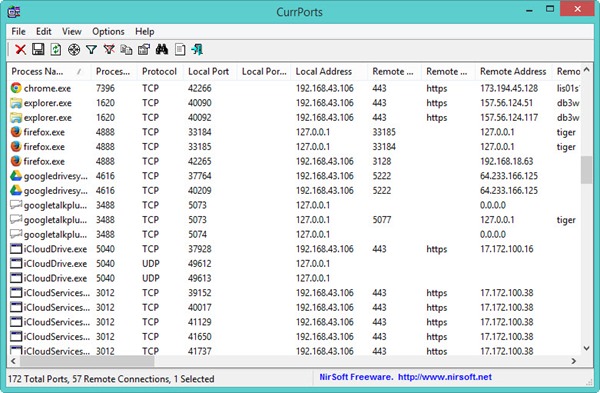

O CurrPorts mostra uma lista de todas as aplicações e respectivas portas, que estão actualmente abertas e a usar os protocolos TCP e UDP . Para cada porta da lista, acompanha alguma informação como o nome do processo, o caminho da comando do processo, a informação sobre a versão do processo (nome do produto, descrição do ficheiro, etc..), e muitas mais informações preciosas.

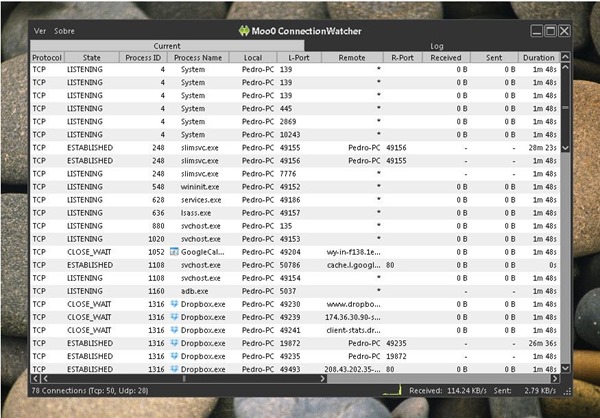

O ConnectionWatcher é outra alternativa ao netstat e também ao CurrPorts. A informação que o ConnectionWatcher nos fornece é a seguinte:

- Protocol – TCP ou UDP

- State – Em escuta, estabelecida ou a fechar

- Process ID – Número (identificador) do Processo que estabeleceu essa ligação

- Process Name – Nome do Processo que estabeleceu essa ligação

- Local – Nome da máquina local

- L-Port – Porta local onde essa ligação se estabeleceu

- Remote – Nome da máquina remota

- R-Port – Porta remota onde essa ligação se estabeleceu

- Received – Volume de tráfego recebido

- Sent – Volume de tráfego enviado

- Duration – Duração da ligação

- Process Path – Caminho para o processo que está associado a essa ligação

Com estas dicas esperamos que conseguiam identificar todas as comunicações que o vosso PC estabelece e recebe. Como referirmos, com esta informação podemos também ficar a saber se há comunicações “estranhas” da nossa máquina com máquinas remotas.

Conhecem outras aplicações ou métodos para obter esta informação?

Este artigo tem mais de um ano

Que ferramentas posso usar para abrir portas….de preferência ferramentas gráficas

Usa a maçaneta!

gostei dessa XD

Começa por esta http://en.wikipedia.org/wiki/Port_(computer_networking)

@TP Thanks

Essa tua questão não está propriamente bem colocada. Ninguem vai abrir portas na máquina por abrir. Uma porta aberta é um canal de comunicação que pode ser usada para o bem e para o mal.

E para Mac, como fazemos esta verificação?

Também deves ter o netstat.

Wireshark!

Esse é o melhor dos melhores, mas é preciso saber mais umas coisas de redes

E para linux, como fazemos esta verificação?

netstat, também existe 🙂

obrigado pela dica .

Celcinho

Para abrir portas, você precisa ter algum aplicativo que precise da porta aberta, por exemplo, você instalou um servidor web apache, ele utiliza a porta 80, web, para que outros possam conectar no seu site através dessa porta.

Para abrir a porta 80 você precisa colocar uma regra no firewall liberando essa porta.

No windows você usa o Firewall do windows e no linux o mais comum é usar o iptables.

Para testar se a porta está aberta você usa o comando telnet, via terminal, com a sintaxe telnet .

Por exemplo, pra saber se a porta 80 está aberta nos servidores do google digite no prompt de comando: telnet google.com 443, provavelmente ira conectar.

Os svhosts,como se sabe se são mesmo do windows?

http://blogs.technet.com/b/messageanalyzer/archive/2014/09/15/announcing-the-message-analyzer-1-1-release.aspx

busco 1 sniffer para linux leve e leve é -de 500Kb em cli algum por ai?

TCPView da Sysinternals agora desde já alguns anos winternals suite.