Ferramentas de hacking da NSA para Windows foram reveladas

O caso da recolha de informações pela NSA parece não ter fim. Mesmo depois de várias vezes terem vindo a público diversas informações, surgem novos detalhes e são conhecidas novas ferramentas.

O grupo Shadow Brokers tem estado a revelar novas formas usadas pela NSA para espiar e, durante o fim de semana, surgiram mais um grupo de ferramentas, desta vez dirigidas ao Windows.

Já no passado recente este grupo revelou parte das formas usadas pela NSA para espiar. Depois de as terem tentado vender, acabaram por oferecê-las a quem as quisesse avaliar.

O Windows esteve exposto às ferramentas da NSA

As mais recentes ferramentas reveladas estão centradas no Windows e aparentam afetar a quase totalidade das versões deste sistema operativo, revelando que estes sistemas estiveram expostos durante vários anos.

@hackerfantastic Lost in Translation — Steemit https://t.co/OH5UexWJsG enjoy!

— theshadowbrokers (@shadowbrokerss) April 14, 2017

Do que é possível ver, de acordo com a informação dos 117MB agora revelados, os alvos iam desde o Windows XP até às versões Server deste sistema.

São várias as ferramentas e mecanismos de controlo que eram explorados para, remotamente, serem roubadas informações e outros dados dos computadores infetados.

Here is a video showing ETERNALBLUE being used to compromise a Windows 2008 R2 SP1 x64 host in under 120 seconds with FUZZBUNCH #0day 😉 pic.twitter.com/I9aUF530fU

— Hacker Fantastic (@hackerfantastic) April 14, 2017

As ferramentas usadas pela NSA para atacar o Windows

Estas ferramentas têm nomes estranhos e eram usados não apenas no Windows, mas também em software que nele corria: OddJob, EasyBee, EternalRomance, FuzzBunch, EducatedScholar, EskimoRoll, EclipsedWing, EsteemAudit, EnglishMansDentist, MofConfig, ErraticGopher, EmphasisMine, EmeraldThread, EternalSynergy, EwokFrenzy, ZippyBeer, ExplodingCan, DoublePulsar e outros.

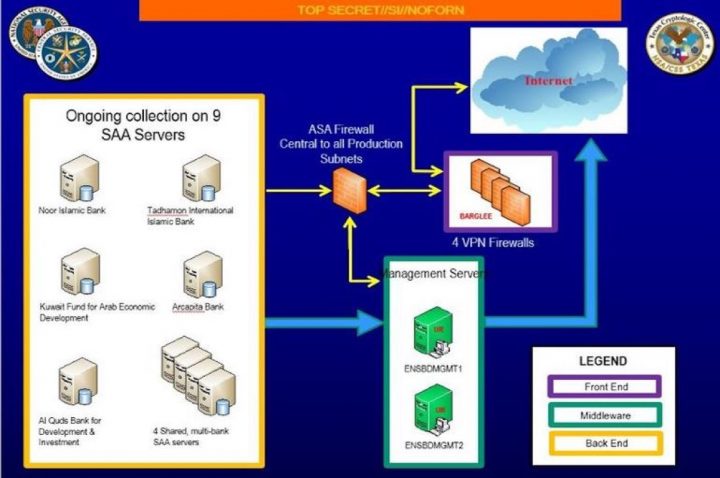

Para além destes sistemas, sabe-se que também a rede bancária Swift foi um dos alvos destes ataques e que de lá era retirada informação. Para atacar esta rede foram exploradas vulnerabilidades em servidores Windows.

Estes dados são agora públicos e podem ser analisados por todos os que pretenderem compreender de que forma a NSA realizava os seus ataques e como infetava os computadores que queria espiar.

A resposta imediata da Microsoft

Assim que foi dada a conhecer esta informação, a Microsoft reagiu de imediato e revelou que a quase totalidade das falhas estão já corrigidas e que os utilizadores do Windows estão protegidos. As poucas falhas que estão ainda ativas são em sistemas que não são suportados. Ainda com muita informação para ser revelada, em breve devem surgir mais revelações do Shadow Brokers, mostrado novas ferramentas da NSA que foram usadas durante anos para espiar.

Via: The Shadow Brokers

Este artigo tem mais de um ano

Isso querias tu! Também me fartei da palhaçada windows à 2 anos e troquei por Mac e Linux mas não sou anginho…

Entram entram e se calhar ainda entram melhor. A única forma da NSA não te conseguir seguir é usando sistemas operativos a correr a partir de PENs USB que ao desconectar apagam todas as informações, conectares-te à NET através de TOR por cima de uma VPN e através de uma rede aberta WiFi e num local onde não hajam câmaras. Com esta configuração já podes dizer que talvez não te sigam nem te violem e mesmo assim …

Não sei porque tanta gente fala no TOR. TOR é a rede perfeita para vos espiarem.

Não querem ser espiados? Vaiam viver no meio da selva sem tecnologia.

fanboys will be fanboys

Fonix…. monólogos a esta hora?

Então a malta é crente em achar que os Linux e os IOS são infalíveis e invioláveis… muito bem…

Ele é troll…

OBRIGADO AO PPLWARE POR TER APAGADO O COMENTÁRIO AO QUAL RESPONDI. ASSIM PASSO FÁCIL POR UM ATRASADO MENTAL!

E depois o troll sou eu. Mais valia terem apagado os comments todos. Haja paciência para tamanha incompetência.

Já agora apaguem este comentário e o inicial também. Assim vai parecer que tá tudo a responder ao boneco.

Em estabilidade e ausência de tantas falhas? Sim, mac é superior. E uso windows no dia a dia. Vê lá se não usasse…

“…mas não sou anginho… ” Parei de ler aqui…

OBRIGADO AO PPLWARE POR TER APAGADO O COMENTÁRIO AO QUAL RESPONDI. ASSIM PASSO FÁCIL POR UM ATRASADO MENTAL!

E depois o troll sou eu. Mais valia terem apagado os comments todos. Haja paciência para tamanha incompetência.

Já agora apaguem este comentário e o inicial também. Assim vai parecer que tá tudo a responder ao boneco.

OBRIGADO AO PPLWARE POR TER APAGADO O COMENTÁRIO AO QUAL RESPONDI. ASSIM PASSO FÁCIL POR UM ATRASADO MENTAL!

E depois o troll sou eu. Mais valia terem apagado os comments todos. Haja paciência para tamanha incompetência.

Já agora apaguem este comentário e o inicial também. Assim vai parecer que tá tudo a responder ao boneco.

lá vem o troll

Eles devem ser a porra de uns cranios no que fazem ou têm informações muito privilegiadas. Para terem tantos softwares e SO que conhecem as vulnerabilidades…

Já agora quem gostar de teorias da conspiração https://www.youtube.com/watch?v=MeXfCNwMG64 esse jornalista morreu ‘misteriosamente’ no acidente de carro… Ironia hehe

Queria saber das ferramentas dos russos e chineses. Ou será que eles também são ‘anginhos’ ? Há muito se diz que a NSA colaborou com o SP3 do XP, o W7. É parou ? Acho que não. Claro que a Microsoft sempre negou e vai continuar negando.

Talvez a solução seja utilizarmos sinais de fumo. Cifrados, para maior segurança.

Nunca haverá privacidade na internet. Tor não é tão seguro como muitos pensam, apenas leva um pouco mais de tempo e trabalho para ser quebrado.

O comentário ao qual respondi dizia algo como: ah e tal por isso é que eu só uso Mac, windows é bosta blá blá blá no Mac não entram eles blá blá bla

Das tretas todas aqui faladas alguem aqui é cranio o suficiente para acreditar que num S.O seja windows, Linux, mac, android sejam 100% seguros contra roubar informação, ou simplesmente espiar nos. Só não estando ligado a Net certo e mesmo nao estando ligado o que se faz, joga se offline e escreve se no bloco de notas ou vamos ver filmes em DVD

Toda a gente comenta e opina a segurança dos O.S.’s mas ninguém vai a raiz do problema!

As ferramentas de ataque aos O.S’s da Microsoft existem, não tanto para explorar ou invadir os sistemas civis, mas para procurar vulnerabilidades das versões dos O.S.’s implementados e ao serviço destas organizações.

Pelo menos é esse o pretexto dado a Microsoft/Apple/SUN/etc para a obtenção do código fonte.

E como estas não querem perder os contratos bilionários com os governos cedem o seu código fonte.

Lembre-se que à pouco tempo houve um noticia que citava que a Microsoft ia lançar uma versão do Windows 10 sem as ferramentas de data mining na China após esta ter pedido o código fonte e analisado-o!

https://pplware.sapo.pt/informacao/china-pede-microsoft-o-cdigo-fonte-do-windows-10/

e

https://pplware.sapo.pt/microsoft/windows/governo-chines-vai-ter-uma-versao-propria-do-windows-10/

Agora as ferramentas que são criadas e o que é feito com elas já é outra conversa.

Veja-se que, e não sou nenhum ingénuo no que toca a este assunto, é claro que assim que as organizações das 3 letras notam um exploit que consigam corrigir sem a ajuda das empresa em causa, exploram-na até que o exploit seja encontrado pela empresa em causa e o corrija-a.

Acredito que só será dado o conhecimento imediato por parte destas organizações quando não lhes é possível corrigir por eles.

Dito isto, hoje são as ferramentas da MS que veem a tona amanhã são as da Apple e assim sucessivamente porque todas elas cedem o código fonte dos seus O.S.’s para análise e pesquisa de vulnerabilidades.

De relembrar que estas Organizações de segurança dispõem de crânios a trabalhar para eles com o único propósito de encontrar estes exploits!

Bom Artigo Pedro.

^^Isto sem tirar nem por!

Sao uns mãos largas, estes Shadow Brokers, na volta sao Sportinguistas.

Ainda alguém acredita nestes sujeitos ? Alias, acredita nas suas boas intenções ?

O mais certo é terem estado a encher a conta bancaria há custa destas ferramentas, e quando já foram corrigidas as vulnerabilidades, e como tal passam a ser INÚTEIS, fazem de bons samaritanos e divulgam….

Eu sou livre de pensar, que a NSA e outras agências, se servem das “ferramentas”, nao só para espiar, mas para se FINANCIAREM, ILEGALMENTE.

“NSA realizava os seus ataques e como infetava os computadores que queria espiar”

“Para além destes sistemas, sabe-se que também a rede bancária Swift foi um dos alvos destes ataques”

Quem controla, o què ?

Reguladores, supervisores, congresso…..vale tudo, no pais dos comedores de hambúrguer, compulsivos.

Os TERRORISTAS, tem as costas largas, e servem para tudo o que é bode respiratório, pois o termo é demasiado AMPLO.

Toda a gente comenta e opina a segurança dos O.S.’s mas ninguém vai a raiz do problema!

As ferramentas de ataque aos O.S’s da Microsoft existem, não tanto para explorar ou invadir os sistemas civis, mas para procurar vulnerabilidades das versões dos O.S.’s implementados e ao serviço destas organizações.

Pelo menos é esse o pretexto dado a Microsoft/Apple/SUN/etc para a obtenção do código fonte.

E como estas não querem perder os contratos bilionários com os governos cedem o seu código fonte.

Lembre-se que à pouco tempo houve um noticia que citava que a Microsoft ia lançar uma versão do Windows 10 sem as ferramentas de data mining na China após esta ter pedido o código fonte e analisado-o!

https://pplware.sapo.pt/informacao/china-pede-microsoft-o-cdigo-fonte-do-windows-10/

e

https://pplware.sapo.pt/microsoft/windows/governo-chines-vai-ter-uma-versao-propria-do-windows-10/

Agora as ferramentas que são criadas e o que é feito com elas já é outra conversa.

Veja-se que, e não sou nenhum ingénuo no que toca a este assunto, é claro que assim que as organizações das 3 letras notam um exploit que consigam corrigir sem a ajuda das empresa em causa, exploram-na até que o exploit seja encontrado pela empresa em causa e o corrija-a.

Acredito que só será dado o conhecimento imediato por parte destas organizações quando não lhes é possível corrigir por eles.

Dito isto, hoje são as ferramentas da MS que veem a tona amanhã são as da Apple e assim sucessivamente porque todas elas cedem o código fonte dos seus O.S.’s para análise e pesquisa de vulnerabilidades.

De relembrar que estas Organizações de segurança dispõem de crânios a trabalhar para eles com o único propósito de encontrar estes exploits!

Bom Artigo Pedro.

Toda a gente comenta e opina a segurança dos O.S.’s mas ninguém vai a raiz do problema!

As ferramentas de ataque aos O.S’s da Microsoft existem, não tanto para explorar ou invadir os sistemas civis, mas para procurar vulnerabilidades das versões dos O.S.’s implementados e ao serviço destas organizações.

Pelo menos é esse o pretexto dado a Microsoft/Apple/SUN/etc para a obtenção do código fonte.

E como estas não querem perder os contratos bilionários com os governos cedem o seu código fonte.

Lembre-se que à pouco tempo houve um noticia que citava que a Microsoft ia lançar uma versão do Windows 10 sem as ferramentas de data mining na China após esta ter pedido o código fonte e analisado-o!

https://pplware.sapo.pt/informacao/china-pede-microsoft-o-cdigo-fonte-do-windows-10/

e

https://pplware.sapo.pt/microsoft/windows/governo-chines-vai-ter-uma-versao-propria-do-windows-10/

Agora as ferramentas que são criadas e o que é feito com elas já é outra conversa.

Veja-se que, e não sou nenhum ingénuo no que toca a este assunto, é claro que assim que as organizações das 3 letras notam um exploit que consigam corrigir sem a ajuda das empresa em causa, exploram-na até que o exploit seja encontrado pela empresa em causa e o corrija-a.

Acredito que só será dado o conhecimento imediato por parte destas organizações quando não lhes é possível corrigir por eles.

Dito isto, hoje são as ferramentas da MS que veem a tona amanhã são as da Apple e assim sucessivamente porque todas elas cedem o código fonte dos seus O.S.’s para análise e pesquisa de vulnerabilidades.

De relembrar que estas Organizações de segurança dispõem de crânios a trabalhar para eles com o único propósito de encontrar estes exploits!

Bom Artigo Pedro.

Toda a gente comenta e opina a segurança dos O.S.’s mas ninguém vai a raiz do problema!

As ferramentas de ataque aos O.S’s da Microsoft existem, não tanto para explorar ou invadir os sistemas civis, mas para procurar vulnerabilidades das versões dos O.S.’s implementados e ao serviço destas organizações.

Pelo menos é esse o pretexto dado a Microsoft/Apple/SUN/etc para a obtenção do código fonte.

E como estas não querem perder os contratos bilionários com os governos cedem o seu código fonte.

Lembre-se que à pouco tempo houve um noticia que citava que a Microsoft ia lançar uma versão do Windows 10 sem as ferramentas de data mining na China após esta ter pedido o código fonte e analisado-o!

https://pplware.sapo.pt/informacao/china-pede-microsoft-o-cdigo-fonte-do-windows-10/

e

https://pplware.sapo.pt/microsoft/windows/governo-chines-vai-ter-uma-versao-propria-do-windows-10/

Agora as ferramentas que são criadas e o que é feito com elas já é outra conversa.

Veja-se que, e não sou nenhum ingénuo no que toca a este assunto, é claro que assim que as organizações das 3 letras notam um exploit que consigam corrigir sem a ajuda das empresa em causa, exploram-na até que o exploit seja encontrado pela empresa em causa e o corrija-a.

Acredito que só será dado o conhecimento imediato por parte destas organizações quando não lhes é possível corrigir por eles.

Dito isto, hoje são as ferramentas da MS que veem a tona amanhã são as da Apple e assim sucessivamente porque todas elas cedem o código fonte dos seus O.S.’s para análise e pesquisa de vulnerabilidades.

De relembrar que estas Organizações de segurança dispõem de crânios a trabalhar para eles com o único propósito de encontrar estes exploits!

Bom Artigo Pedro.

O link de download do YDisk lá do artigo deles da down, alguém sacou a tempo?