Truque – Esqueceu-se da password de root do Linux?

Há 3 anos atrás, instalei uma máquina com a distribuição Linux Fedora e montei um serviço online sobre o mesmo que sempre teve muitos utilizadores ligados. Por incrível que pareça, durante este (longo) período nunca necessitei de dar qualquer tipo de manutenção à máquina e se não me falha a memória, nunca tive de proceder a um reboot (por falha do sistema). A única coisa que me falhou, foi mesmo a password de root !!!! Passados três anos tive a necessidade de aceder à máquina e como NUNCA escrevo as credenciais de acesso às máquinas (por questões de segurança), esqueci-me da mesma.

Como resolver facilmente esta questão?

O Linux permite redefinir facilmente a password de root. Para tal, é necessário que o utilizador tenha acesso físico à máquina e sem qualquer software adicional, pode facilemente mudar a password do super utilizador root. Durante o funcionamento normal do sistema, o Linux funciona com base em runlevels entre 2 e 5, que permitem diferentes modos de funcionamento do sistema. Arrancando o sistema no runlevel 1, o utilizador entra num modo específico: single user mode.

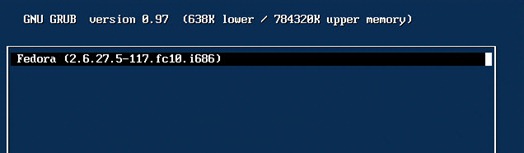

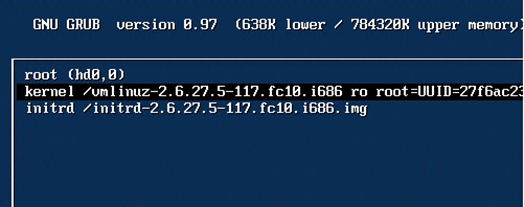

Para começar, vamos então fazer um restart ao sistema. No momento em que aparecer o GRUB, devem carregar na tecla ESC. Seleccionamos a entrada associada ao sistema operativo e depois carregamos na tecla ‘e’ .

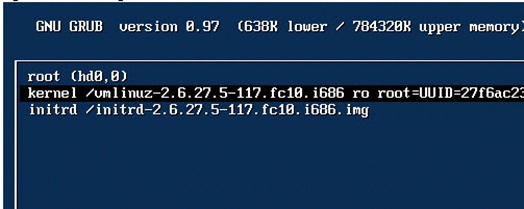

Em seguida escolhemos a linha que começa com a palavra Kernel e voltamos a carregar na tecla ‘e’.

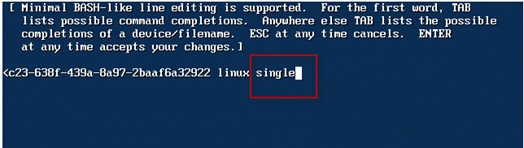

A linha aparece para edição, e apenas temos de acrescentar a palavra single

No final, carregamos na tecla ENTER e voltamos ao menu anterior. Escolhendo novamente a opção que começa por Kernel, carregamos na tecla ‘b’.

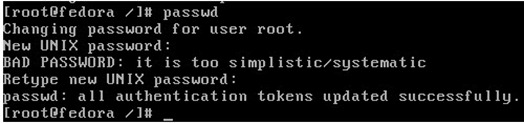

O sistema irá arrancar em modo single e após o arranque, o utilizador terá acesso à shell. Nesse momento basta introduzir o comando passwd e proceder à respectiva alteração da password do utilizador root.

E está feito. Agora basta fazer um restart ao sistema, e usar a nova password que foi definida anteriormente.

Em resumo…

O processo é relativamente simples, e pode dar jeito nas mais variadíssimas situações. É claro que alguns utilizadores poderão questionar desta forma qualquer utilizador pode alterar a password. Sim, é verdade, mas tal acontece com todos os sistemas. Para tentar adicionar um nível de protecção superior, podemos sempre adicionar uma password ao grub.

Artigos relacionados

Este artigo tem mais de um ano

Excelente dica, obrigado

Wow… demasiado fácil….

Que jeito que isto me dava há uns tempitos atrás.

Mas nunca se sabe quando voltará a ser útil.

Obrigado

No grub novo isso não funcionou não, – alias, nele a tecla para editar é a mesma, mas é necessario apertar + x depois de editar para bootar – ele te joga num terminal, mas pergunta login e senha;

Outra coisa, se no grub antigo funciona, deveria haver um passo-a-passo de como EVITAR que alguem altere a senha do root dessa maneira 😉

Sim, fica o registo 🙂

🙂

Podes colocar tambem init 1 na linha do GRUB. Atraves disso podes alcançar outros Run Levels tambem. Como o 2, caso não queira inicializar o X, e sim o console.

agora protega seu grub com senha tb 😉

Se não em engano esta técnica só funciona se a password de root não existir, ou seja nunca tenha sido definida.

Actualmente as distribuições depositam no 1º utilizador criado (no momento da instalação) permissões root e normalmente nem é necessário definir a password do root para nada.

Para evitar esta situação devemos é definir uma password para o utilizador root desde o primeiro momento. Cuidado para esta não cair no esquecimento! 😉

Boas Tiago,

Esta técnica permite redefinir a password do utilizador root, mesmo depois de a mesma ter sido definida (e assim tem lógica). Quando refere que as distros depositam no 1º utilizador permissões de root, penso que te estás a baralhar com aquilo que o Ubuntu faz.

PPinto

De facto sou 100% Ubuntu, mas de vez em quando abro uma VM e instalo outras distros para ver como andam o mundo à volta. Tinha ficado com ideia que não era só com o Ubuntu que isso acontecia.

Obrigado Pedro 🙂

Sei que em windows também é fácil, mas supostamente linux não deveria ser um SO seguro?

Sim, é seguro!

Agora todos os seus sistemas têm fraquezas… (Sendo as dos sistemas microsoft as mais exploradas). Se qualquer um tiver MUITO tempo, e tiver “motivação” já se fala em pequenos vírus que “funcionam” nos sistemas do pinguim.

O computador é tão seguro quanto o utilizador. Podes ter o sistema mais seguro do mundo e depois meteres na senha de “root”/”administrador” password ou outra coisa básica(tipo o ultimo nome, nome do filho…), mesmo que tenhas o sistema mais seguro será muito fácil quebrar essas palavras chave.

Agora se querem mesmo segurança podem é encriptar o disco completo (por exemplo com o truecrypt ou o sistema do windows 7 bitlocker ou lá que raio) e se esquecerem a palavra passe também podem esquecer mesmo os dados…

djx,

Nenhum sistema é seguro se há acesso físico à máquina.

As barreiras nesse caso, é a definição de uma senha no grub.

Melhor seria na BIOS, mas se o indivíduo malicioso sabe como manipular hardware poderia também redefinir a BIOS com um simples remove e encaixa a pilha novamente.

Só complementando.

O mais importante é a segurança em rede e no acesso ao sistema de arquivos, por incrível que isso possa parecer, é mais difícil atacar em rede do que quando se está localmente. E depois talvez se depararmos com um sistema de arquivos com permissões que bloqueia integral ou parcialmente o atacante fica ainda mais crítico para o atacante, onde deve ter profundos fundamentos.

Isso serve tanto para o GNU/Linux (Debian, Ubuntu, Fedora, …) com o ext(2,3,4), reiserfs ou o ntfs no NT(Windows). MacOS também não escapa da regra. FAT(12,16,32) não conta.

Simples e prático no fedora, mas no ubuntu não sei se será assim tão simples.

Então instala e comprova…

Aliás até acaba por ser mais fácil, por exemplo no Fedora o sudo não vem configurado por pré-definição, no ubuntu é só abrires o terminal e escrever “sudo passwd” e caput…

…

Qual a vantagem deste processo para aquele que uso quando preciso –> https://pplware.sapo.pt/linux/esqueceu-se-da-password-de-acesso-ao-ubuntu/ ? Este último não é mais eficaz?

Abraços

Tens três grandes vantagens:

– Não tens que ter drive de cd (tipo num netbook)

– É mais rápido

– Funciona com, digamos 90% das distros…

…

Ok, obrigado…para a próxima tenho que testar este!

Mas olha que quanto a drive de cd ou falta dela, sempre podemos criar uma liveusb!;)

Pois…

Já tive que “desbloquear” um PC e como não o podia abrir (fazer reset à BIOS, pois o boot order estava bloqueado e não me aparecia tecla para o alterar…. haaa e a BIOS também tinha password…) e não tinha acesso root, usei o grub para “entrar” na consola…

Ah, já percebi então…obrigado!;)

Pedro 3 anos sem reboots nem management? Eu a pensar que alguns meses já não era mau 🙂

O linux relmente é muito rubusto, mas quando há acesso realmente faz-se tudo, seja qual for o SO… Eu uso pass no Grub também… qualquer dia vai um acesso biométrico lol

Também podem desactivar essa função, para terem mais segurança

Bela dica!

Muito bom, obrigado.

Bela dica essa. Isso ocorre com muitos. Utilizei essa dica quando precisei acessar o sistema que foi instalado por outro administrador e não sabia a senha.

Mas acrescentando: se esse procedimento é crítico, é importante inserir uma senha no grub, alterar a ordem de boot para que o CD não carregue primeiro que o disco rígido e uma senha BIOS. Claro, se for mais crítico, lacrar o equipamento para que não se remova a pilha da BIOS (paranóia mode on).

Para quem quiser apreender um bocado a como proteger uma instalaçao de linux destas alteraçoes fica aqui um link:

http://www.cromwell-intl.com/unix/linux-break-in-howto.html

Ja agora vejam o resto do site

http://www.cromwell-intl.com/

na secçao:

-Computers, Networking, and Information Security