SambaCry: Corrija já a falha do Samba do seu Linux

O Samba permite implementar mecanismos de partilha de ficheiros e impressoras, sendo assim possível o acesso a recursos do Windows a partir de qualquer máquina *nix, e vice-versa.

Depois do ransomware WannaCry, apareceu agora o SambaCry, que explora uma falha do Samba que já existe há 7 anos.

Uma falha que foi detetada em abril deste ano mas que existe há sete anos (ver CVE-2017-7494 ) está agora a ser explorada ativamente pelos hackers. Esta vulnerabilidade afeta sistemas que tenham instalado o Samba 3.5 (lançado em 2010) e todas as versões seguintes. Tal como o WannaCry, também o SambaCry (nome não oficial) tira partido das fragilidades do protocolo SMB.

Como atualizar o Samba no Debian?

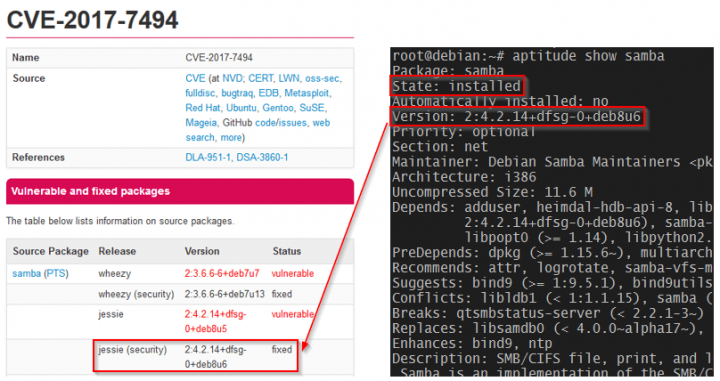

Esta falha encontra-se agora resolvida, mas é preciso que atualizem com urgência os sistemas afetados. No caso do Debian, devem adicionar os seguintes repositórios ao sistema - abrir o ficheiro /etc/apt/sources.list e acrescentar as duas seguintes listas.

deb http://security.debian.org stable/updates main deb-src http://security.debian.org/ stable/updates main |

Em seguida executem o seguinte comando:

aptitude update |

Por fim verifiquem se a versão instalada corresponde à que já tem esta vulnerabilidade corrigida. Para saberem a versão do basta que usem o comando:

aptitude show samba |

Como atualizar no Ubuntu?

Para atualizar o Samba no Ubuntu basta que procedam à atualização do sistema, executando os seguintes dois comandos.

$ sudo apt-get update $ sudo apt-get install samba |

Para verificarem a versão do Samba em uso no vosso Ubuntu, basta que executem o comando:

sudo apt-cache show samba |

Caso usem outras distribuições, indiquem-nos que nós tentaremos apresentar os passos para atualização das mesmas.

Este artigo tem mais de um ano

A falha não foi detetada há 7 anos, *existe* há 7 anos.

Aliás, como é que alguém em 2010 poderia ter criado um CVE com 2017 no número e mencionado versões do Samba que só saíram há poucos dias.

Sim, isso mesmo.

Diferente do windows, o samba tem que ser instalado no sistema Linux, já o SMB já vem ativo no windows, logo apesar de ser grave a vulnerábilidade não afeta todas as máquinas Linux, muitas não possuem samba instalado, principalmente os sistemas dos usuários finais, e uma vulnerábilidade que preocupa a nível de servidores, e mesmo assim não é tão fácil de ser explorada, pelo que pesquisei o samba além de vulnerável, tem de ter o diretório a ser compartilhado com vários parâmetros no samba, como writable = yes, guest ok = yes, etc…

De qualquer maneira atualizem o samba dos sistemas o mais rápido possível.

Exatamente. No Ubuntu, quando se compartilha uma pasta pela primeira vez, o sistema informa que o samba não está instalado e pergunta quer instalar o pacote.

Mas isso nao vem por default no debian?!”http://security.debian.org stable/updates main

deb-src http://security.debian.org/ stable/updates main”

Hum, parece que ando muito à leste!lol

A sugestão no ubuntu não faz qualquer sentido.

Se não tenho o samba instalado, para que o quero instalar? Para ter mais possibilidades de problemas?

Se não tens, não atualizas 😀

Sim é verdade Pedro Pinto. Mas a noticia não esclarece que no caso de Linux o Samba não vem instalado por defeito e como ninguém conhece por principio a lista de todos os pacotes instalados no seu sistema operativo. O artigo, como está escrito, pode induzir pessoal a achar que tem que mesmo que fazer sudo apt-get install samba.

O que pode levar alguém a instalar o samba desnecessariamente.

Uma alteração ao artigo poderia ser acrescentar um paragrafo sobre como confirmar se tem o samba instalado ou não, antes de actualizar.

Como o @Gekko disse.

Para quê usar sudo apt-get install samba? sudo apt-get upgrade atualiza tudo. Se tens o samba atualiza o samba, se não tem, não faz nada! E as distros Ubuntu não têm samba instalado por defeito.

Fiquei a pensar o mesmo . um apt install pode levar alguém a instalar sem necessidade .. ainda voltei a ler podia ser que não tivesse visto um –purge remove no texto.

Acabei por fazer só um apt upgrade..

CentOS 6?

Para verificarem em Centos/RHEL/Fedora podes executar o seguinte comando e verificar se a falha é corrigida:

[root@centosserver ~]# rpm -q –changelog samba | grep -i CVE

– resolves: #1450782 – Fix CVE-2017-7494

– resolves: #1405356 – CVE-2016-2125 CVE-2016-2126

– related: #1322687 – Update CVE patchset

Podem verificar se estao vulneraveis com este script:

https://access.redhat.com/security/vulnerabilities/3034621

A falha não foi detectada à 7 anos, mas sim em abril deste ano e foi corrigida antes de estar ser tornada pública. A falha afecta sim todas as versões do samba desde à 7 anos para cá.

Isso.

A falha não foi detectada há 7 anos….

…amba desde há 7 anos para cá.

Podes explicar melhor o teu argumento?

É só uma questão de língua mãe.

Boa Tarde,

Tenho um Router Xiaomi Mi R1D, o mesmo que o pplware fez uma review á pouco tempo…

Penso que a partilha de ficheiros do HDD interno do Router é feita a partir de partilha Samba.

Esse router é afetado pelo SambaCry?? Existe alguma maneira de corrigir o problema??

Como tenho lá os meus backups queria ficar esclarecido sobre isto, nao quero correr riscos de perder os meus dados…

Obrigado!

A partilha é feita seguramente via samba, pois ligas-te a ela com sistemas Windows e o pressuposto actual é que os acessos ocorrem através de sistemas Windows ou, não o sendo, via outras implementações do samba noutras arquitecturas, como no caso do Linux.

Deves conseguir desligar o serviço de partilha, e com isso é provável que o samba fique inactivo.

De resto, uma boa política de backups mantém outra cópia numa localização remota, just in case.

Pois é, a minha Asus NAS-M25 tem nfs, mas apenas permite acessos read-only. Pior que isso é o facto de ter o samba activo de “fábrica”, sem qualquer possibilidade de alteração. Não tenho dúvidas que está vulnerável… É tempo de procurar alternativas, preferencialmente open source, portanto!

A Asus tem hábito de se esquecer dos produtos que coloca no mercado.

Basta ver que a M25 na altura do registo estava no grupo dos equipamentos Wireless, agora segundo vi pelo menos já colocaram o grupo IOT, embora para variar está em manutenção…

Devia haver uma lei que obrigasse os fabricantes a lançar patchs de segurança nos mais variados equipamentos.

De facto tendo a concordar contigo. Nas motherboards é uma marca de respeito, mas parece que essa qualidade fica por aí…

No ubuntu qual é a versão esperada do samba após a actualização?

Tenho mint 18 – amd64.

Com a actualização, passou de: Version: 2:4.3.11+dfsg-0ubuntu0.16.04.6

para: Version: 2:4.3.11+dfsg-0ubuntu0.16.04.7

No Synaptic – registo de mudanças:

samba (2:4.3.11+dfsg-0ubuntu0.16.04.7) xenial-security; urgency=medium

* SECURITY UPDATE: remote code execution from a writable share

– debian/patches/CVE-2017-7494.patch: refuse to open pipe names with a

slash inside in source3/rpc_server/srv_pipe.c.

– CVE-2017-7494

— Marc Deslauriers Fri, 19 May 2017 14:18:13 -0400

Sugiro também ver https://unix.stackexchange.com/questions/367138/wannacry-on-linux-systems-how-do-you-protect-yourself/367148

O samba vem instalado no mint por padrão, ao tentar remove-lo via synaptic, o sistema avisa que ira remover o Cinammon.. Como proceder pra desistalar o SAMBA definitivamente,?? tem varias dependencias que quando marco para desistalar não consigo, pois o alerta diz que vai remover meu ambiente grafico.