Dica: Associar o endereço público do router MEO ao Raspberry PI

Comprou um Raspberry PI, ligou-o à rede de sua casa, mas agora quer aceder-lhe do exterior e não sabe muito bem o que fazer? Nós ajudamos! Actualmente, existem várias formas que vão desde um simples redireccionamento do portos, instalação de serviços, como o TeamViewer, ou simplesmente associando o Raspberry PI ao endereço público do router MEO.

Hoje ensinamos como podem associar o endereço público do router MEO ao Raspberry PI em menos de 5 segundos.

Antes de passarmos à configuração propriamente dita, só lembrar a diferença entre um IP público e um IP privado.

IP público vs IP privado

Basicamente, as máquina, quando estão ligadas em rede, possuem um endereço IP configurado (seja ele IPv4, normalmente, ou IPv6), de forma a poderem ser alcançadas por outras máquinas.

Relativamente a endereços IP, existem os endereços públicos e os endereços privados. A maioria dos endereços IP são públicos, permitindo assim que as nossas redes (ou pelo menos o nosso router que faz fronteira entre a nossa rede e a Internet) estejam acessíveis publicamente através da Internet, a partir de qualquer lado.

Quanto a endereços privados, estes não nos permitem acesso directo à Internet, no entanto, esse acesso é possível mas é necessário recorrer a mecanismos de NAT (Network Address Translation) que traduzem o nosso endereço privado num endereço público. Saber mais aqui.

Porquê atribuir um IP público a um dispositivo?

A resposta a esta questão depende daquilo que pretendemos. Basicamente, ao associar o endereço público do router Technicolor tg784n v3 a um dispositivo (ex. PC, smartphone, tablet), esse dispositivo passa a ficar alcançável “directamente” a partir de qualquer lugar da Internet. São muitas as vantagens de tal configuração, mas também devemos ter em conta que a partir desse momento o dispositivo fica exposto para além da nossa rede privada. Tenha atenção às credenciais configuradas no mini PC.

Como associar o endereço público do router ao dispositivo?

Para acederem à página de administração do router devem, a partir de um PC ligado a rede MEO, abrir um browser e colocar o endereço IP: 192.168.1.254 (por norma).

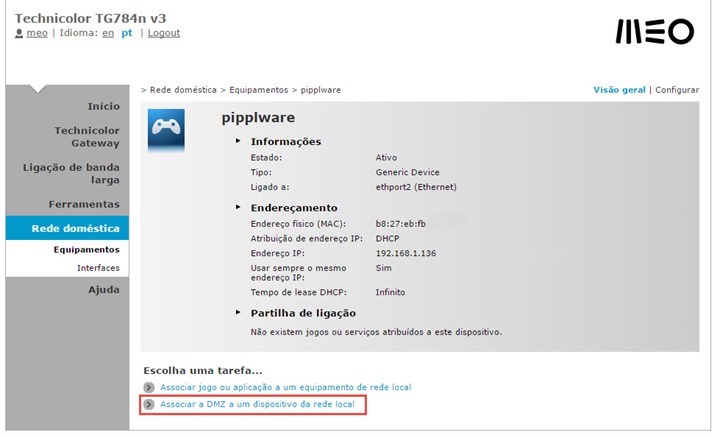

Em seguida, devem ir ao menu Rede Doméstica—>Dispositivos e depois seleccionar o dispositivo ao qual querem associar o endereço público do router MEO. Depois, carreguem em Associar a DMZ a um dispositivo da rede local

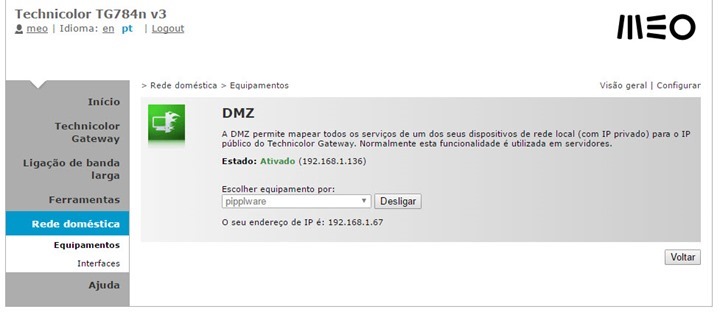

Ao carregarem na opção referida, é apresentada uma nova interface que mostra o nosso dispositivo associado à DMZ.

Como testar?

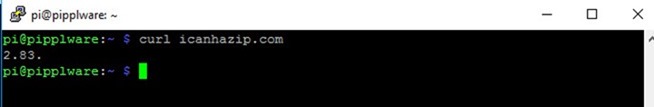

Para testar se está tudo operacional, podemos, através da linha de comandos, saber qual o endereço público associado. Para isso, basta executar o comando curl icanhazip.com.

E está feito. Como viram o processo é muito simples e rápido de configurar. Não se esqueçam de mudar as credenciais que vêm por omissão no Raspberry PI. Podem ver aqui como fazer. Se em vez de usar o endereço IP público quiserem ter um nome, podem fazê-lo usando este guia.

Este artigo tem mais de um ano

Infelizmente tive de deixar o pipplware porque simplesmente tinha crash a toda a hora do kodi. Fazia uma clean install, passado um ou dois dias estava o kodi crashado e não arrancava mais… tentei atualizar o sistema, corrigir o problema mas não tive sucesso. Acabei por instalar o openelec (eu sei que não faz nem metade) mas pelo menos para media center tem dado para o gasto.

Quando sair uma nova versão do pipplware lá darei uma chance novamente, mas de facto tenho tido imensos problemas com as versões lançadas. A que me parece mais estável é a 5.0, ainda assim deu-me algumas dores de cabeça.

Podes dar mais detalhes, não temos nenhuma informação nesse sentido. Abr

Já não tenho os logs, mas posso tentar verificar que erro é que me dava. Basicamente no kodi não entrava. O resto funcionava bem. Mas o kodi simplesmente deixava de arrancar.

OK, se conseguires enviar isso, agradecemos.

PP

Isso é muito estranho. Tenho Pipplware desde a sua nascença e sempre funcionou ( e está a funcionar diariamente) sem nenhum problema.

Para mim, há aí…ou cartões de fraca qualidade…ou deficiência de power…

Tenho 2 cartões diferentes e de uma qualidade relativamente boa. O power é o carregador que veio com o raspberry pi. Comecei a ter problemas mais regulares com a versão 5.1.

A 5.0 era mais estável, embora tenha tido outros problemas mas não no kodi.

Dificilmente será do cartão porque o Kodi deixa de arrancar mas tudo o resto funciona perfeitamente.

Se não conseguires resolver o problema com o Pipplware, podes instalar o berryboot e com ele, por sua vez, criar um triple-boot constítuido pelo o openeelec, o retropie e o raspbian.

*por

Devias ter reportado o problema nos canais de suporte do PiPplware. O mais provável seria teres alguma coisa mal configurada como por exemplo o Kodi… mas sem registos e logs não se pode resolver nada até porque não se sabe se há realmente algum problema e qual…

Problemas podem existir em qq sistema operativo.

E instalar 3 sistemas operativos Linux para correr coisas que correm todos num único sistema, para mim não faz muito sentido. É como fazeres triple boot de Windows, um com o Kodi, outro para jogos, e outro para navegar na web ou correr outros programas… ninguém faz isso…

errrrrrrrrr…. abrir uma DMZ não é atribuição de um ip publico. Continuas a ter um NAT service pelo meio… o titulo é enganador.

BA, tens de ler melhor. Ninguem fala em atribuir, fala em associar. Se fosse para atribuir tinhas de configurar o IP publico no próprio RPI, algo que não acontece.

realmente também tenho dificuldades em interpretar..realmente DMZ é apenas nat.. “Hoje ensinamos como podem associar o endereço púbico do router MEO ao Raspberry PI em menos de 5 segundos.”

De qualquer forma seja como DMZ ou como associar o ip publico como o autor diz sempre contribui para aumentar a botnet ja existente, a maioria das pessoas que utilizam o rpi é com intuido de ver tv gratuitamente e nao fazem a menor ideia dos riscos expostos.

Carl, só usa quem precisar.

Quanto à DMZ, já referi no comentário anterior. Mas podes ler mais aqui: https://pplware.sapo.pt/truques-dicas/o-que-o-seu-router-e-capaz-de-fazer-v/

” a maioria das pessoas que utilizam o rpi é com intuido de ver tv gratuitamente e nao fazem a menor ideia dos riscos expostos.” Julgo que está REDONDAMENTE enganado!!!

e para o router dá NOS não conseguem fazem um tutorial destes?

Sim, só precisamos de alguem que tenha NOS para obtermos os screenshots 😀

na nos é mais facil ainda, pois alem de podermos fazer uma dmz podemos fazer uma bridge. Ja não tenho o router da nos, mas enquanto fui cliente apenas usava o router da nos como “modem” uma vez que tinha um outro router que fazia VPN a funcionar.

Que na Nos quer na vodafone o procedimento é muito simples, já nos últimos router da meo a coisa complica um bocadinho

Convém alertar o pessoal para o facto desta associação expor completamente o RPI à internet, que hoje em dia é extremamente hostil. Por outras palavras, será alvo de tentativas de intrusão frequentes. Para além das credenciais de acesso, convém pelo menos activar e configurar o iptables, por ex., para dificultar alguma coisa a vida a quem (ou o quê) tenta aceder ilegitimamente, assim como manter o sistema actualizado. Ainda assim, andaria sempre de olho nele…

Divirtam-se com as tentativas de instrusão chinesas…

Tudo o que está exposto tem esse problema.

Verdade de “La Palice”… Tudo o que está exposto tem de facto esse problema, mas normalmente existem algumas frentes de defesa e monitorização para evitar surpresas muito desagradáveis. Um RPI directamente exposto, principalmente para quem não tem preocupações acrescidas de segurança, é um sistema algo vulnerável e bastante apetecível. Daí a necessidade de sensibilização.

Sim, compreendo. Sensibilização é importante, daí alertarmos para os riscos.

Ter portas específicas abertas não é mais seguro do que ter uma DMZ?

Seguramente que sim. Ter DMZ ativo significa ter todos os portos abertos, o que seguramente é menos arriscado do que só alguns (dependendo também dos portos e do que está exposto). Contudo não considero aconselhável (ver comentário mais abaixo).

Dever-se-á ler “mais arriscado”. Lapso meu

Falamos de um router, ou melhor, da DMZ de um router. As portas específicas abertas dariam acesso a uma máquina da intranet, enquanto a DMZ daria acesso a todas as portas, mas da extranet, no caso de uma máquina apenas, o RPI. Se o que se coloca na DMZ for comprometido, tal não deverá representar riscos para a intranet. No entanto, uma máquina da intranet comprometida colocaria em risco todas as da mesma rede interna. Nessa perspectiva não consideraria a DMZ menos segura. De resto, concordo com o Marujo.

Não compensa mais ter um router ASUS com profile ISP MEO?

Seria interessante um tutorial para fazer o encaminhamento, através de NAT para uma máquina interna através de IPV6

Eu não aconselharia esta opção para quem queira aceder a um raspberry (ou na realidade qualquer outro dispositivo dentro da sua rede privada) a partir do exterior. O que a DMZ irá fazer na realidade é reencaminhar o tráfego de todos os portos para os mesmos portos no dispositivo escolhido. Do ponto de vista de segurança isto representa uma grande vulnerabilidade a explorar por quem tenha más intenções.

O que eu sugeria é que reencaminhassem, via router, apenas um porto para SSH, do dispositivo para o exterior (podia até ser outro que não o habitual 22, para não ser alvo de tantas tentativas de ataques) e que configurassem o dispositivo para não permitir acesso SSH por username/password mas apenas com uma chave privada, que teriam de ter convosco no dispositivo onde tentassem aceder. Depois de ter uma ligação SSH estabelecida, é possível configurar reencaminhamento de portos para qualquer máquina dentro da rede interna, com a vantagem que todas as comunicações passarão pelo porto aberto para SSH e de forma encriptada.

Deixo a sugestão para um tutorial explicando como o fazer em maior detalhe 🙂 (desde já peço desculpa se já o fizeram e trata-se de desconhecimento meu).

Bom ano a todos!

Apenas mais 2 aspetos que me esqueci de mencionar:

1) A chave privada pode ter uma contra-senha, para que só vocês consigam usá-la

2) Para quem estiver por trás de uma proxy que proíba acessos a uma série de sites, consegue também encaminhar o tráfego de internet sobre este canal (terá de configurar o ip e porto na proxy do browser) e assim será como se estivesse a navegar na internet a partir de casa.

Muito boa sugestão. Subscrevo! Outra alternativa é a configuração de uma VPN, mas sobre isso já passaram por aqui alguns tutoriais.

Isto.

Os novos routers da MEO(c/ wifi ac) permite fazer mesmo Bridge na Porta 4 e temos o IP publico.

E para quê sujeitar os equipamentos ao exterior, com ip público, se 99% das vezes não funcionam como servidor, mas sim como um dispositivo pessoal?

Isso faria sentido se fosse para usar para o fim que foi pensado, servidores abertos ao público numa rede interna/privada.

DEsta forma vejo que para uso particular a vantagem disto é nula, ou terá apenas desvantagens especialmente a nível de segurança.

E um raspberry tem mais poder de processamento que um router, é bastante mais simples com acesso indevido instalar um sniffer, e em meia dúzia de horas ter as passwords de serviços críticos do utilizador.

Mas isso só acontece aos outros não é? Roubarem dinheiro das contas e cartões de crédito é só nos filmes certo? lol