Microsoft corrigiu falha do Teams que roubava dados dos utilizadores com uma imagem

Nestes tempos de isolamento, ferramentas como o Teams da Microsoft são a porta para o mundo para muitos. Não apenas como ferramenta de trabalho, mas também como a escolha para escolas e até particulares.

Espera-se que sejam seguros e fiáveis, para poderem ser confiáveis. O Teams da Microsoft esteve vulnerável e sabe-se agora que uma simples imagem podia comprometer os dados de acesso dos utilizadores que usam esta plataforma.

Uma falha grave exposta no Teams

Usado como ferramenta de comunicação, o Teams da Microsoft tem crescido na sua utilização nos últimos tempos. As razões são óbvias e isso levou, entretanto, a que sejam já mais de 44 milhões de utilizadores diários.

Foram precisamente estes utilizadores que estiveram expostos a uma falha recente que permitia o acesso aos seus dados. A forma de o conseguir era muito simples e, mais uma vez, dispensava qualquer intervenção humana.

Uma simples imagem levava o roubo dos dados

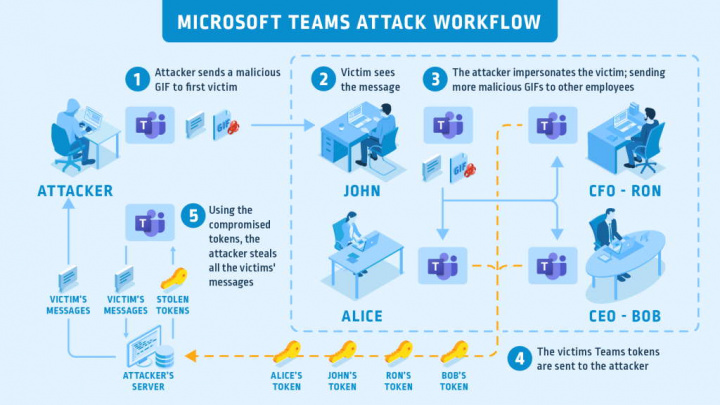

Do que foi descoberto pela empresa de segurança CyberArk, a visualização de uma imagem GIF despoletava este processo. Claro que a imagem tinha de ser preparada para poder explorar esta falha, conseguindo depois roubar os tokens ao ser carregada.

Estes tokens contêm dados de acesso dos utilizadores e, mesmo com a duração de apenas 1 hora, podiam ser explorados para aceder aos dados que estavam no Teams. Este problema tanto podia ser explorado no browser como nas apps para desktop.

Microsoft já tratou de corrigir o problema

A falha foi reportada pela CyberArk a 23 de março, mas só agora foi descrita, depois de ser resolvida pela Microsoft. Ambas as empresas trabalharam em conjunto para sobretudo resolver o problema da forma mais rápida possível.

Não existe para já indicação que esta falha do Teams tenha sido explorada de forma ativa. É, no entanto, importante que seja feita a atualização e, caso tenham recebido uma imagem GIF nos últimos tempos, devem alterar os dados de acesso.

Este artigo tem mais de um ano

Fonte: CyberArk

então o Teams que era melhor que o ZOOM, como muitos diziam ser, afinal é igual ou pior que o ZOOM

Se for por aí o Teams teve uma falha de segurança o Zoom teve muitas falhas inclusivamente exploradas

Será que más configurações de utilizadores podem ser consideradas falhas? É que a maioria das ditas “falhas” são mesmo más configurações. Bastou o ZOOM forçar outras opções por omissão e de um momento para o outro as “falhas” foram corrigidas.

Talvez leres um pouco mais sobre o assunto irá ajudar.

Sim Bruno o teams, zoom, skypes e afins é tudo igual. todos tem falhas. Só agora se começou a notar porque de um momento para o outro toda a gente passo a usa-los

e a falta de encriptação das chamadas que existia, foi más configurações?

Se TU leres um pouco mais sobre o assunto irá ajuda.

Não se pode comparar uma empresa como a Microsoft com anos de experiência com uma que nem o mais básico de segurança oferecia.

Para começar um disclaimer, não me interessa se é zoom, teams, meet, etc..Não ganho nada com qualquer um.

Sim AqueleAmigo eu li. a questão é, e tu?

Eu passo a explicar-te como faço com o meu filho pequeno para perceberes 😉

Eles não encriptam o video de ponto a ponto. Eles encriptam da mesma forma como uma ligação segura é feita num browser (tu sabes a diferença entre o http e o httpS?).

Sabes quem faz o mesmo? Olha a microsoft no teams.. não acreditas vai lá ler sff -> https://www.onmsft.com/news/microsoft-teams-vs-zoom-what-does-microsoft-have-to-be-afraid-of

já que estás em leituras, aproveita para ler a parte em que dizem que o protocolo do teams até é menos seguro.

Olha e se o teams fosse assim tããoo bom em relação ao teams não os identificavam como uma ameaça como o fizeram. Onde até apareceu um leak de um video interno a falar disso.

Agora se o zoom tem falhas ou se ao team tem falhas.. claro que tem.

Agora “Não se pode comparar uma empresa como a Microsoft com anos de experiência com uma que nem o mais básico de segurança oferecia” (Quanto ao mais básico de segurança já falei atrás)

Ora deixa cá ver alguns novatos que não tem metade da experiência da Microsoft… olha lembro-me assim de uma chamada Google, olha e outra muito mais nova que a Microsoft..como é que se chamava… Amazon.

Isto só as maiores. Claro que há muitas outras.

Olha só mais uma (e para não me acusarem de fanboy de qq coisa) a microsoft é tão boa e com tanta experiência que a cada update do windows todos tremem.

Sabes o que isso significa?

Que com muita ou pouca experiência com muita ou pouca encriptação, o que me interessa na realidade é que a empresa escute os utilizadores, o que sei é que a zoom escutou. a Microsoft com toda a sua arrogante experiência assobia para o lado.

Não é igual de todo, a vulnerabilidade corrigida foi descoberta por security researchers da CyberArk e não estava a ser explorada. Por outro lado, esta mesma vulnerabilidade para ser explorada implicava condições altamente improváveis, trata-se portanto de uma prova de conceito em circunstâncias muito complexas.

podi-asme diser em que fatos te bazaiais para diser iso?

Aquela porcaria que aterra o PC, que com mais de 2 utilizadores engasga e com interface dos anos 90? Nao obrigado.

O Skype?

eu persebi o que EU dice, muinto bae, boa espusissam parabains

Ainda não consegui entender como é que nos tempos de hoje uma simples imagem ou vídeo compromete o sistema/app. Que raio de código é que eles usam para descodificar e apresentar média que rebenta tudo se encontrar algo inesperado. Eles que digam aos estagiários de programação para meter tudo dentro dum try catch já que não se dão ao trabalho de realizar testes profundos.

Há muitos anos que se usam técnicas simulares para roubar tokens ou hashs, de forma simples, por exemplo, para roubar um Hash NTLM basta se enviar um link num email para um utilizador que aponte para um acesso a um Rogue File Server (\\rogue-server\share) controlado pelo atacante, assim que o utilizador clicar tenta o acesso e passa o seu hash ntlm ao servidor para o acesso, neste server o hash é capturado e registado em log, pode depois ser quebrada a password através de um ataque de dicionário ou rainbow tables. A maior parte das empresas permitem NTLMv1 que há vários anos que tem sido reforçado ser desativado, uma das questões no NTLMv1 é que os hashs não são SALTED, portanto é possível quebrar mais rápidamente com Rainbow Tables. Táticas semelhantes são usadas através de browsers e outras aplicações, dependendo do tipo de token ou hash que se tenta explorar, nesta caso estamos a falar de url handler que repassava o Token num Gif animado apenas para dentro de um contexto encriptado nos sub domínios do provider da solução (Microsoft), domínios esses que são controlados por eles, logo a potencial exploração de encontra um subdomínio disponível é quase 0. A probabilidade de isto ser usado por um atacante era quase nula, mas sim, não devia ser possível repassar o token num Gif na mesma, calculo que tenha mudado o handler para isso, mesmo que anteriormente só ciruclasse no contexto controlado por eles.

Saiu algum comunicado do FBI , as escolas dos E.U.A iam deixar o Teams ? Fonix esqueci-me que a janela de vírus é Americana ….

Então será por isso?

De algumas semanas para cá o teams só funciona no telemovel. Se o ligar no tabelet nao.

Hoje experimentei no tablet mas com a rede movel do telemovel em hotspot e aí funcionou. Ligado à rede meo nao funciona. O que fazer?