Ataques de phishing usam QR Codes para roubar dados bancários na Alemanha

À medida que a tecnologia está cada vez mais avançada e robusta, também os crimes digitais acompanham esse processo inovador. Por conseguinte, tornam-se mais evoluídos e difíceis de reconhecer, assemelhando-se gradualmente mais a informações credíveis e confiáveis.

De acordo com novas informações, na Alemanha os criminosos digitais estão a usar QR Codes para aceder e roubar dados bancários das vítimas.

Ataques de Phishing com QR Codes

Há uma nova onda de ataques de phishing detetada nestas últimas semanas na Alemanha e que tem como alvo os clientes dos serviços bancários online. Mas a novidade é que estes ataques trazem consigo QR Codes para levar avante o processo de acesso e roubo dos dados bancários dos utilizadores.

Com esta nova estratégia confirma-se a teoria de muitos especialistas de que os códigos QR poderiam ser usados pelos criminosos digitais no futuro. Pois bem, parece que esta é uma prática que já está em ação, tornando-se assim numa nova forma de contornar as soluções de segurança mais apertadas e levar os alvos a abrir as mensagens recebidas para, consequentemente, iniciar o processo de phishing.

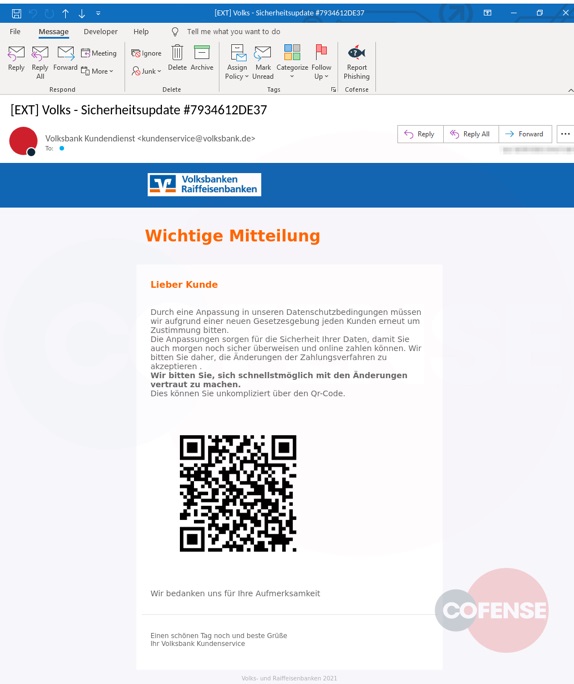

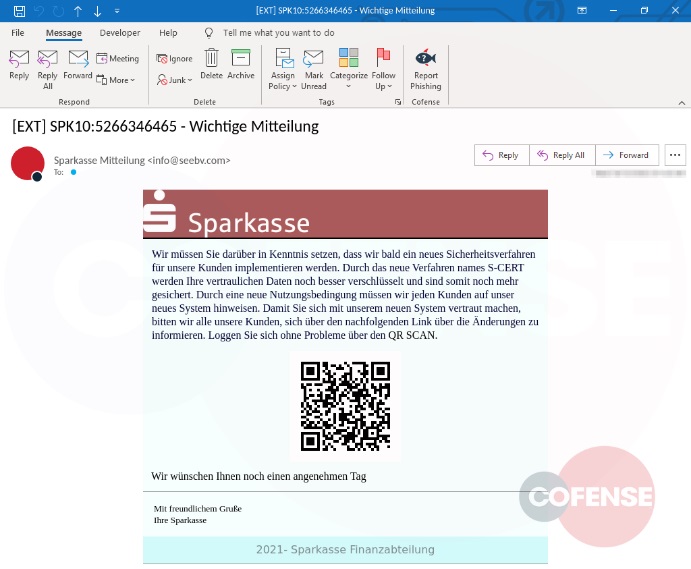

As informações constam num relatório recente desenvolvido por investigadores da Cofense, que mostra várias das mensagens recebidas pelas vítimas, expondo assim as táticas dos criminosos.

Os emails de phishing enviados são elaborados de uma forma cuidada, contendo os logótipos dos bancos em questão, com conteúdo bem estruturado e, no geral, um aspeto credível. Quanto aos assuntos dos mesmos, variam entre pedidos de consentimento ao utilizador para mudanças na política de dados implementadas pelo banco e solicitações para revisão dos novos procedimentos de segurança.

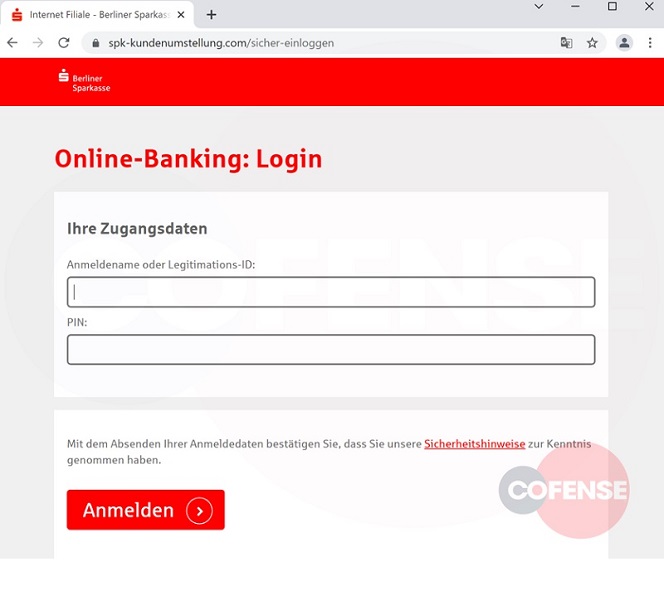

Os criminosos registam os seus próprios domínios personalizados e, segundo os detalhes, são sites recentemente registados através da plataforma russa REG.RU. Caso o QR Code seja ativado, a vítima é levada até ao site de phishing onde é depois pedido que insira alguns dados, como a localização do banco, nome de utilizador e PIN.

Caso as informações sejam então inseridas na página de phishing, o utilizador aguardará a respetiva validação e depois será solicitado que insira novamente as credenciais por estas estarem incorretas. Esta é uma tática para que haja certeza dos dados do utilizador.

Assim, todos estes pormenores demonstram o empenho e cuidados dos criminosos em transparecer o mínimo possível de que se trata de um crime. E, claro, a literacia digital, atenção e capacidade de análise de detalhes de cada utilizador, são características essenciais para que este se torne ou não numa vítima destes ataques.

Desta forma reforçamos o alerta para que, mesmo que o email vos pareça bastante credível, contactem os vossos bancos para terem certeza caso vos seja solicitado algo fora do normal.

Verifiquem todas as informações e suspeitem do mais pequeno detalhe que vos pareça estranho.

Este artigo tem mais de um ano

Domínio .br

Sempre na vanguarda!

não falha!

A malta que os abre só podem ser burros visto que os bancos NUNCA enviam nada por e-mail.

Mas de “burros” está isto cheio e é preciso ser um para reconhecer outros…

Neste caso até nem é grave, porque aqui só caem os burros do costume, que qualquer link que apareça a dizer que é do banco vão logo a salivar despejar tudo o que pedirem.

Como é só uma página de Internet algo simples como o FIDO2/ Webauthn é suficiente para parar esse vector de ataque.

Problemático será quando actualizarem o método para fazer as pessoas descarregar aplicações a fingir que é do banco e solicitarem para meter os dados nessa aplicação falsa, aí sim, a coisa fica complicada! Porque aí não há nada a fazer para parar os burros, nem mesmo com o FIDO2/ Webauthn em princípio será suficiente, a menos que adoptem medidas extremas tipo exigir que seja a mesma aplicação do mesmo fabricante (certificado digital) a ser utilizado para aceder à conta… aí talvez até dê para parar os burros, mas acho que não é algo utilizado… e os bancos nem usam FIDO2/ Webauthn de todo, pelo menos a esmagadora maioria.

Tudo isso é muito mesmo muito simples de fazer… do outro lado do mundo.

Simular um cartão de telemóvel e usá-lo para receber cópias das mensagens do cliente original, super simples e demora 12 horas a ser descoberto e anulado. Basta uma app e uma operadora estrangeira permitir cartões digitais. App rouba o identificador do cartão do cliente, só fica 1 única barreira: a utilização da matriz… que 99,99% dos utilizadores anula e regista na app para receber sms ou o próprio serviço da app.

Ladrão consegue driblar isso, assim que tenha 1 acesso válido à conta, em menos de 2 minutos todo o dinheiro está transferido para uma conta num qualquer banco digital ou foi usado para comprar criptomoedas. E o cliente original, só dará por isso, depois de 36 horas (caso da compra de criptomoedas), quando o banco lhe disser que não tem saldo para o resto das coisas.

Eu continuo a dizer, quem mete os dados de utilizador e password completos num formulário qualquer vindo por email,deveria ser proibido de utilizar meios digitais bancários.

Motivo…demasiado burro.

É que esta gente faz porcaria e depois lixam-se a eles e aos outros.

O problema é que a banca está a seguir esse caminho…

“Faça download da nossa app e terá lá tudo.”

O ladrão manda uma app parecida, quando se usam os identificadores, ele usa e faz mirror do site verdadeiro. Assim que chega ás autenticações, a pessoa usa a app deles, eles espelham no site e a pessoa fica sem nada.

Infelizmente será este o futuro… os mais novos acreditam tanto nas autenticações de 2 ou 3 factores, que se esquecem que o telemóvel é 100% hackeável e até facilita, muito mais que um pc, a vida aos hackers.

+1

Mai nada!

““Faça download da nossa app e terá lá tudo.”” Exato, através da playstore e da app store. Simples. Nunca dum email ou de outra fonte.

Manuel, pelo menos no ActivoBank sempre que faço uma transferência aparece uma sms para confirmar valores e destinatário.

E sempre que entro no site meto sempre de propósito os códigos errados, só para ver o que acontece.

Se for o site verdadeiro, diz código errado, se for o site falso, não tem como saber se é falso ou não e deve dizer outra treta qualquer e aí bazo logo.

Até hoje nunca aconteceu, mas meto sempre códigos errados de início.

É pancada minha, que é que se há de fazer?

Faço exatamente o mesmo!

E eu a pensar que era algo sofisticado… Mas temos que educar os menos afortunados intelectualmente e as pessoas de idade, por muita resistência que ofereçam.