15% dos routers domésticos têm problemas graves de segurança

O ataque que a Internet sofreu na passada sexta-feira mostrou de forma clara que os muitos dispositivos que estão espalhados pela Internet podem ser usados para fins impróprios.

Estes equipamentos estão vulneráveis e facilmente podem ser usados para realizar ataques. O problema é de tal forma elevado que 15% dos routers podem ser atacados por usarem palavras-passe simples e facilmente adivinháveis.

Um estudo realizado pela ESET avaliou 12 mil routers domésticos e descobriu neles falhas de segurança que os seus utilizadores desconheciam ou que não estavam alertados para elas.

As palavras-passe fracas nos routers

A falha mais comum, e que afecta 15% destes equipamentos, está na utilização de palavras-passe fracas e que facilmente podem ser adivinhadas, evitando ter de recorrer a ataques mais complicados.

Também o nome de utilizador mais usado é o bem conhecido admin, o que leva a que seja muito simples entrar nestes equipamentos e depois usá-los para realizar ataques na Internet.

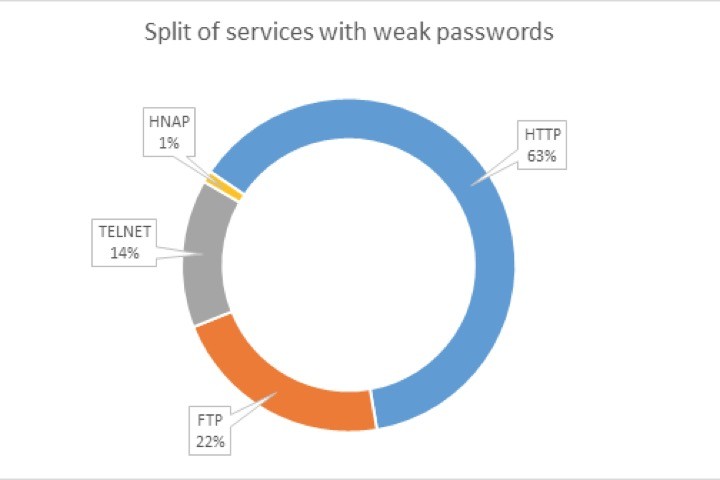

A somar a este acesso facilitado pelas interfaces de gestão, outros serviços estão expostos e também eles têm palavras-passe de acesso simples e utilizadores com elevadas permissões.

Leia também: 10 dicas para proteger o seu modem/router de ataques online

Os serviços expostos pelos routers

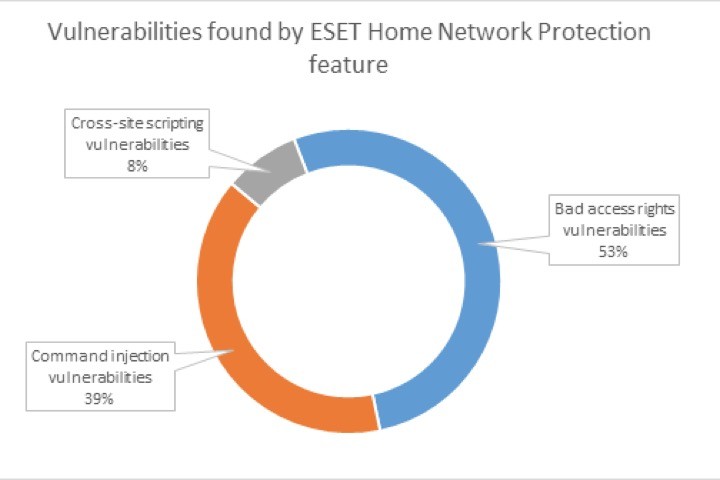

Mas para além deste problema existem ainda falhas nas implementações dos serviços, o que os torna vulneráveis e expostos a ataques. O estudo revelou que a grande maioria destes routers, mais de 50%, tem problemas de permissões de acesso.

O segundo maior problema encontrado, com 38%, está na possibilidade de serem injectados comandos nos routers, que depois dão acesso a áreas protegidas. Por fim ficou o problema de XSS (cross-site scripting).

Leia também: 10 dicas para proteger a sua rede Wireless

Por fim o estudo da ESET revelou também algumas falhas muito básicas, facilmente detectadas com uma simples pesquisa de portos abertos nos equipamentos. Muitos serviços estão acessíveis pela Internet e têm falhas. Destes o mais gritante foi o telnet, que estava presente em 20% dos equipamentos.

As medidas de segurança são bem conhecidas. Utilização de palavras-passe fortes e a restrição de acesso a todos os utilizadores não essenciais. Claro que as actualizações permanentes e as pesquisas de vulnerabilidades é algo que deve também ser feito de forma periódica.

Este artigo tem mais de um ano

Não percebi qual o mal do user admin. Desde que tenha uma boa password não vejo qq problema.

Pq assim se o sistema não tiver protecção contra o numero de tentativas o ataque passa é direccionado para os nomes de user mas comuns, tais como admin ou administrador. Com um user com um nome diferente acabam por ter de adivinhar nome de user vs password o que torna o o grau de probabilidade de acertar extremamente inferior.

Esta estatística não representará o cenário português. Muito por culpa das operadoras de telecomunicações, os routers ficam com as credenciais de fábrica, por omissão.

Diria que os 15% será um valor muito abaixo da realidade.

e depois ainda vem com aqueles users estranhos, que não se conseguem eliminar

+1

Nos routers das operadoras portuguesas dá para desativar o acesso por Telnet, que vem de fábrica ativo?

+1

Solução:

1- Comprar um router em condições.

2- Mudar Senha de Admin e se possivel o username

3- Mudar nome e senha da rede

4- Desligar o WPS se não for necessário

Ha ferramentas que exploram estas ultimas duas falhas e raramente falham.

Pedro Simões, perdoa-me a sugestão, dá mais destaque às soluções. As pessoas gostam de conhecer as falhas de segurança mas gostam mais de saber como se proteger.

Cumpz 😉

Acrescentava também, desligar o SSID da(s) rede(s).

Lol? Onde é que isso aumenta a segurança?

ficam invisíveis logo não podem ser detectadas…

ya, se ainda viveres em 1990

ocultar ssid, bloquear por MAC e encriptações abaixo de WPA são proteções de demoram 1minuto a serem quebradas, WPA2 já nem é propriamente suguro

que treta …… são detetadas na mesma

Vocês realmente são engraçados 🙂

Tens pequenos programas que te permitem ver esses tais “invisíveis”

Não ter o router a responder a pings também ajuda

Invisíveis sim, não detectaveis não

As redes que não emitem o SSID podem ser detectadas tendo a ferramenta certa, como o aircrack-ng e as suas ferramentas , mais concretamente o airdump-ng.

Não emitir o SSID só consegue esconder a rede de um utilizador comum, que não conhece ou sabe utilizar ferramentas destas

A NSA ri-se xD

Ainda há pouco tempo saiu que os Cisco tinham um backdoor qualquer. Claro, se a preocupação for o hacker amador é provável que o valor seja mais ou menos correto agora a nível estatal…

Recomendo vivamente quem tiver com um router do ISP que o meta a funcionar “só como modem” e de seguida compre um bom router para meter entre a rede de casa e o router do ISP.

Tinha problemas com lag enorme em alguns jogos, net a cair, etc… Como tenho a meo(ADSL, não sei como é com os routers de fibra) desativei quase tudo o que dá para desativar no modem/router e ficou para as boxes de tv e uma ligação para um router.

O router tive o cuidado de escolher e mandei-lhe com o DD-WRT e até agora tudo ok. Menos lag, melhor qualidade sinal wireless, melhor gestão da largura de banda e o mais importante segurança.

P.S. Já tentei desligar acessos remotos como o telnet. Mas mesmo que altere o firmware quando faz a ligação volta a “atualizar” para o firmware da meo. Se alguém tiver dicas…

Muito bem.

Eu faço assim.

😀

http://www.thelinuxgeek.com/content/find-hidden-ssids

Só 15% ??? Não acredito