Usa o Kodi? Atenção que pode ser atacado pelas legendas

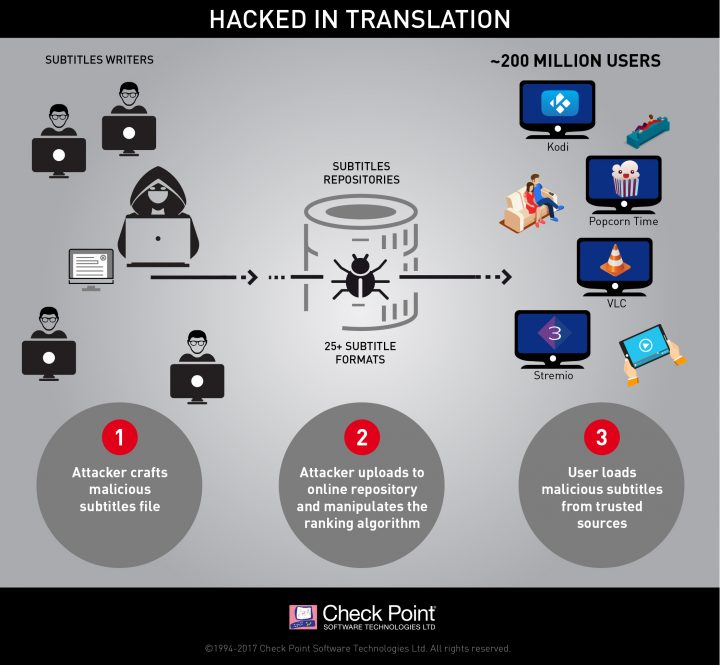

Os ataques informáticos têm sido cada vez mais e das mais diversas formas. De acordo com uma investigação recente da Check Point, é possível atacar um sistema recorrendo simplesmente a legendas para vídeos... isso mesmo, "legendas para vídeos".

De acordo com a empresa de segurança, este é um novo vetor de ataque que põe em risco milhões de utilizadores no mundo que usam mediacenters.

Ser atacado "através" de uma legenda é algo recente mas o principio não é propriamente inovador. Na prática, os utilizadores ao descarregarem ficheiros de legendas ou simplesmente a solicitarem ao software que encontre as legendas apropriadas (em repositórios), podem estar a descarregar ficheiros com código malicioso que permitirá, aos atacantes, terem controlo remoto sobre o sistema.

De acordo com a Check Point, existem várias plataformas de streaming vulneráveis, das quais se destacam o VLC, Kodi (XBMC), Popcorn-Time e o strem.io. Em termos de utilizadores o número poderá rondar os 200 milhões, à escala mundial, distribuídos pelas várias plataformas.

Como é realizado o ataque?

O ataque pode ser concebido em apenas três passos:

- Os hackers introduzem código malicioso em ficheiros de legendas (ou criam as próprias legendas com código malicioso);

- Essas legendas são alojadas em repositórios (por exemplo openSubtitles.org) e o hacker manipula até o algoritmo de ranking;

- Os utilizadores descarregam para o sistema as legendas com código malicioso que aparentemente vem de uma fonte confiável. Depois disso, uma vez que o código é executado no sistema da vítima, os hackers passam a ter controlo remoto desse sistema;

Veja um vídeo de exemplo deste ataque

Quais as plataformas vulneráveis?

De acordo com a Check Point, existem até ao momento quatro plataformas testadas que se encontravzm vulneráveis: VLC, Kodi, Popcorn Time e Stremio. Os paches para corrigir tal vulnerabilidade já estão disponíveis, mas é preciso que atualizem os vossos sistemas usando os seguintes links:

Se usa alguma destas plataformas é urgente que aplique já o patch de correção. Algumas plataformas ainda não lançaram uma atualização de forma oficial mas através dos links anteriores podem obter os respetivos patches. No caso do Kodi já foi lançada a versão 17.2.

De acordo com a própria Check Point, só a ultima versão do VLC já foi descarregada mais de 170 milhões de vezes e o o Kodi (XBMC) tem mais de 10 milhões de utilizadores diários. Atualize já... se usa!

Este artigo tem mais de um ano

Já uso o BSPlayer há muitos anos e para mim continua a ser o melhor.

Ainda bem que não está na lista das plataformas afectadas.

Não quer dizer que não esteja afetado também. Podem não ter-se lembrado de testa-lo. Se fosse eu, iria ver se existe alguma atualização.

Isso.

Verdade.

Kodi em Linux também é vulnerável a estes ataques?

Desde que o código malicioso seja direcionado para Linux sim também está vulnerável.

Bom dia,

No video de exemplo, a visualização é feita em streaming. Se for feito o download, quer do video quer das legendas, o acesso remoto continua a ser possível? E caso não esteja a ser executado o video com as legendas, estando portanto os ficheiros apenas armazenados no pc, o hacker continua a poder ter acesso ao pc, ou não?

O repositório referido (opensubtitles.org) é o mais atacado, ou por exemplo o yifysubtitles.com tb está sujeito?

Boas,

Tenho e uso o Kody a partir de um TV Box com android. Qual a forma mais fácil de actualizar o Kody para me proteger desta situação?

Obrigado.

Pelo que foi informado pela check Point, até smartvs estão “em perigo”.

A questão é. Afeta que sistemas operativos?

Afecta todas as plataformas? Android, MacOS, Windows, Linux, …?

Pelo menos no link do fix do Kodi diz ‘Without this a zip file can override every file the current user has write permission’. Ou seja, é muito mau para todos os SOs… overwrite qualquer coisa que sabes vai ser executada e o sistema fica comprometido.

Como se pode actualizar o popcorn time no mac osx ? Estou a tentar instalar o patch e não dá

Como é que instalo este patch?

Kodi em raspberry também pode fazer estragos?

Penso que sim, mas não estou preocuopado. Primeiro porque não tenho nada pessoal no raspberry…e antes de tentarem algo mais na rede cortam os pulsos devido à velocidade alucinante do raspberry.

Obrigado pela vossa ajuda e informação.

Começo habitualmente por ler as vossas noticias e é com bastante agrado que o faço. Parabéns e continuem com esse objectivo de informar e ensinar.

Um grande abraço a toda a equipe.

Pitavetra

Eu nunca uso legendas, por isso, penso eu, que nao terei problemas com isso.

+1

Até se lembrarem de colocar os exploits a correr com os filmes (se é que já não acontece)..

[off topic]

Qual a versão a usar numa Beelink GT1?

Aqui existem várias: https://ci.popcorntime.sh/job/Popcorn-Time-Android/

* Qual a versão do PopCornTime a usar numa Beelink GT1?

O Kodi do Google Play para Android TV como a Berlink já está atualizado:

“Novidades

This is the v17.2 bugfix release that fixes several bugs and a potential security risk. We advise every one to upgrade. Visit our website for more information at https://kodi.tv“

Nem sabia que o popcorn já funcionava direito, obrigado

No meu caso funciona bem o video mas nunca me safo a arranjar legendas PT-PT ou PT-BR e as que se arranjam nem sempre estão sincronizadas.

…o que fazer depois de clickar no link do Kodi…?

As legendas no Popcorn são uma cagada. Quase sempre mal sincronizadas e pouco depois de sincronizar, voltam a ficar mal. O Tugaflix funciona melhor, no entanto a qualidade de vídeo é pior e no meu caso, ao final de meia hora de filme, começa a imagem a ficar toda aos breaks (Não sei a razão).

Tenho optado por ver filmes no Popcorn sem legenda ou com legenda em inglês.

Ou seja, qualquer programa que possa fazer uso de legendas pode ser atacado. Podiam ter sido explícitos nesse aspecto no artigo. Já reparei que causou alguma confusão.

Dos que foram testados, apenas foram encontradas vulnerabilidades nesses 4 (que entretanto já foram corrigidas)

Como posso instalar o patch em mac osx ?

ó sacar daqui a versão 17.2 – https://kodi.tv/download

Olha deitem os computadores ao lixo porque já não há segurança em nada, ou então deixem-se de pirataria que há menos hipóteses de serem roubados.

E no PIPLWARE já saiu a correção?

Amanha fazemos o upload do Kodi. 17.2, que ja tem isso corrigido.

Já está no repo do PiPplware o Kodi 17.3, podem actualizar como de costume.

http://www.redmondpie.com/download-kodi-17.2-released-with-fix-for-subtitle-zip-security-flaw-update-now/

E como poderemos saber se a nossa box foi hakeada

Isso está a cheirar coisa de hackers contratados por empresas reguladoras de copyright.

Eu não acredito em conspirações, mas que as hay, hay.

Obrigado. Muito obrigado, Pplware. Salvaste-me o dia”e a carteira”.

Gostaria de ver uma explicação para que tal aconteça mas nada é adoentado…

Existem links nessas legendas que os programas seguem estupidamente ?

Que código é executado… um exe para instalar um fonte que o computador não tem… A ser, que parvoíce…

Não consigo entender…

A culpa é dos sistemas operativos badalhocos. Antigamente os antivirus e firewals eram configuráveis hoje em dia nem dizem qual o ficheiro em que detectaram o vírus ou onde está… Todos os programas acedem à net para as mais diversas parvoíces normalmente para se auto actualizarem… Tal como o windows 10 esta bosta grande que tenho que desinstalar…. depois mesmo que se queira barrar o acesso indevido à net é impossivel visto que todos os programas querem aceder e muitos por interposto mensageiro…

Fico sem saber qual a versão do strem.io que está vulnerável. Tanto no site como no blog deles, ainda não vi referencias a essa noticia o que me leva a ficar apreensivo quanto à versão disponível mais segura. Estou a usar a versao 4 beta por causa do mais recente windows 10 que me obrigou a isso.

Acabei de saber pelo facebook do strem.io que as versões 4 já contemplam essa correcção.

façam como eu, saco o filme e as legendas à parte e não guardo cá ficheiros “extra”! – filme.mpg+sub.srt!

Saiu hoje (25.5) outra atualização: v17.3

Confirmo. Até a loja da Microsoft já atualizou para essa versão.