O “desespero” das vítimas de Ransomware

O Ransomware é uma ameaça informática que nos últimos tempos tem vindo a “assombrar” milhares de utilizadores em todo o mundo. O ataque é de tal forma eficaz que consegue cifrar os ficheiros dos utilizadores, recorrendo a algoritmos de criptografia muito eficientes. Neste momento as ferramentas para decifrar a informação são quase nulas, o que eleva o nível de desespero.

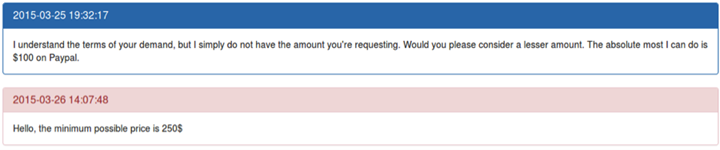

Depois de “trabalho” feito, os responsáveis pelos ataques pedem um resgate e até aqui o esquema continua pois estes disponibilizam até apoio técnico pago e, em algumas circunstâncias, até fazem descontos.

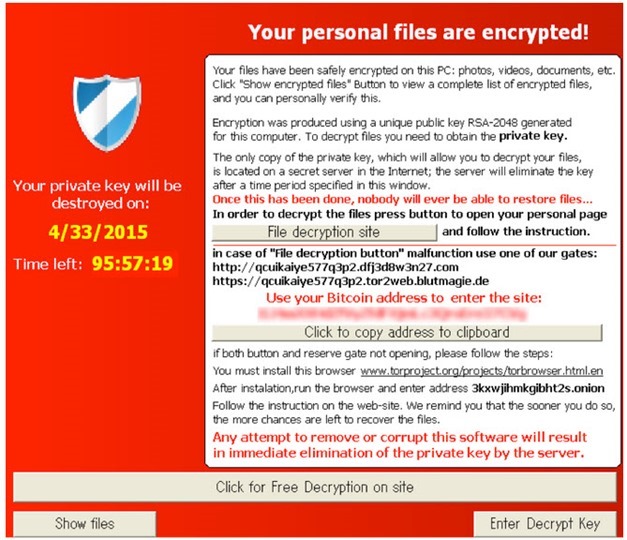

De acordo com um artigo publicado pela FireEye, há vários tipos de Ransomware a espalhar o terror à escala mundial. A maioria das vítimas têm cedido aos atacantes, efectuando os pagamentos solicitados, mas nem tal acção é fácil uma vez que muitos dos utilizadores nem sequer estão à vontade com a tecnologia.

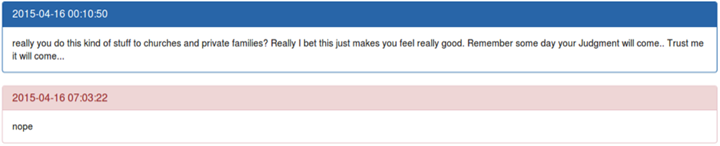

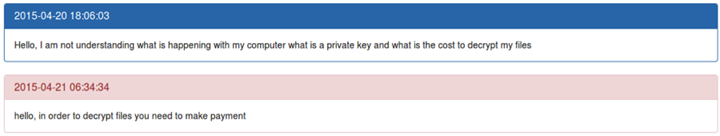

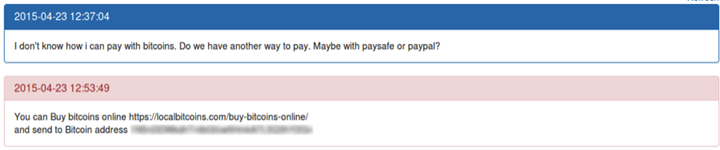

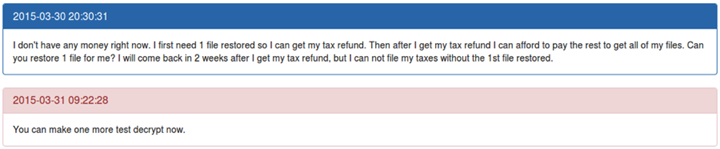

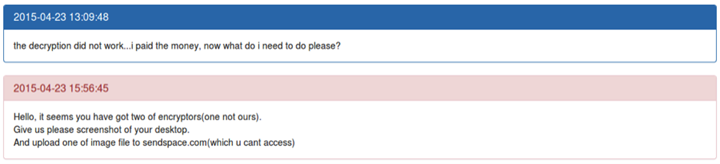

Os responsáveis pela FireEye recolheram algumas mensagens que mostram o desespero de alguns utilizadores e a arrogância/desprezo dos atacantes.

Utilizadores que nem percebem o que está a acontecer…

…e nem se sabe como trabalhar com Bitcoins para fazer os pagamentos

Algumas das vítimas pedem para reduzir o valor pedido… neste caso é uma empregada de limpezas que teu um salário baixo e que necessita de aceder à sua informação.

Uma vítima que precisa de apenas um ficheiro para submeter a declaração dos impostos.

Mas nem sempre o pagamento traz de volta a informação às vitimas…

Estes são alguns exemplos mais há muitos mais. Pais que ficaram sem fotos do seu bebé, uma organização sem fins lucrativos que ficou sem dinheiro para ajudar na luta contra o cancro do sangue…há de tudo.

Para se ter uma ideia de valores “angariados” pelos atacantes, a FireEye revela que em apenas 2 meses os responsáveis pelo Ransomware TeslaCrypt conseguiram angariar mais de 76 mil dólares. No caso deste Ransomware o valor do resgate é de 550 dólares se for pago em Bitcoins ou então 1000 dólares se o pagamento for efectuado com cartões PayPal My Cash Cards.

Por exemplo o Ransomware gerou cerca de três milhões de dólares de “receitas” em nove meses. Já o Cryptowall gerou mais de milhão de dólares durante meio ano.

Quais os Ransomware mais perigosos?

Os Ransomwares mais populares do momento são:

- Cryptolocker

- Cryptowall

- CTB-Locker

- CTB-Locker

- TorLocker

- Kryptovor

- CryptoL0cker – um dos mais recentes

No caso do TeslaCrypt, o grupo de investigação da FireEye já descobriu mais de 1231 endereços de Bitcoin ( o que corresponde a cada uma das vítimas) usados pelo grupo, isto entre Fevereiro e Abril. A informação da FireEye revela que das 1231 vitimas, 163 já pagaram o resgate usando Bitcoin e outras 20 fizeram o pagamento com PayPal My Cash.

Como se proteger?

Este tipo de malware “chega” normalmente por e-mail. O utilizador executa o ficheiro (aparentemente fidedigno) e ele instala um backdoor e a partir desse momento os atacantes fazem o que querem do nosso sistema. É muito importante que o utilizador conheça a origem da informação e não execute tudo o que vem em anexo.

Depois é sempre importante que o utilizador mantenha um backup do seu sistema. Este backup deverá estar num dispositivo de armazenamento externo, desligado da rede, para que não seja afectado por um ataque deste tipo.

Este artigo tem mais de um ano

Cryptoprevent, previne esses e outros, tipo o da PSP.

Além do Cryptoprevent acrescentava o HitmanPro.Alert (http://www.surfright.nl/en/alert) no qual encontramos uma funcionalidade muito interessante que monitoriza alterações massivas de ficheiros em tempo real e outras complementares.

Ainda nao o testei mas tem tido altas reviews, parece ser uma maneira ate mais eficaz que a feita pelo Cryptoprevent

PPLWare que tal testarem ambos os programas e fazerem um artigo sobre isto e ajudar as pessoas a protegerem-se?

infelizmente devido ao nome do endereço do Cryptoprevent as pessoas pensam que é treta e nem pesquisam o que faz e as reviews que tem

A forma preventiva de lidar com tal tipo de ameaça passa forçosamente pela sensibilização dos utilizadores de não abrirem código não fidedigno. Como sabemos que tal é inglório, e após o ataque dos meleniante a forma mais eficiente de lidar com o T

A forma preventiva de lidar com tal tipo de ameaça passa forçosamente pela sensibilização dos utilizadores de não abrirem código não fidedigno.

Como sabemos o quanto tal é inglório, e após o ataque dos meliantes a forma mais eficiente de lidar com o ataque é ter cópias de segurança atuais. Nesse sentido a solução passa pela adoção de ferramentas de cópia de segurança, algumas gratuitas, e que já foram alvo de artigos aqui no pplware. Para ambiente empresariais de pequena escala a minha escolha recaí no backuppc – http://backuppc.sourceforge.net/.

Provavelmente esta será a forma mais eficiente de lidar com ataques de ransomware dos quais esperemos que nunca sejam vítimas. Caso o sejam, rezem para que as vossas cópias de segurança estejam em dia.

Boa sorte a todos.

Se o backup estiver numa cloud (p.ex., ondrive), também é afectado?

Ou se estiver alojado numa NAS?

Se o posto infetado tiver acesso a tais recursos… A resposta é: SIM.

As clouds são afectadas se tiveres tipo uma pasta ligada ao pc como a dropbox, a vantagem desta é que podes ir buscar a versão anterior do ficheiro, isto porque a dropbox tem esse sistema, mas não existe em todas as clouds.

Tudo o que tiver ligado ao pc será encriptado, o ideal é ter a sincronização automática de ficheiros desligada e realizar backups com frequencia mantendo o disco externo sempre que possível desligado da máquina.

O Onedrive tem a funcionalidade de guardar as várias versões dos documentos e permite fazer restore ou download de cada versão. 😉

Publicidade à parte quando entras na tua conta da meocloud tens lá um botão enorme para “efetuar recuperação”, escolhes uma data anterior ao malware e está resolvido.

Aqui na empresa já houveram dois PCs infectados com o CTB Locker, e os PCs tinham várias pastas de outros computadores, no desktop, e nenhum dos ficheiros destas pastas ficou encriptado. O ramsomware “apenas” encriptou os ficheiros do PC infectado.

Depende do ramsomware… As ultimas variantes encriptavam os ficheiros “apenas” no PC, mas outras até mapeamentos de rede encriptavam.

qual o melhor antivirus com firewal que posso comprar para me proteger destas ameças mais recentes da internet ? penso em avira, eset e kaspersky mas tenho duvidas sobre qual o mais fiavel

Se for para comprar o kaspersky é o melhor, nem sequer procures mais.

Se não quiseres gastar dinheiro existem muitas hipóteses, o pplware já fez muitas noticias sobre isso recentemente.

Nenhum antivírus bate o bom senso. Quem trabalha com computadores à muito tempo, já quase adivinha quando algo não está a bater certo.

Eu uso o Essentials e à vários anos que não tenho problemas.

Se não houver cuidado, não há antivirus nenhum que valha. Vejo nos tablets de primos meus (novinhos) a quantidade de vírus que aquilo apanha. Instalam todas as apps que vêm na store…

“Quem trabalha com computadores à muito tempo, já quase adivinha quando algo não está a bater certo.”

Concordo plenamente!

Kaspersky é bom, mas não previne tudo, os backups são a única forma de garantires que não perdes nada. Muito do ransomware é indetectável pela maioria dos antivírus e mesmo que detecte pode já ser tarde de mais.

Sou técnico informático e já tive clientes com estes problemas isto é desesperante é muito dificil recuperar este tipo de informaçao um ficheiro ou outro ainda se consegue recuperar agora a informaçao toda é muito impossivel hoje em dia o utilizador normal tem que ter algum cuidado ao abrir os anexos dos emails e ter cuidado com aqueles softwares para descarregar musicas / para editar as fotos e etc hoje em dia a internet esta poluída e temos que saber fazer a separaçao do lixo.

exemplo como proteger deste tipo de malware com Ublock Origin:

Testem e comprovem.

uBlock₀ has prevented the following page from loading:

http://sdaexpress24.net/ricerca.php?id=1047404946

Sejam inteligentes e pensem duas vezes sobre de quem estão a receber emails e porque é que estão a pedir que os leiam ou abram ficheiros. E acima de tudo: Se a sorte parece ser boa demais para ser verdade, provavelmente não é verdade. Usar a cabeça e pensar duas vezes antes de agir é melhor que qualquer antivirus ou antimalware que possa existir.

Concordo!

Nas primeiras vezes que apanhamos isso na instituição onde trabalho, alertamos todos os utilizadores para não abrirem nada suspeito, bláblá, bláblá,…

Uns dias depois, outro utilizador tem os ficheiros encriptados e o alerta dele foi algo do genero: “Tenho o computador esquisito, acho que aconteceu aquilo que vocês disseram que ia acontecer.”!!!! WTF, agora o informáticos também são bruxos ou videntes?! 😀

Sei que perdem os dados mas afecta o sitema de recuperação que vem com o pc ?

Sim, vai tudo ao charco, podes tentar efectuar restauro as vezes que quiseres não muda nada. Potencialmente a solução seria a shadow copy mas nem sempre resulta, o que é garantido são os backups que possas fazer.

Mas é possível formatar o disco?

Sim, formatar é sempre possível, recuperando o uso do computador, perdendo todos os dados que tinha obviamente

Sim, podes formatar e instalar tudo de novo.

Quanto aos processos de “reposição de fábrica” através de partição de recuperação não te sei informar… Se houver alguém, que elucide.

Obrigado a todos!

Ainda não tive o problema, mas como estou em fase de tentar optimizar os sistemas de backups lá de casa de todos os equipamentos, queria perceber melhor até onde tenho de ir para que os backups sejam realmente uma solução válida para estes casos e não uma perca de tempo nos processos .

Mas ainda tenho de pesquisar mais sobre o Ransomware porque me parece que poderá ser uma ameça em crescendo – já que quem ataca tira benefícios imediatos do ataque.

Sim podes formatar a máquina ou até voltar a repor o sistema como na origem, mas isso significa que irás perder todos os dados até então. Nada impede que no futuro não haja uma chave que permita desencriptar os ficheiros como aconteceu recentemente, no entanto convém não depositar demasiada fé nisso.

Sim, perco tudo e por isso quero otimizar os backups lá de casa.

Mas entre pagar 500€ a uns palhaços ou perder tudo que está na máquina (que tenha backup), prefiro passar horas a montar o disco de novo.

Só acontece a quem não toma cuidados…

Estes comentários são engraçados…

Em casa tenho diversos equipamentos, meu, da mulher e dos filhos.

Eu tenho alguma noção do perigo de abrir ficheiros de emails esquisitos, mas sei que a minha mulher tem menos essa noção, e os meu putos muito menos.

O meu pai tem computador, achas que um pessoa que não cresceu neste mundo tem a mesma noção que tu?

Não se pode acusar as pessoas de ignorantes só porque sim.

Cabe a quem conhece um pouco mais ajudar quem não conhece e não acusá-los de ignorância.

E já agora cabe a quem sabe alertar e educar quem não sabe. Toda a gente pode aprender, não há limite de idade.

Claro. Quando disse ajudar já incluía educar.

Isso só ataca utilizadores windows?

Penso que sim. Pelo que já contactei, tive um (de vários outros…) utilizador da instituição onde trabalho, consegui aceder ao email que tinha o anexo (que ele abriu!!!!!) e abri em Linux. Era um .scr e não aconteceu nada ao Linux.

Sim apenas afecta o Windows.

Por enquanto… até alguém se lembrar que os outros SO também existem. Como referido, o bom senso prevalece, nenhum sistema é infalível.

voces sabem que existe uma nossa versão super recente e com uma nova técnica de encriptação certo?

Como se apanha é isto? Ha uns dias a ver o benfica na net aparecer me algo do genero mas Bastou matar o processor do chrome e abrir novamente e pronto..

isso k te apareceu foi um popup lol

Executando um ficheiro que vem por norma nos emails zipado e disfarçado como sendo de um contacto nosso ou de típicos emails de fornecedores de serviços. Também pode ocorrer por executar um ficheiro que se obtém em sites de pirataria.

Depois acham caro pagar um antivírus. Os grátis não servem, porque os bancos de dados não são completos ou os mais atuais, senão não teria versão paga. Além, disso cópia de segurança. Claro que este último não adianta se forem arquivos recentes.

Nem todos os antivírus possuem versões pagas, Qihoo é um exemplo.

Maioria dos antivírus não detecta ransomware, quando detecta elimina apenas o vírus, já os ficheiros ficaram encriptados.

Eu uso muito virtualização, tenho 3 máquinas virtuais que uso para atividades específicas, como trabalho, filmes, imagens. Esse programa consegue migrar para outros ou ficaria restrito àquela máquina virtual infectada?

se as maquinas estiverem a partilhar coisas ou conseguires aceder de uma ás outras sim sem duvida.

Esqueçam os antivirus. Como ja foi referido nos comentários, eu reforço que nada bate a sensibilidade. A minha recomendação é simples. Se tiverem um pc com documentos importantes, não o liguem à rede. Hoje em dia usarem o smartphone/tablet como ligação ao mundo virtual é bastante prático. Utilizem o vosso pc como “Stand Alone”. O comodismo é inimigo da segurança.

eu por norma costumo abrir files suspeitos dentro de uma sandbox mas não estou livre de ser infectado.

concordo plenamente com a técnica do bom senso; mas infelizmente não posso contar só com o meu.

tenho users na rede que abrem tudo o k lhes vem á frente.

A pouco referiam que era possivel efetuar uma formatação. Se nos tivermos o disco dividido em duas partições e todos os ficheiros que interessa manter, estiver na partição que não a do windows, é possivel formatar apenas a partição afetada, deixando a outra intacta? Ou ele deixa ramificações em todas as partições?

O malware em causa afeta todas as partições do sistema.

Quanto a formatares, sim podes formatar a C: e instalares o SO de raíz sem mexer nas restantes partições.

ele por norma encripta essa partição também e todas as drives de rede que tenhas mapiadas

Boas.. uma duvida.

– Não se pode restaurar o sistema para uma data anterior?

( se tivermos o disco clonado e gravado num suporte externo tb não deve haver crise)

O restauro não te recupera os ficheiros encriptados.

Se clonares o disco regularmente e guardares num suporte externo então sim consegues obter os ficheiros de acordo com a ultima data que foram clonados.

O restauro não, mas se tiveres a opção “Versões anteriores” activa estás safo. Clonar o disco completamente como medida de segurança é um absurdo (em PC’s pessoais)

Ser desconfiado obsessivamente ainda é a melhor solução!

Melhor solução é usar windows scom 2 contas sendo que a que vcs usam , sem administrador para n poder instalar nada…e bannking usem o iPad sem jailbreak, 0virus 0 fake site

A estes ramsomware tanto faz… Os utilizadores atacados na instituição onde trabalho não têm direitos administrativos.

E nas drives mapeadas só atacava onde o utilizador tivesse permissões de escrita.

Utilizem um sistema operativo decente (Linux ou OS X) que já não vos acontece.

Cumprimentos.

Não existe um silver bullet para mitigar o problema, existe sim uma receita que permite minizar o risco:

-Awareness para os riscos da utilização indevida dos meios informáticos;

-Regra de uso no email: emails não contextualizados e/ou necessários de endereços conhecidos ou não) –> Delete (este método tem revelado 100% de eficácia comigo!);

-AV atualizado e com capacidade de análise file reputation;

-Últimas versões de software e updates de sistema operativo;

-Backups offline;

-Serviço Cloud Storage com funcionalidades de versionamento e restore/download;

-Browser com malware/url inspection/reputation integrado;

minizar = minimizar

===========

Questão

==========

Um utilizador que use uma conta do Windows sem privilégios, tem igualmente a mesma probabilidade ser “contaminado”?

Sim, basta teres privilegio de escrita numa dada pasta que vai tudo.

Vejam menos porno seu pu***teiros.

Ou pelo menos paguem por ele em sites fidedignos.

E o mesmo para os jogos da BTV, coisa que para os benfas é o mesmo que ver porno.

😀

mesmo bom e aconselhar e informar as pessoas dos perigos de abril mails não fidedignos ou que não conhecem o seu remetente por enquanto a solução é mesmo reinstalar o s.o ou pagar ….

mesmo bom e aconselhar e informar as pessoas dos perigos de abril mails não fidedignos ou que não conhecem o seu remetente por enquanto a solução é mesmo reinstalar o s.o ou pagar ….

“Como se proteger?

Este tipo de malware “chega” normalmente por e-mail. ”

E isto só acontece porque os modelos atuais de correio eletrónico permitem que os remetentes tenham a liberdade de enviar sabendo que do outro lado haverá sempre um destino potencialmente pronto a executar um anexo.

Com o sistema antispam P2T o remetente fica sem a motivação para injetar na rede qualquer tipo de malware ou lixo eletrónico. Há coisas fantásticas, não há?

Depois de ler alguns comentários, Só Quero deixar um humilde contributo:

Também já há distribuições Linux a ser afectadas com ramsomware!

Quais?

numa maquina com ubuntu ja me aconteceu a mim.

mas em CentOS tambem acontece.

Como numa máquina linux pegar um vírus windows?

Existe software que protege a 100% contra este tipo de malware. O software obviamente não vai reverter o processo de encriptação, mas protege contra o mesmo a 100% ( Testado ).

O ” problema ” desta tecnologia é ser software pago…

Tenho um computador no meu serviço que foi infectado com o Cryptowall. Já tentei desencriptar os 2 Gb de ficheiros afectados, mas nada. E não há shadows dos mesmos, nem backups. Cheguei a tentar usar uma ferramenta que desencripta Cryptolocker, mas não dá. Alguém conhece alguma solução de desencriptar os ficheiros infectados pelo Cryptowall, freeware ou open source? Um obrigado desde já.

As soluções possíveis já testaste, não há nenhuma ferramenta que possa solucionar esse problema, só tendo a chave desencriptação.

Boa noite, já lidei com alguns casos de clientes “Vitimas” deste tipo de esquema, digo já que muito dificilmente é possivel desencriptar os ficheiros… Tambem já tnetei e pelo que vi pela net fora, é extremamente complicado!! e não há solução de segurança que bata aos pontos o olho aberto do utilizador, nada a fazer senão esquecer os documentos e limpar a maquina totalmente mesmo.

Andei a bater n9 ceguinho durante dias e pelo que andei a ver não há antivírus ou algum decrypt que consiga limpar … minha nossa então se são ficheiros e pastas encriptadas ou seja protegidas por uma chave que pode ser uma chave com um ou milhares de caracteres bem se nem commo decrypt vai lá e o antivírus só detecta mas a chave está lá única solução pagas ou reinstalas o s.o simples…..

Um outro problema comum é que a esmagadora maioria das pessoas, nem sequer têm firewall, e usam antivirus gratuitos como a bosta do “AVG” ou o “Avira”.

Eu uso antivirus pago, kaspersky, e nunca tive infecções.

Não pondo em causa a conhecida reputação do Kaspersky, posso afirmar que usei muitos anos o Avira e tenho-o como um dos melhores Antivirus do mercado. E nem toda a gente está disposta a pagar pelo Kaspersky.

Boa Tarde,

O meu Ipad foi vitima de ransomware e pedem o pagamento de 100 €.

O que sucede é que não consigo usar o safari, estando sempre a aparaceder pop ups a dizer que tenho que fazer um pagamento paypal naquele valor.

Consigo aceder às restantes aplicações e funcionalidades do Ipad, alguém tem alguma sugestão de como resolver este problema?

Obrigado pela vossa ajuda.

Ransomware num iPad? Tens a certeza que se fechares o Safari, limpares os cookies e o histórico isso não desaparece? Estou até curioso, pois como o iOS é construído… ransomware lá dentro…

Mas seja como for, nada como um Restore de fábrica! Mas continuo curioso! Tens screenshots disso?

Pois também eu fiquei espantado.

Pensava que isto não acontecia nos Ipad.

Não tenho aqui screenshots, porque estou no trabalho e não tenho o ipad comigo, mas quando chegar a casa envio.

O problema com o restore de fábrica é que eu devia fazer uma cópia de segurança primeiro e depois tenho receio que quando ligar o ipad ao computador o problema volte a verificar-se.

Mas antes isso do que pagar os 100 €.

Vitor já enviei os screenshots

Sou Brasil e uma dúvida me ocorre. Estou fazendo backups e encriptando os arquivos para depois enviar para a Cloud. Meus arquivos já encriptados correm o risco de também sofrerem infecção??

A droga dessas reportagens é ser sempre essa abordagem genérica do assunto, falando do vírus como se fosse qualquer malware.

Esses vírus de criptografia são hoje as maiores ameaças à segurança virtual, tanto para o usuário como para grandes empresas, e ao meu ver não estão sendo levadas a sério como deveriam. Creio que justamente por isso ainda não houve pesquisa para tratar da cura.

Quando se é infectado por algum desses malwares, o que temos de material de consulta são reportargens/foruns que abordam o problema de forma patética como apresentado aqui, dizendo que a infecção vem por email… que você deve ter cuidado… que não deve abrir links suspeitos… bla bla bla. Ok, você deve isso e aquilo, não deve isso e não deve aquilo, mas será mesmo que uma equipe hacker focada em desenvolver um malware não pensaria nisso? Não seriam eles capazes de bolar uma forma de infecção que fuja desses padrões genéricos de disseminação? Sim, eles são capazes e ESTÃO fazendo uso disso. O criptowall não necessita de envio por email nem de um anti vírus atualizado para confrontá-lo. O simples contato de um .exe infectado com seu sistema e você acabou de ser infectado, e ele VAI passar despercebido pelo seu genial anti virus, acredite. Ele pode ser carregado em dispositivos usb (incluindo celulares, que operam como hospedeiros ao plugá-los num sistema infectado, para depois transmití-lo a um sistema “alvo”).

Grandes especialistas de segurança ainda não tem a MENOR idéia de como desfazer o estrago causado pelo malware. O que tem sido feito hoje é utilizar o backup de arquivos como ÚNICA contra-medida ao dano causado no sistema e aos arquivos afetados. Não existe aparentemente nenhum esforço direcionado desses especialistas em tentar desfazer a chave criada pelo malware para reverter o dano ao sistema e reaver os arquivos danificados/criptografados. Enquanto isso, mais e mais sistemas vão sendo afetados e mais e mais pessoas/instituições pagarão o preço pela área de TI fazer vista grossa ao problema. Pra constar: vista grossa no sentido de que o problema já está no ar a ANOS e não houve nenhuma mobilização em nenhuma área em trabalhar para uma vacina, nem mesmo nos grandes laboratórios.

Dessa forma hoje faz-se necessário – leia-se OBRIGATÓRIO – a utilização de backup externo. A nível corporativo isso de fato é obrigatório, pois é deveras displicência de uma empresa não manter a prática de um backup externo de seus próprios dados. Entretanto, pensando a nível de usuário, é exagero exigir que se faça uso dessa prática; eu acredito que o usuário não deveria levar ao seu desktop/laptop/etc a preocupação da OBRIGATORIEDADE de salvar seus danos de forma externa. Eu acredito que o CORRETO seria que a comunidade de TI se empenhasse em tratar do problema da mesma forma como trata rootkits, vírus, trojans, etc, ao invés de lidar com ramsomwares somente com medidas de contorno (backup externo).

Na antomia de alguns Ransonwares existe um impedimento e encriptacao, por exemplo,o Cryptowall em todas suas versoes,e agora na na sua versao 4.0, nao encripta comptadores infectados da Russia e mais 5 paises do leste europeu, o virus le o idioma do teclado e se bater com algum destes 6 paises,aborta a operacao.

A partir dai…se previnam….

Mas qm tem arquivos importantes e perder para encritacao tem mais e q se lascar pq e burro.

Nao se culpa pela ignorancia de nao saber algo,mas pela burrice de nao faze backup. Se fo em empresa, deve se mandar embora o reponsavel por justa causa.

Previnam se.