NAS Synology “atacadas” por malware que pede dinheiro

Malware cifra a informação e não permite o acesso dos utilizadores! Só mediante pagamento.

Hoje em dia, muito por culpa do número de dispositivos que temos e pela quantidade de informação que produzimos/criamos (fotos, vídeos, etc), torna-se fundamental ter uma solução de armazenamento que, além da capacidade de armazenamento, ofereça também um conjunto de funcionalidades para integrar com os mais diversos serviços.

No campo das NAS as soluções mais fiáveis e flexíveis pertencem à Synology. No entanto há um novo malware que anda a fazer estragos.

Ransomware é uma ameaça informática que nos últimos tempos tem vindo a ser uma prática muito comum. Também considerado como “sequestradores digitais”, este tipo de ameaça usa trojans que após invadirem as nossas máquinas impedem o acesso à informação e a várias funcionalidades.

Muita das vezes, o ataque é de tal forma eficiente que consegue cifrar determinados conteúdos, recorrendo a algoritmos de criptografia muito eficientes ou então os conteúdos são simplesmente compactados num ficheiro protegido por uma password. Para voltar a aceder a esses conteúdos, o atacante pede ao utilizador um valor monetário para que este volte a “resgatar” a informação. Em desespero, muitos utilizador acabam por ceder à chantagem efectuando o pagamento mas depois…..nada acontece!...é isso que está a acontecer com as NAS Synology!

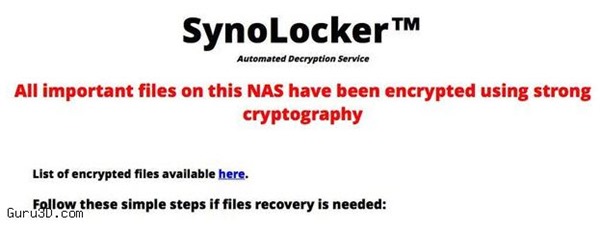

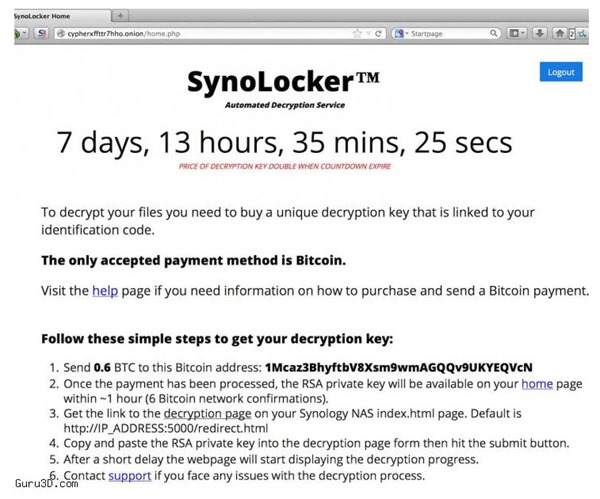

De acordo com o site guru3d, um novo Ransomware designado de Synolocker anda a “atormentar” as NAS Synology uma vez que cifra toda a informação e pede aos utilizadores um pagamento para reaver/aceder à sua informação.

As queixas dos utilizadores estão a ser feitas no fórum da própria Synology que reportam que o malware obriga a um pagamento na ordem dos 260€ (0,6 Bitcoins) para voltar a ter acesso à informação (Não há indicações se depois de efectuado o pagamento os dados passam a estar acessíveis).

Para proceder ao resgate o utilizador só tem de aceder a um site, que está algures "escondido" na rede TOR.

Para proceder ao resgate o utilizador só tem de aceder a um site, que está algures "escondido" na rede TOR.

Neste momento ainda não há uma informação em concreto de como o malware consegue “entrar” nas NAS. Alguns utilizadores referem que o ataque pode ter sido via SSH ou FTP, outros referem ter o serviço EZ-Internet activo…mas até ao momento são ainda apenas especulações.

Neste momento ainda não há uma informação em concreto de como o malware consegue “entrar” nas NAS. Alguns utilizadores referem que o ataque pode ter sido via SSH ou FTP, outros referem ter o serviço EZ-Internet activo…mas até ao momento são ainda apenas especulações.

Como medida preventiva é aconselhável que desliguem as NAS Synology até que a própria Synology se pronuncie sobre o caso e disponibilize uma solução.

Este artigo tem mais de um ano

mau…… esta na altura de rever a segurança— alguem tem mais dados?

Segue os tópicos também aqui: http://forum.synology.com/enu/viewtopic.php?f=3&t=88716

Agora está aqui a resposta da Synology :

http://forum.synology.com/enu/viewtopic.php?f=108&t=88770

Não é “resposta” , mas é onde continua a discussão oficial sobre o tema.

Estes trollolols andam a ficar sérios. Codifiquem as dbs da troika.

Synology desligada! Espero que haja uma solução rápida para esta situação!

Já vi pessoal a vende-las no c……. nao sei se será por causa disto 😀

A funcionalidade que eles disponibilizam em que facilitam o acesso à NAS a partir da web, sem ser necessário configurar firewals e afins, já está a fazer estragos…

Já agora fica a sugestão.

Permitir o acesso directo à NAS a partir do exterior é pedir que situações destas ocorram. Mais vale barrar o acesso com uma firewall e aceder à NAS usando uma VPN.

Já sei que 99% das pessoas que frequentam este site já sabem disto, a sugestão é só para os restantes 1%.

João, eu tenho um NAS DLink 320L, como posso usar uma VPN para aceder aos dados do NAS? (Isto deixando só o NAS ligado, sem necessidade de PCs)

O Nas não tem vpn ? não consegues instalar o openvpn ou assim ? Ultimo recuros..um router decente com vpn 🙂 Recomendo Drytek’s

Abraços

tenho este NAS ha pouco tempo e ainda não descobri todas as funções, mas também o (possivel) acesso de estranhos ao NAS deixa-me renitente. Outra possibilidade é meter uma pen no meu router (tp link 1043ND com usb) e partilhar só o que naquele instante faz falta.

Eu comprei um disco 1 TB portatil com bateria e wifi, e daí necessitar pouco dessa funçao, pelo menos por agora. Começo cada vez a ver mais problemas em serviços Cloud e acesso NAS pela internet, nada como um microSD / PEN / HDD WIFI com um ficheiro encriptado.

Deve ser possível configurar tunneling no router, supondo que o NAS está em rede.

Não conheço essa NAS, mas se não tiver suporte para servidor de VPN, ou se não tiveres um router com essa mesma capacidade, é mais complicado. Além disso, caso tenhas IP dinâmico, também ajuda se a NAS (ou o router) tiver suporte para DDNS. Tenho um router Asus RT-N66U que suporta as duas coisas e acho que hoje em dia é relativemente fácil de encontrar equipamentos com estas funcionalidades. No geral o que precisas é de um dispositivo capaz de funcionar como servidor de VPN.

se for um nas com um ou 2 discos (mais que RAID 1 não), é experimentar tirar um dos discos e ligar por interface SATA->USB a um LInux e fazer mount. Não sei se funciona é apenas uma maneira que me lembrei

Synology era uma marca que tinha em boa consideração… MUITO MAU!

Ainda por cima num equipamento que está 100% ligado à internet… e num que já não é muito barato… supostamente compra-se, é para não se ter chatices, não é?

Errado. Tudo o que está ligado à net é passível de ser invadido, crackado, hackado, vandalizado, etc. Não existem sistemas seguros na net. Lida!

E também é passível de ser atualizado, já que tem acesso à net constante.

Olá

Só uma pergunta:

Se a Synology é tão má porque existe o criptolocker para Windows, OSX e Android pelo menos?

Os Synology algumas vulnerabilidades têm, mas as que têm aparecido, são rapidamente resolvidas.

Cumprimentos

Jorge

Cryptolocker em OSX? Nunca ouvi falar.

De qualquer forma, esses virus, na maioria das vezes são instalados porque o utilizador instala um qualquer programa de smiles ou lá o que é, nem pensa duas vezes, e na verdade vem a “prendinha”.

Isto, já não…

Pelo que vi no forum da Synology há uns tempos eles lançaram um patch para corrigir a falha relacionada com o heartbleed, se as pessoas não actualizaram os equipamentos é possível que alguém tire proveito disso. Suspeita-se que esteja relacionado com isto, é esperar pela confirmação.

Uso Asustor e estou bastante contente com ela, e apesar de reconhecer que isto é um enorme problema para a Synology, não seria suficiente para me afastar de comprar uma. É possívelmente a melhor marca de NAS actualmente. Quem tiver interesse em verificar é só ir ao site e testar a live demo (também há no site da QNAP e Asustor). É fácil de comprovar que em software a Synology está à frente das restantes. Só que quem usa tecnologias sujeita-se…

Next Iphones 😀

Agora a minha pergunta é : E se os dados ja estiverem encryptados com um sistema do estilo do Bitloker é possivel este tipo de Ransomware encriptar por cima ? Ou o sistema fica um pouco mais seguro e só fica exposto quando se esta a usar os dados ?

Diria que cifra a informação novamente e deixas de ter acesso. Não estás protegido de maneira nenhuma porque foi usada uma chave que tu não conheces. Para conseguires decifrar a informação tinha que ser decifrada com a chave dos hackers e só depois é que poderias decifra-la com a tua chave. É fácil de perceber usando um conceito mais simples. Imagina que pões os teus ficheiros dentro de um RAR e proteges com uma password. Se uma segunda pessoa colocar o teu RAR dentro de outro RAR e o proteger com uma password diferente tu deixas de ter acesso aos teus dados.

Só um pequeno aparte – Porque é que diz “desliguem as NAS” e não “desliguem os NAS”? Não é UM dispositivo de armazenamento de dados em rede ou UM servidor conectado à rede ou UM disco em rede? Se sim, então é “desliguem os NAS”.

Porque NAS é uma palavra feminina na lingua portuguesa. A informática está cheia de exemplos destes. Dizes “o interface” ou “a interface”? Outro exemplo ainda pior, “a BIOS” ou “o BIOS”? BIOS é o Sistema Básico de IO, pela lógica deveria-se dizer “o BIOS” mas toda a gente diz “a BIOS”, incluindo eu. A vida é mesmo assim, o melhor é não fazer caso. 🙂

Eu tenho um NAS Synology DS210+ e há uns meses que tomei medidas perventivas contra o ransomware. Não sei é se este ataque é mais avançado do que os vulgares ataques de ransomware. O que fiz foi o seguinte:

-Retirei as autorizações de escrita nas pastas mais importantes do NAS. Ou seja, qualquer computador da minha rede doméstica pode ler a informação dessas pastas mas não pode escrever. Deixei apenas com permissões de leitura e escrita as pastas com informação de baixa relevância.

-Quando quero efetuar alguma alteração nas pastas altero as permissões para leitura e escrita. Depois das alterações estarem feitas volto a colocar as autorizações em apenas leitura.

Dá trabalho, mas creio que é mais seguro.

Segundo a Synology:

Based on our current observations, this issue only affects Synology NAS servers running some older versions of DSM (DSM 4.3-3810 or earlier), by exploiting a security vulnerability that was fixed and patched in December, 2013. At present, we have not observed this vulnerability in DSM 5.0.

Por isso, creio que será melhor actualizarem a informação da notícia para evitar alarmes de maior.

Synology’s official statement regarding the recent ransomware SynoLocker

We are fully dedicated to investigating this issue and possible solutions. Based on our current observations, this issue only affects Synology NAS servers running some older versions of DSM (DSM 4.3-3810 or earlier), by exploiting a security vulnerability that was fixed and patched in December, 2013. At present, we have not observed this vulnerability in DSM 5.0.

For Synology NAS servers running DSM 4.3-3810 or earlier, and if users encounter any of the below symptoms, we recommend they shutdown their system and contact our technical support team here.

When attempting to log in to DSM, a screen appears informing users that data has been encrypted and a fee is required to unlock data.

A process called “synosync” is running in Resource Monitor.

DSM 4.3-3810 or earlier is installed, but the system says the latest version is installed at Control Panel > DSM Update.

For users who have not encountered any of the symptoms stated above, we highly recommend downloading and installing DSM 5.0, or any version below:

For DSM 4.3, please install DSM 4.3-3827 or later

For DSM 4.1 or DSM 4.2, please install DSM 4.2-3243 or later

For DSM 4.0, please install DSM 4.0-2259 or later

DSM can be updated by going to Control Panel > DSM Update. Users can also manually download and install the latest version from our Download Center.

If users notice any strange behaviour or suspect their Synology NAS server has been affected by the above issue, we encourage them to contact us at security@synology.com where a dedicated team will look into their case. We sincerely apologise for any problems or inconvenience this issue has caused our users. We will keep you updated with the latest information as we address this issue.

Thank you.

Synology UK

Tenho um álbum de fotos, umas cassetes, uns dossiers… Nunca fui atacado… Estranho!

Tudo o que esteja ligado à rede é possível de ser atacado. Lidem com isso. Para qualquer protecção, há forma de ataque. Para qualquer ataque, há forma de protecção. Bola de neve. Simples.

À partida é esta CVE http://web.nvd.nist.gov/view/vuln/detail?vulnId=CVE-2013-6987

pelo que alguém falou no forum. Se realmente se verificar é uma vulnerabilidade duma versão não actual