iPhone 7 e 7 Plus “hackeados” com um simples gadget de $500

É sabido que a Apple é maníaca no que toca a segurança e faz questão de manter o seu iOS como uma fortaleza, mesmo sendo as autoridades a querer espiolhar o que está contido dentro de um iPhone ou iPad.

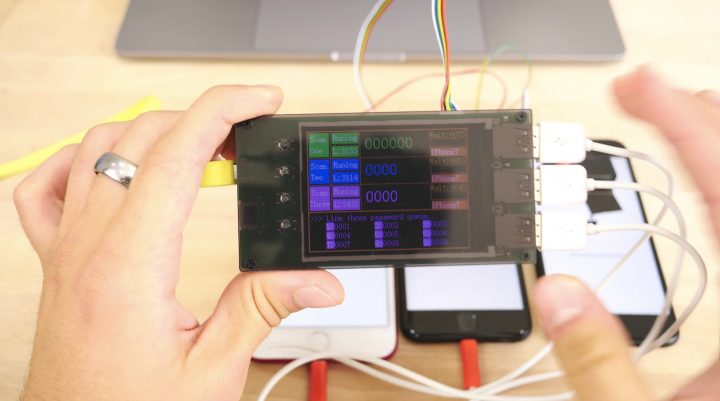

O popular YouTuber EverythingApplePro trouxe à cena um dispositivo que pode "entrar" e atacar qualquer iPhone 7 e iPhone 7 Plus, descobrindo o código de segurança, o passcode, sem grandes problemas, bastando mesmo ter as versões suportadas e os tais 500 dólares.

Abater a segurança do iPhone com força bruta

O dispositivo tem um tamanho compacto e a sua ação é excecional. Traz 3 portas USB, capazes de atacar a segurança do iOS através da força bruta, descobrindo o código de acesso ao sistema operativo em 3 dispositivos em simultâneo.

Por forma a explicar, de certa forma, esta invasão da muralha de Cupertino, o YouTuber justifica dizendo que a ferramenta tira proveito de uma lacuna de recuperação de dados do smartphone, que permite aos utilizadores inserir tantas tentativas de palavra-passe quantas necessitarem.

A vulnerabilidade apenas afeta o iPhone 7 e o iPhone 7 Plus que estejam a correr versões do iOS que sejam entre a 10.3.3 e a 11 Beta, segundo o mesmo YouTuber.

Caso o iPhone corra uma versão anterior a estas acima referidas, o sistema de ataque terá de importar o firmware iOS 10.3.3 para o iPhone 7 ou iPhone 7 Plus, para dessa forma conseguir usar força bruta. Mas a parte mais assustadora desta história é que por norma, o utilizador, para fazer certos passos, tem de colocar o seu código de acesso, mas este dispositivo "cracker" passa por cima do código de segurança automaticamente.

Mas é mesmo assim fácil?

Não é difícil, mas o sistema poderá necessitar de alguns dias para quebrar o código do seu iPhone, dependendo da complexidade do código de acesso que escolheu.

Se tem um modelo mais antigo, que não seja um iPhone 7 ou um iPhone 7 Plus, então está a salvo, este dispositivo que "cracka" o código de acesso do iOS, não funciona noutro qualquer dispositivo para lá dos iPhones 7.

O YouTuber, que foi recolhendo ao longo destes últimos anos vários erros do iOS, referiu que nunca tinha visto um nível de sofisticação no ataque como o que realiza este dispositivo.

Certamente a Apple estará já a preparar uma correção para este problema, numa altura em que está a poucas semanas de lançar a versão final do iOS 11. Como sabemos, o iOS 11 volta a subir a parada no que toca a sistemas de segurança e privacidade do utilizador.

Leia também:

Este artigo tem mais de um ano

Isso é uma publicidade falsa!

Para as lojas de “reparações” (i.e. sapateiros) irem já comprar essa porcaria inútil a 500 mocas.

https://techcrunch.com/2017/08/18/a-bug-that-let-a-500-password-cracking-box-open-up-iphone-7-is-patched-as-of-ios-11/

O que ele não diz no vídeo, é que o “truque” só funciona durante cerca de 10 minutos depois de mudar o código.

Ou seja, no mundo real, não tem praticabilidade.

Primeiro é falso… depois já funciona. Helder…. guronsan!

Portanto e preciso um modelo especifico numa versao especifica com condicoes especificas e demora dias…ou android que qq pessoa em 2min formata e ta pronto a usar. Escolho iphone

Além disso, isto colocado assim, é mentira.

E mesmo que desbloqueiem o código, não desbloqueiam o iCloud.

“ou android que qq pessoa em 2min formata e ta pronto a usar” Contratado

Qq pessoa formata? Sem a password utilizada para a instalação original penso que não será assim tão fácil como “formatar”… já tentei num S7 Edge e não é assim como dizes…

zétolas, pela recovery fazes um wipe e foi-te tudo, ou na pior da hipoteses metes o s7 em download mode e carregas a rom original novamente e está como novo pronto a usar…

já o Iphone apesar desta lacuna de segurança, existe outros metedos cujo o qual não são divulgados, pois existe pessoal muito mais avançado no que toca a quebrar sistemas de segurança como o dos Iphones, mas esses nunca os vais ver aqui divulgados…

isto é como tudo quando se inventa a fechadura, também se inventa uma chave mesta em caso de a chave correspondente á fechadura falhar para usar em ultimo caso, e se sabes uma chave mestra abre qualquer fechadura…

A Apple tem o Find My iPhone e a Samsung o Find My Samsung 😛

Pelo que testei no meu tablet até a Google já exisge a conta utilizada no dispositivo caso seja feito um Erase sem ser pelos settings.

Lamento mas qqr Android 5.1 para cima sempre que fazes reset aos dados do equipamento este fica bloqueado a conta Google. No Samsung não basta flashar o firmware. Pesquisa FRP Google é sabes do que falo…

Faz isso faz. e verás o DRK e o FRP a funcionar em conjunto com o knox.

A protecção do android não esta hoje em dia no Dalvik

Mas falem que eu rio-me

Se ele estiver apenas a falar das primeiras versões do android, algo até ao 4/4.*, está certo…

Desligas o tlm, entras em recovery mode e fazes wipe a cache e storage…pronto a usar como se fosse de fabrica

Nao é assim tão simples, se formatares, a primeira coisa que vai pedir e parafazer sign in com uma conta que já foi usada no dispositivo. Existe maneira de dar a volta, mas não é chapa 5.

Não sou nenhum especialista, mas instalando o TWRP e depois instalando o lineageos deve resolver, ainda assim prefiro mil vezes mais um android do que o iphone eu gosto de ter a liberdade de poder fazer o que quizer ao equipamento…

@andre

para instalar o TWRP por fastboor tens de ter o bootloader unlocked, nao te esqueças disso.

Hoje em dia acho que precisas de ADB, usb debugging ou custom recovery para isso funcionar

Com o Marsmallow precisas SEMPRE da password. Pois ao ires ao recovery, ele só te deixa aceder ás funcões de recuperação e o factory reset mantêm todas as definições.

Para além disso, para poderes aceder ao telemóvel a partir de um computador, precisas de usar o root… que para fazeres, precisas de introduzir a password.

A forma mais simples é ter a versão do sistema e apostar que o telemóvel tem root e forçar o update externo, usando o USB debug, usando uma room que tenha a mesma versão… e isso só um técnico especializado é capaz de fazer. Nem com tutoriais lá consegues chegar, pois a quantidade de coisas a fazer é tanta que basta falhar 1 e ficas bloqueado, só restando voltar ao início.

2 minutos? Tanto? Nã! Aliás, basta olhar para ele, e ele formata-se por si só.. Nem é preciso mexer nele… Triste.

s é só escolher então faz parte de uma minoria, pelo menos em Portugal onde o salário mínimo n xega a 600€. Parabéns

Não é bem 2 mins, as versões mais recentes pedem login, mas com um pouco de pesuisa fazes bypass

modelo “específico” -> iPhone 7 e 7+ que são os mais vendidos e estão afectados. Há vários ataques similares a este para outras versões como este http://blog.mdsec.co.uk/2015/03/bruteforcing-ios-screenlock.html num iPhone 5s, IOS 8.1

versão “específica” -> 10.3.3 e 11 que são as últimas, não costuma demorar muito até a grande maioria dos utilizadores de iPhone tenham a última versão mas mais uma vez, outras versões são frequentemente afectadas por ataques similares

condições “específicas” -> alguém que te roube o telemóvel não precisa de mais nada

android qq pessoa formata -> também há ataques similares para formatar iPhone mas aqui o objectivo vai além de poder usar o telemóvel, é ter acesso aos teus dados pessoais que podem valer bem mais que um telemóvel

demora “dias” -> aqui acertaste. Pode demorar dias ou até semanas – se tiveres mais do 4 caracteres). Sentes-te mais seguro porque demora dias em vez de horas ou segundos? a tua informação pessoal / privada vale assim tão pouco?

condições “específicas” -> alguém que te roube o telemóvel não precisa de mais nada

On iOS 10, there is a “bug” for lack of a better term, that allows repeated, rapid guesses of the passcode if you’ve changed it within the last minute or so. This allows the box to work within that period. Once another threshold is crossed — say 10 minutes after a passcode is changed — you no longer have the freedom to guess rapidly.’

esse “requisito” tem apenas a ver com a rapidez dos testes. Se a password n tiver sido alterada recentemente, demora mais tempo, não deixas de conseguir fazer brute force.

Encriptação sempre usou a variável tempo como defesa. Tempo é um factor limitante para que a realização de alguma coisa se torne útil, ou seja, viável.

Não funciona com uma password alfa-numérica, e a partir dum certo número de caracteres simplesmente deixa de ser uma maneira viável de desencriptar – não serão semanas, serão meses ou anos.

A última versão beta do iOS 11 já não terá aquele problema.

Não sei porquê mas mesmo que assim seja, há que dizer que é raríssimo alguém usar passwords alfa-numéricas aqui, nem isso é permitido sem editares a configuração do device.

a partir dum certo número de caracteres, um screen lock deixa de ser usável pois ter de ser alguém que consigam lembrar e rápido de digitar. Em geral as pessoas têm 4, talvez 5 ou 6 se se preocuparem mais com segurança. 6 caracteres demora no pior caso, 24 semanas – menos de meio ano.

Não sabes porquê? Porque aquela pequena máquina só funciona com PIN numéricos, é olhar para o video.

Quem és tu para dizer que é raríssimo? Não sei onde é que desencantaste essa história de não ser permitido… logo quando se cria a password no iPhone pode se usar uma password alfa-numérica.

A partir do momento que a pessoa usa sistematicamente o TouchID para desbloquear o aparelho essa tua questão de rapidez deixa de existir, sendo que uma password grande e não um PIN costuma até ser fácil de lembrar.

24 semanas (são meses) é muito tempo para um aparelho duma pessoa comum, é o tipo de tempo que só fica viável para uma autoridade numa investigação, doutro modo um criminoso dificilmente vai perder tanto tempo e dinheiro para retirar informações dum desconhecido. Com um PIN de mais de 6 digitos seriam vários anos, chega-se ao ponto em que é inviável para quem quer que seja.

E, caso a máquina estivesse adaptada para isso, uma password alfa-numérica de 6 caracteres demoraria anos, até com uma boa password de 4 caracteres nas condições daquela máquina demoraria anos.

Bruno, aqui o número de tentativas não é limitado por qualquer cifra mas pela própria técnica de teste mas que fosse, se alguma vez estiveres perante um algoritmo que só te consegue garantir privacidade dos dados do teu telemóvel durante semanas, meses ou mesmo poucos anos, estás perante um algoritmo fraco.

Então para comentar sobre algo vulgar que qualquer pessoa pode observar que é o facto de se usarem passwords pequenas e maioritariamente numéricas no screen lock, tenho de ser alguém em especial?

A história do não ser permitido é simples, pega num iPhone com settings de raiz e tenta definir uma password com letras e não consegues, precisas de alteras as settings para isso se tornar possível. Na prática, faz a tua pesquisa e verás que é altamente invulgar ter-se screen locks com letras e mais de 6 caracteres.

24 semanas são meses sim, a minha privacidade vale bem mais do que isso e tu se achas que a tua não é provável que não tenhas tido em conta as implicações de teres o teu smartphone comprometido. Deixo-te uma recomendação, se isso te acontecer e o teu tlmv for roubado, muda a password do teu mail e cancela o cartão SIM. Podes tentar remote wipe mas também pode não funcionar…

@ Francisco Ribeiro

Não são as cifras que asseguraram a limitação do número de tentativas, em lado nenhum, é outro tipo de software, que neste caso também envolve o hardware para manter a contagem de tentativas.

Todo e qualquer dado encriptado em qualquer telemóvel (ou quase qualquer outro aparelho) a que se tenha acesso pode ser alvo dum número infinito de tentativas para desencriptar, basta transferir os dados para um computador e usar o algoritmo de desencriptação – o algoritmo não é um segredo. A defesa está no tempo que demora, sempre foi assim com encriptação.

O “fraco” aqui não é o algoritmo, o “fraco” será a password/PIN. Não é à toa que os hackers se vêem obrigados a realizar esta tarefa no próprio iPhone, já que para chegar à chave de encriptação demoraria milhões de anos num ataque de força bruta fora do iPhone, em virtude do próprio hardware assegurar que é usada uma enorme chave de encriptação que não é acessível fora do aparelho.

Volto a dizer quem és tu para dizer que é “raríssimo”? RARÍSSIMO?

Pega tu num iPhone novo e vê como nada impede de definir uma password em vez dum PIN, nada, está tudo ali o que é preciso para escolher uma password alfanumérica.

24 meses é demasiado tempo de espera para a maioria dos casos.

A minha privacidade tem uma password não um PIN. Há anos e anos que é aconselhado às pessoas a usarem passwords complexas para se protegerem. E é esse o argumento, qualquer iPhone deve e pode ser protegido com uma boa password.

Eu não disse que são as cifras que limitam o número de tentativas mas sim a técnica usada, lê melhor. E não, não envolve o hardware manter contagem de tentativas porque a técnica usada passa precisamente por terem encontrado um ponto onde essa contagem não existe

Depois falas em que qualquer telemóvel / aparelho pode ser alvo de um número infinito de tentativas pois basta transferir os dados para um computador – também não é bem verdade. Procura saber mais sobre “Secure Element” e conceitos como TCB que é usado por exemplo para pagamentos e perceberás que se pudesses exportar o teu token facilmente, o risco aumentaria muito significativamente.

Falas em hackers e chaves de crypto mas a grande parte dos ataques de bypass no lock screen nem são de força bruta mas sim bugs relacionados com o Siri ou Photos (exemplo: http://gizmodo.com/this-weird-trick-apparently-lets-you-bypass-any-iphones-1789134941 ) e depois também há estes mas é um threat model um pouco diferente pois geralmente precisas de fazer o unlock do device primeiro para ter acesso ao filesystem e Keychain. Os ataques de lock screen como o que exemplifiquei demoram menos de um minuto, btw..

Foi o que fiz e não deu, mas volto a dizer, a maioria das pessoas simplesmente não usa PINs com mais de 6 caracteres e com caracteres. Aceita, é assim, olha à tua volta, não estou a falar das recomendações de segurança, estou a falar da realidade 🙂

Voltando ao tempo, 24 semanas. Quando se fala em criptografia, fala-se em criar formas de proteger informação durante milhares ou milhões de anos, é inaceitável que um iPhone possa ser unlocked em semanas ou meses, é uma falha. A prova disso, é que a Apple corrigiu o bug, pois obviamente discordam de ti e acham que a privacidade das pessoas vale mais do que semanas.

Cumps.

– Tu disseste “aqui o número de tentativas não é limitado…”, e eu disse em “lado nenhum” é limitado pela cifra! Cifra é uma coisa, contagem de tentativas é outra.

– Também envolve hardware sim senhor – repara bem no “também” que foi escrito. O SoC do iPhone tem um núcleo especializado (Secure Enclave) para os protocolos de segurança e encriptação do iPhone, com firmware próprio. É nesse núcleo que se processa e que mantém em memória própria do núcleo a contagem de tentativas. Isto está documentado pela Apple. Basta pesquisar pelo iOS_Security_Guide.

– Acho que devias documentar-te bastante melhor sobre o que o “Secure Element” faz, mais o que faz a encriptação. Tudo que está em disco/memória flash pode ser copiado para outro lado, há muitas formas para o fazer. O “Secure Element” não impede tal coisa, nem impede que fora do aparelho se possa tentar um número infinito de tentativas. O que permite é que se guardem chaves de encriptação de forma mais segura, preferencialmente chaves longas (diferente de password). É por ter e usar essas chaves longas e seguras que, tal como expliquei para o iPhone, qualquer tentativa de ataque de força bruta fora do aparelho demoraria milhões de anos.

Meu caro uma coisa é o lock screen outra é encriptação! Não é por ultrapassar o lock screen que dados que estão encriptados deixam de estar encriptados. O bypass do lockscreen apenas dará acesso a um pequeno conjunto de dados (como fotos e contactos) que são mantidos desencriptados enquanto está em lock, e só no caso de já ter sido introduzida uma vez a password após o boot do aparelho – necessária para que a chave de desencriptação desses dados fique acessível.

A possibilidade de usar uma password alfa-numérica está ali no próprio ecrã que é apresentado quando pede para criar uma password/PIN. Outra vez, “RARISSIMO”, lê o que é questionado!!!!

“A prova disso, é que a Apple corrigiu o bug, pois obviamente discordam de ti e acham que a privacidade das pessoas vale mais do que semanas.”

Hás de me explicar o que é que a correcção tem a ver com discordar, ou onde disse que não tem problemas. O que te disse é que para a maioria das situações com pessoas comuns um ataque demorar vários meses torna-se pouco viável para um criminoso. Mais depressa vende o aparelho por peças do que ficar a acumular aparelhos atrás de aparelhos meses a fio.

“Quando se fala em criptografia, fala-se em criar formas de proteger informação durante milhares ou milhões de anos”

O tempo de protecção duma cifra depende da chave!

– Tu disseste “aqui o número de tentativas não é limitado…”, e eu disse em “lado nenhum” é limitado pela cifra! Cifra é uma coisa, contagem de tentativas é outra.

-> Mais uma vez te digo, lê melhor.. eu disse que nao é limitado, nao disse que nao era Ilimitado como pareces estar a responder.

– Também envolve hardware sim senhor – repara bem no “também” que foi escrito. O SoC do iPhone tem um núcleo especializado (Secure Enclave) para os protocolos de segurança e encriptação do iPhone, com firmware próprio. É nesse núcleo que se processa e que mantém em memória própria do núcleo a contagem de tentativas. Isto está documentado pela Apple. Basta pesquisar pelo iOS_Security_Guide.

-> como disse, a técnica usada neste artigo nao envolve nada disso, apenas um loophole onde nao ha contagem de tentativas falhadas.

– Acho que devias documentar-te bastante melhor sobre o que o “Secure Element” faz, mais o que faz a encriptação. Tudo que está em disco/memória flash pode ser copiado para outro lado, há muitas formas para o fazer. O “Secure Element” não impede tal coisa, nem impede que fora do aparelho se possa tentar um número infinito de tentativas. O que permite é que se guardem chaves de encriptação de forma mais segura, preferencialmente chaves longas (diferente de password). É por ter e usar essas chaves longas e seguras que, tal como expliquei para o iPhone, qualquer tentativa de ataque de força bruta fora do aparelho demoraria milhões de anos.

-> estás errado. O Secure Element, é um chip com uma pequena capacidade de armazenamento e controlos incluindo ao nivel de acesso físico que te impedem de facilmente exportares dados como o pkpaymenttoken que é o objecto que contem os tokens usados em pagamentos como se um disco se tratasse. Faz um favor a ti próprio, procura informar-te melhor sobre o conceito, pois é bem importante e usado por outros devices.

Curiosamente, falas em crypto e mencionas que tentativas de força bruta fora do aparelho demorariam milhoes de anos… ainda bem que achas isso. Devias perceber que um período tao reduzido de tempo (semanas ou meses), obviamente reduz a protecçao que se tenta atingir a nivel criptográfico.

– Meu caro uma coisa é o lock screen outra é encriptação! Não é por ultrapassar o lock screen que dados que estão encriptados deixam de estar encriptados. O bypass do lockscreen apenas dará acesso a um pequeno conjunto de dados (como fotos e contactos) que são mantidos desencriptados enquanto está em lock, e só no caso de já ter sido introduzida uma vez a password após o boot do aparelho – necessária para que a chave de desencriptação desses dados fique acessível.

-> mais uma vez, estás errado. O lock screen determina por exemplo que objectos podem ser decifrados e acedidos. Um exemplo óbvio sao todos os objectos da Keychain com o atributo ksecattraccessiblewhenunlocked ( https://developer.apple.com/documentation/security/ksecattraccessiblewhenunlocked ) que só sao decifrados se o device estiver unlocked.

Mesmo colocando isso de parte, acesso ao device implica mais do que pareces ter em conta, pois podes ler emails (ou seja, um hacker pode fazer-te reset a várias contas online e obter o link/codigo de recuperaçao e de repente pode ter acesso a coisas como paypal’s, facebook’s e outras contas).

– A possibilidade de usar uma password alfa-numérica está ali no próprio ecrã que é apresentado quando pede para criar uma password/PIN. Outra vez, “RARISSIMO”, lê o que é questionado!!!!

-> mais uma vez, está errado. Já tinha verificado no meu iPhone mas depois da tua insistência dei-me ao trabalho de procurar na net e não, antes de poderes inserir letras tens de ir a Passcode Options em settings e permitir a opçao “Custom Alphanumeric Code” – que nao é default, como disse – e que é rarissimo alguém usar. Tens aqui um artigo sobre isso https://www.imore.com/how-to-secure-iphone-ipad-strong-alphanumeric-password .

“A prova disso, é que a Apple corrigiu o bug, pois obviamente discordam de ti e acham que a privacidade das pessoas vale mais do que semanas.”

– Hás de me explicar o que é que a correcção tem a ver com discordar, ou onde disse que não tem problemas. O que te disse é que para a maioria das situações com pessoas comuns um ataque demorar vários meses torna-se pouco viável para um criminoso. Mais depressa vende o aparelho por peças do que ficar a acumular aparelhos atrás de aparelhos meses a fio.

-> é verdade que o que dizes, para muitos criminosos, o furto tem principalmente a ver com a venda de peças mas para esses, este tipo de ataques mesmo que rápido nao é o mais interessante pela complexidade envolvida.

O problema é que o iPhone é usado por empresas, por pessoas com grandes responsibilidades e acesso a informaçao muito valiosa para nao falar de celebridades e a segurança também tem de os ter em conta. Mesmo assim, tu ou pelo menos eu provavelmente ficariamos bem descontentes se toda a informaçao no nosso telemóvel fosse feita pública e pelo menos para mim, pensar que é uma questao de semanas ou poucos meses é algo que levo a sério (apesar de conhecer maneiras melhores e mais rápidas de a obter).

“Quando se fala em criptografia, fala-se em criar formas de proteger informação durante milhares ou milhões de anos”

– O tempo de protecção duma cifra depende da chave!

Depende da chave, depende do algoritmo usado, da capacidade computacional do adversário entre outras coisas. O problema aqui é essa protecçao é severamente diminuida devido a um problema que nada tem a ver com a cifra usada.

– “aqui o número de tentativas não é limitado…”, deverás rever o que escreves se queres negar o que escreveste. Cifras não limitam tentativas.

– a técnica usada? A afirmação que fiz é sobre a realidade do que se passa no iPhone, para evidenciar separação entre cifra e contagem! Haver a falha não significa que não haja contagem envolvendo hardware.

– Nada do que estás para aí a dizer tem alguma coisa a ver com poder ou não transferir o que está guardado na memória flash num smartphone!!! Lê o que te dizem. O Secure Element no SoC guarda as chaves que possam ser geradas, não impede que os dados em memória flash possam ser transferidos – a memória flash pode ser removida do aparelho, só como exemplo.

– Devias perceber que o período de tempo depende da chave [ou password no aparelho]! Se a pessoa escolhe uma má password (curta, não complexa e comum) não há nada que valha, até com limitações de tentativas.

– Aprende um pouco sobre o que as coisas significam! Não é por haver um bypass ao lock screen, que fica em estado “unlocked”. O uso das chaves criptográficas dependem da inserção correcta da password, isto é, a password é um passo necessário. Mais uma vez lê o iOS_Security_Guide.

Tal como disse alguns dados continuam “desencriptados” após a primeira vez que se insere a password (deixa de funcionar se for reiniciado), mas não me parece que tenhas acesso a envio de emails com o bypass ao lock screen. Os bypass têm sido bastante limitados naquilo que permitem

– Mas quais senttings? A opção está no próprio ecrã para definir a password, não é preciso ir a settings quando se cria pela primeira vez! Voltas a insistir em RARISSIMO sem qualquer ponta de justificação!

– Eu tive todo o cuidado de referir pessoas comuns, pessoas desconhecidas do criminoso. Ter à partida um alvo determinado cai automaticamente fora do que disse, e não me vais dizer que esses casos representam a maioria das pessoas.

Muitas empresas definem políticas de segurança sobre os aparelhos, entre elas o tipo de password que pode ser usado – o iOS permite um leque alargado de políticas de segurança para ambientes empresariais! Quem trabalha na área saberia que não se deve confiar em PINs, até porque já noutras alturas foram descobertas formas de contornar a limitação no número de tentativas.

Bruno, lamento mas esta é ultima resposta que te posso dar neste forum:

– “aqui o número de tentativas não é limitado…”, deverás rever o que escreves se queres negar o que escreveste. Cifras não limitam tentativas.

-> primeiro, nem é bem verdade que cifras nao limitam tentativas (lê sobre password based derivation functions, exemplo: https://en.wikipedia.org/wiki/Scrypt ) mas como disse o número de tentativas aqui é limitado pela logística inerente à técnica usada, já o disse antes. Pareces indiciar que disse mas se leres novamente verás que nao, sai dessa, ouve um pouco.

– a técnica usada? A afirmação que fiz é sobre a realidade do que se passa no iPhone, para evidenciar separação entre cifra e contagem! Haver a falha não significa que não haja contagem envolvendo hardware.

-> a falha é precisamente no facto de NAO haver contagem neste ponto nem por software nem hardware, por isso nao vale a pena contrariares-me e falar do que acontece em geral pois nao se aplica aqui.

– Nada do que estás para aí a dizer tem alguma coisa a ver com poder ou não transferir o que está guardado na memória flash num smartphone!!! Lê o que te dizem. O Secure Element no SoC guarda as chaves que possam ser geradas, não impede que os dados em memória flash possam ser transferidos – a memória flash pode ser removida do aparelho, só como exemplo.

-> o secure element impede que certas chaves sejam exportadas fora do iPhone. Claro que podes exportar tudo o que está na flash do device mas falaste em que se podia sempre exportar tudo e isso nao é verdade, pelo menos até estares disposto a investir milhoes para encontrar uma forma de recuperar a informaçao do secure element.

– Devias perceber que o período de tempo depende da chave [ou password no aparelho]! Se a pessoa escolhe uma má password (curta, não complexa e comum) não há nada que valha, até com limitações de tentativas.

-> estamos de acordo aqui, nao me vês a discordar em lado nenhum.

– Aprende um pouco sobre o que as coisas significam! Não é por haver um bypass ao lock screen, que fica em estado “unlocked”. O uso das chaves criptográficas dependem da inserção correcta da password, isto é, a password é um passo necessário. Mais uma vez lê o iOS_Security_Guide.

Tal como disse alguns dados continuam “desencriptados” após a primeira vez que se insere a password (deixa de funcionar se for reiniciado), mas não me parece que tenhas acesso a envio de emails com o bypass ao lock screen. Os bypass têm sido bastante limitados naquilo que permitem

-> no essencial aqui até estás correcto mas o problema é o email usa um atributo diferente do que enunciei antes que só exige unlock pelo menos uma vez depois de boot (por razoes de usabilidade). Por este motivo, se a estiver em background, um lock screen bypass pode-te dar acesso como já aconteceu. Já fiz muitos assessments de security a aplicaçoes iOS, nao estou aqui para te contrariar mas para te tentar ajudar, tenta ouvir mais.

– Mas quais senttings? A opção está no próprio ecrã para definir a password, não é preciso ir a settings quando se cria pela primeira vez! Voltas a insistir em RARISSIMO sem qualquer ponta de justificação!

-> a opcao está em “Passcode options” a qual nao tens de carregar se queres mudar de passcode e uma pessoa nem sabe necessariamente para que serve pois nao precisas de ir a esse menu para mudar o código. Mais importante, é que isto é algo que nao é definido por omissao e como tal, nao é surpresa que em vários devices que analisei, so me lembro de uma vez ter sido usada. Sim, volto a dizer é muito raro alguém definir passwords alfa-númericas em iphone e com mais de 6 caracteres, o teu grupo de contactos pode nao ser a melhor amostra para analisar o problema do ponto de vista estatistico.

– Eu tive todo o cuidado de referir pessoas comuns, pessoas desconhecidas do criminoso. Ter à partida um alvo determinado cai automaticamente fora do que disse, e não me vais dizer que esses casos representam a maioria das pessoas.

Muitas empresas definem políticas de segurança sobre os aparelhos, entre elas o tipo de password que pode ser usado – o iOS permite um leque alargado de políticas de segurança para ambientes empresariais! Quem trabalha na área saberia que não se deve confiar em PINs, até porque já noutras alturas foram descobertas formas de contornar a limitação no número de tentativas.

-> claro que VIP’s nao sao a maioria mas sao uma minoria muito importante (por definiçao) e agora começas a falar em MDM, sim as empresas podem forçar algumas settings aqui mas há limites grandes em termos de usabilidade no quao se pode complicar a passcode. Sempre que fazes reboot tens de a inserir de novo e se obrigas a que as pessoas escolham passwords fortes, frequentemente tens o efeito secundário que é essas pessoas escreverem o código em post-its ou procurarem uma forma de escolher uma password forte o suficiente para o sistema estar content mas com baixa entropia e fácil de descobrir. Se quiseres discorda, mas o importante aqui é que se estás à espera que todas as empresas implementem uma política de passwords fortes como soluçao entao espera sentado, o problema persiste.

– O algoritmo criptográfico do scrypt não limita número de tentativas! “password based” key “derivation functions” não é sobre limitar o número de tentativas.

Se queres insistir nessa tua reinterpretação, então a frase é redundante, sem sentido de existir.

– Continuas a querer ignorar que a afirmação sobre hardware serviu para frisar a separação entre algoritmo e contagem. Não tem nada a ver com contrariar, já que a falha de contagem é a notícia, tu é que decidiste não aceitar uma característica no iPhone.

– Meu caro, as chaves não são os dados encriptados, aliás nem é a primeira vez que que me refiro a memória flash, é por isso cómico que só agora, passados todos estes comentários, venhas argumentar um preciosismo que em nada altera o argumento inicial sobre a capacidade para poder sempre fazer um número ilimitado de ataques a dados encriptados em smartphones, ainda mais quando no comentário com essa afirmação identifiquei logo a existência de chaves guardadas que não estão acessíveis ao exterior (“…chave de encriptação que não é acessível fora do aparelho”)

– Não vi ainda nenhum bypass que permitisse enviar emails, é isso que disse, como um contraponto ao teu argumento que poderia ser usado para fazer reset a contas, etc. Está mais atento.

– Ter uma password alfa-numérica continua a ser uma opção que não precisa de nenhuma mudança em settings quando se cria pela primeira vez. Também não será o teu grupo que define e que te permite dizer que é Rarissimo.

– Não podes falar como problema em empresas e ignorar que é nas empresas que haveria atenção à política de segurança. Uma password alfanumérica de 6 ou 8 caracteres definida pela pessoa não demora tempo nem requer nada de especial da pessoa ao ponto de ter que usar post-its. Isso já dá uma protecção muito considerável no iPhone. Se for uma password alfa-numérica com símbolos equivale a milhares de anos em ataque de força bruta ao iPhone à velocidade máxima que o sistema de encriptação permite.

– O algoritmo criptográfico do scrypt não limita número de tentativas! “password based” key “derivation functions” não é sobre limitar o número de tentativas.

Se queres insistir nessa tua reinterpretação, então a frase é redundante, sem sentido de existir.

-> reduz o número de tentativas que consegues fazer por unidade de tempo do qual todos estamos limitados. É aliás muito importante a sua utilizaçao por essa razao vs algoritmos como MD5 mas este é um tema diferente, concordo. Isso nao se trata de uma reintrepretaçao, a minha resposta foi que a limitaçao de numero de tentativas nao é relacionada com cifras mas pela tecnica usada. Tu tens dito várias vezes que nao sao as cifras que asseguram o numero de tentativas como a querer contrariar-me mas ainda n paraste para ler que é algo que sempre disse.

– Continuas a querer ignorar que a afirmação sobre hardware serviu para frisar a separação entre algoritmo e contagem. Não tem nada a ver com contrariar, já que a falha de contagem é a notícia, tu é que decidiste não aceitar uma característica no iPhone.

-> Mais uma vez, o problema nao tem a ver com o algoritmo de cifra pelo que frisar a separaçao entre algoritmo e contagem ou é irrelevante se se refere em geral (como agora tens vindo a interpretar) ou é errado porque aqui nao há contagem nem software nem hardware precisamente por causa desta falha.

– Meu caro, as chaves não são os dados encriptados, aliás nem é a primeira vez que que me refiro a memória flash, é por isso cómico que só agora, passados todos estes comentários, venhas argumentar um preciosismo que em nada altera o argumento inicial sobre a capacidade para poder sempre fazer um número ilimitado de ataques a dados encriptados em smartphones, ainda mais quando no comentário com essa afirmação identifiquei logo a existência de chaves guardadas que não estão acessíveis ao exterior (“…chave de encriptação que não é acessível fora do aparelho”)

-> estas a misturar coisas. O Secure Element foi para te contrariar qd dizes que consegues exportar tudo do telemovel e é só uma questao de numero de tentativas em força bruta. Nem tudo é uma questao de força bruta – há dados preciosos que nem cifrados consegues exportar, como o token usado para Apple Pay, nao é de todo um “preciosismo”.

– Não vi ainda nenhum bypass que permitisse enviar emails, é isso que disse, como um contraponto ao teu argumento que poderia ser usado para fazer reset a contas, etc. Está mais atento.

-> nao viste porque nao queres ver, é fácil encontrar:

https://www.theverge.com/apple/2013/9/19/4749560/ios-7-lockscreen-security-loophole

https://ios.gadgethacks.com/how-to/siri-exploited-bypass-iphones-lock-screen-browse-contacts-make-calls-send-emails-texts-ios-7-1-1-0154817/

http://phone-rebel.com/ios-8-0-2-lockscreen-bypass-discovered-works-8-1-7-1-2/

portanto nao, mesmo sem o telemóvel estar de facto em estado unlocked, é de facto um grande problema ter estes bypasses, nomeadamente pelo que podes fazer com acesso ao Email.

– Ter uma password alfa-numérica continua a ser uma opção que não precisa de nenhuma mudança em settings quando se cria pela primeira vez. Também não será o teu grupo que define e que te permite dizer que é Rarissimo.

-> é necessário em todas as restantes. Concordo qd dizes que nao é o meu grupo de amigos a melhor amostra estatística mas também n é a esses que me refiri mas sim à maioria das pessoas que nao sabem fazer isso ou n se importam. É senso comum, que a maior parte do pessoal simplesmente não tem screen locks com mais de 6 caracteres e com caracteres alfa-numericos. Se fosses um bocadinho mais sério, já tinhas aceite algo tao óbvio. A tua aproximaçao foi no tom “quem és tu para dizer”, sou alguém que costuma analisar a segurança em empresas e infraestruturas críticas com pessoas que se preocupam muito mais com segurança do que a média, e mesmo assim nem aí vejo isso mas basta olhar à volta.

– Não podes falar como problema em empresas e ignorar que é nas empresas que haveria atenção à política de segurança. Uma password alfanumérica de 6 ou 8 caracteres definida pela pessoa não demora tempo nem requer nada de especial da pessoa ao ponto de ter que usar post-its. Isso já dá uma protecção muito considerável no iPhone. Se for uma password alfa-numérica com símbolos equivale a milhares de anos em ataque de força bruta ao iPhone à velocidade máxima que o sistema de encriptação permite.

-> já revi as configuraçoes de MDM em muitas empresas e sim, é um problema difícil. Alguns porque nao sabem que podes fazer isso, outros porque nao querem saber e outros ainda porque chegaram à conclusao que apesar de aumentarem os requisitos em termos de passwords, as pessoas procuram contornar isso com passwords mais longas mas com baixa entropia. Há quem chame a este problema ‘Password1’, dos tempos em que malta que também achou que era fácil e que nao requer nada de especial escolher uma password melhor e criaram regras que impedem o uso por exemplo da password ‘Password’ e o que aconteceu? Password1 passou a ser a norma:

https://www.pcmag.com/g00/article2/0,2817,2401118,00.asp

(isto teve lugar no mundo das workstations onde as pessoas têm teclados físicos que até facilitam escrever passwords mais fortes do que num iPhone)

– Isso é uma piada? Limitação por unidade de tempo é o que ocorre e continua a ocorrer no iPhone, é por isso que um simples PIN de 4 dígitos não demora segundos a ser atacado, em vez das horas que demora neste ataque. O que foi ultrapassado foi a limitação ao número de tentativas – 10 no total. E a minha afirmação era que não são os algoritmos a limitar o número de tentativas, o ponto de ataque em que tu próprio pegaste. É por isso completamente incompreensível que uses um exemplo desses (uma limitação no scrypt) quando não tem nada a ver com a limitação que se estava a falar. Pior é que achas que vens com conceitos novos quando já existem no iPhone.

Ok, preferes que seja vista como uma frase redundante em vez dum erro…

– Não, não é irrelevante porque o argumento era sobre algo geral – não serem cifras a fazer contagem (tudo na mesma frase, reparaste?). Tu é que pelos vistos preferes ignorar o que a frase diz…

– Estou a misturar coisas? Como é que estou a misturar coisas quando no comentário em que falo em dados encriptados digo que há chaves guardadas que não são acessíveis fora do aparelho? É assim tão complicado perceber a que cada coisa se refere? O argumento continua válido sobre o ponto que levantei – haver a possibilidade dum número infinito de tentativas para um ataque, que o tempo é que é a real defesa em encriptação.

– Ser necessário em todas as restantes não faz desaparecer que a pessoa teve uma primeira vez. Minoria é uma coisa, RARISSIMO é simplesmente um exagero que não tens como defender dessa maneira.

– Não consegues contornar que muitas das empresas irão evitar usar PINs, o que colocaria fora do raio deste ataque, e do teu argumento. Outra coisa é que passwords com baixa entropia já conseguem dar uma protecção razoável no iPhone já que o hardware criptográfico impõe um tempo mínimo incontornável a cada tentativa.

– Isso é uma piada? Limitação por unidade de tempo é o que ocorre e continua a ocorrer no iPhone, é por isso que um simples PIN de 4 dígitos não demora segundos a ser atacado, em vez das horas que demora neste ataque. O que foi ultrapassado foi a limitação ao número de tentativas – 10 no total. E a minha afirmação era que não são os algoritmos a limitar o número de tentativas, o ponto de ataque em que tu próprio pegaste.

-> Por favor pára de insistir, não são os algoritmos que o limitam aqui, continuas a contrariar algo que estamos de acordo. Falei do SCRypt numa divagação em que também disse que era um contexto diferente mas não foi o Scrypt que nos trouxe até aqui. Desde o ínicio que estou a dizer que a limitação do número de tentativas por unidade de tempo é na técnica usada.

É por isso completamente incompreensível que uses um exemplo desses (uma limitação no scrypt) quando não tem nada a ver com a limitação que se estava a falar. Pior é que achas que vens com conceitos novos quando já existem no iPhone.

Ok, preferes que seja vista como uma frase redundante em vez dum erro…

-> É bastante evidente que estás à procura de um escape para justificares-te por estares a bater numa coisa em q nunca discordei.Não falei em limitação do Scrypt no caso do iPhone, como disse acima, e já agora o Iphone nem usa Scrypt.

– Não, não é irrelevante porque o argumento era sobre algo geral – não serem cifras a fazer contagem (tudo na mesma frase, reparaste?). Tu é que pelos vistos preferes ignorar o que a frase diz…

-> ao principio n era, depois como viste q n se aplicava aqui, passou a geral. É por n se aplicar aqui que disse q era irrelevante, se retirarmos o contexto da conversa sim, tudo pode ser relevante.

– Estou a misturar coisas? Como é que estou a misturar coisas quando no comentário em que falo em dados encriptados digo que há chaves guardadas que não são acessíveis fora do aparelho? É assim tão complicado perceber a que cada coisa se refere? O argumento continua válido sobre o ponto que levantei – haver a possibilidade dum número infinito de tentativas para um ataque, que o tempo é que é a real defesa em encriptação.

-> A mistura tem que ver com a ideia de que podes obter tudo é só uma questão de força bruta. Mesmo com tempo infinito, não consegues obter algumas coisas com os tokens de pagamento e tive de discordar qd chamaste a isso um preciosismo.

– Ser necessário em todas as restantes não faz desaparecer que a pessoa teve uma primeira vez. Minoria é uma coisa, RARISSIMO é simplesmente um exagero que não tens como defender dessa maneira.

-> Raríssimo para mim o limite de tentativas por unidade de tempo não está nas cifras ou no hardware criptográfico mas no facto do teste requerer um reboot para fazer novamente, um side effect da técnica usada. Está é uma ideia que tens vindo a repetir várias vezes contra mim, sem motivo, tens de aplicar a ti.

– Paro de insistir? Então tu vens com o Scrypt para contrariar o que digo sobre contagem/limite do número de tentativas (dizes “nem é bem verdade…”), argumento teu que se revela que nada tem a ver com o que digo ou com a falha, e eu é que tenho que parar de insistir?

Tu nunca antes disseste número de tentativas por unidade de tempo. Nem essa limitação conseguiria resolver um ataque a PINs segundo a exigência das críticas que tu tens feito à dimensão desta falha no iPhone. Ou será que querias que demorasse dezenas de minutos cada vez que precisasses de desbloquear o teu aparelho?

– Disse “conceitos”!!!!!!!!!! Scrypt não é um conceito, é um algoritmo!! O iPhone usa os mesmos conceitos que vieste mencionar: limitação de tentativas por unidade de tempo e derivação de chaves (longas) a partir da password com criação duma hierarquia de chaves (password based “key” derivation functions).

Não disse que falaste “em limitação do Scrypt no caso do iPhone”, disse que usaste uma limitação do scrypt (limitação por unidade de tempo) vs a limitação do número de tentativas (o que se estava a falar e a falha), ou seja coisas diferentes!

– Ao princípio não era? Está tudo na mesma frase, é tudo sobre não serem os algoritmos a fazer a contagem, “é outro tipo de software”, em que digo que no iPhone isso também envolve hardware, para frisar que não é só software.

– Meu caro, se no mesmo comentário digo que as cifras não são acessíveis, não é preciso ser um génio para entender que os dados mencionados não incluem cifras, que se referem ao disco, memória flash!! De modo que é um preciosismo teu sobre português numa parte do comentário, ou falta de atenção.

– O iPhone aplica um tempo mínimo ao processamento de cada tentativa. Só porque o ataque ainda demora mais do que esse limite não significa que esse mecanismo não exista no iPhone. Podes ler sobre isso na documentação da Apple.

– Tu nunca antes disseste número de tentativas por unidade de tempo.

Verdade, nao disse por unidade de tempo explicitamente mas devia ser evidente no contexto. Eu percebi que é isso q te tem estado a confundir no que tenho dito daí o ter dito agora.

– Nem essa limitação conseguiria resolver um ataque a PINs segundo a exigência das críticas que tu tens feito à dimensão desta falha no iPhone. Ou será que querias que demorasse dezenas de minutos cada vez que precisasses de desbloquear o teu aparelho?

-> Usar-se um algoritmo como SCrypt nao implica dezenas de minutos para desbloquear o iphone, nem se aplica aqui, enfim.

– Disse “conceitos”!!!!!!!!!! Scrypt não é um conceito, é um algoritmo!! O iPhone usa os mesmos conceitos que vieste mencionar: limitação de tentativas por unidade de tempo e derivação de chaves (longas) a partir da password com criação duma hierarquia de chaves (password based “key” derivation functions).

Não disse que falaste “em limitação do Scrypt no caso do iPhone”, disse que usaste uma limitação do scrypt (limitação por unidade de tempo) vs a limitação do número de tentativas (o que se estava a falar e a falha), ou seja coisas diferentes!

-> se limitas o número de tentativas por unidade de tempo, estás também a limitar o número de tentativas pois ninguém tem tempo infinito mas eu mesmo disse que eram coisas diferentes no mesmo comentário, mas resolveste nao ler. Repito-me: Não discordo qd dizes que são coisas diferentes.

– Ao princípio não era? Está tudo na mesma frase, é tudo sobre não serem os algoritmos a fazer a contagem, “é outro tipo de software”, em que digo que no iPhone isso também envolve hardware, para frisar que não é só software.

-> pois mas nao devias frisar tanto isso como que a contrariar algo que eu nem disse pois nao se aplica aqui, a falha passa precisamente por n haver contagem.

– Meu caro, se no mesmo comentário digo que as cifras não são acessíveis, não é preciso ser um génio para entender que os dados mencionados não incluem cifras, que se referem ao disco, memória flash!! De modo que é um preciosismo teu sobre português numa parte do comentário, ou falta de atenção.

-> as cifras não são acessíveis? Dados mencionados não incluem cifras? Quando dizes “cifras” deves querer dizer “chaves”, misturada de conceitos as cifras não são coisas que se armazenam, são conceitos abstractos..

O preciosismo chama-se Apple Pay, onde dados exportados fora do flash com ou sem crypto, são irrelevantes e por ser usado para português é bem relevante, considero.

– O iPhone aplica um tempo mínimo ao processamento de cada tentativa. Só porque o ataque ainda demora mais do que esse limite não significa que esse mecanismo não exista no iPhone. Podes ler sobre isso na documentação da Apple.

-> o tempo de “processamento de cada tentativa” é importante sim, mas aqui a técnica usada no ataque impõe um tempo por tentativa muitissimo maior por razoes q nada têm a ver com segurança mas com o ter de se fazer reboots para regressar à mesma posição, um side effect portanto. Por curiosidade, se a limitação aqui fosse apenas essa, em menos de 12 dias tinhas qualquer lock screen aberto para PINs com até 6 números.

– Isso não tem nada de evidente! Primeiro porque não é essa a falha explorada no ataque e nem sequer se pode dizer que o iPhone não limita o número de tentativas por unidade de tempo. Segundo, porque isso não bate certo com o resto que dizias, já que não evita um ataque de força-bruta e não seria viável para evitar chegar a um pin de 4-6 caracteres no espaço de meses como tanto criticaste.

– Não disse em lado nenhum que o Scrypt implica dezenas de minutos. Dezenas de minutos de espera seria o tempo mínimo necessário de processamento para um algoritmo conseguir proteger um PIN com segurança razoável para as exigências que tens mostrado.

– ?? Isso não é limitar o número de tentativas, já que não define um número limite de tentativas. Onde é que no primeiro comentário em que falas em Scrypt dizes que são coisas diferentes? E porque é que esse primeiro comentário começa logo por dizer que nem é bem verdade o que disse sobre contagem/limite de tentativas?

– Não devia frisar tanto? Ora que lata! Então eu menciono um facto sobre o iPhone para explicar que é outro processo que faz a contagem e não a cifra, tu escreves que não tem nada a ver com o hardware, querias que ficasse calado? Já agora, haver uma falha na contagem, não quer dizer que não há um processo de contagem.

– Acho que fica evidente que é um lapso e não por não saber distinguir cifra de chaves – comentários anteriores demonstram isso!

O facto é que o argumento se mantém, o comentário original já fazia distinção entre a acessibilidade de dados e chaves. Não conseguires entender uma coisa dessas é incompreensível.

– O facto é que a limitação existe, não é como insinuavas. O processamento do algoritmo não poderia demorar 10 segundos no telemóvel (sendo que nem isso te satisfaz). Isso significaria 10 segundos à espera para desbloquear o aparelho, algo que não é nada agradável para o utilizador. A situação só vem reforçar a ideia de que os aparelhos devem ser protegidos com passwords alfa-numéricas, tal como já descrevi noutros comentários.

Esta terá mesmo de ser a última resposta que te dou. Por favor esforça-te mais por ler e interpretar.

-> primeiro – já tenho dito várias vezes que crypto nao é explorada neste ataque, é que insistes em falar de crypto e depois também falei sobre crypto qd te oiço a dizer coisas como “as cifras sao armazenadas aqui e ali”. O teu comentário inicial foi “Encriptação sempre usou a variável tempo como defesa. Tempo é um factor limitante para que a realização de alguma coisa se torne útil, ou seja, viável.” – nada a ver com o ataque aqui, nada que limite o que quer que seja neste contexto.

segundo – se fosses fazer um ataque de força ao nível criptográfico contra o PIN, sem SEP, apenas força bruta num ataque offline contra um PIN de até 6 caracteres (mesmo que tenhas letras) demorarias bem menos do que o ataque referido deste artigo. Da última vez que fiz uma coisa parecida demorou-me 20h.

-> qualquer algoritmo criptográfico por si só é incapaz de proteger PINs tao fracos como os que tenho falado, pelo menos sem adicionares mais entropia na chave.

-> cada tentativa tem um custo temporal e o teu tempo é limitado, pelo que o teu número de tentativas também é limitado, já expliquei isto antes. Esta diminuição pode-se medir e até se pode configurar através dos parametros de inicializaçao de Scrypt. A tua frase era de que o algoritmo criptográfico nao limita tentativas e aí Scrypt exerce de facto um controlo a esse nível mas nao disse q era ao nível de contagem (há mais do que uma forma de limitar número de tentativas) e nesse mesmo comentário regressei ao tema que te referes e elaborei sobre ele. Como também já disse, é uma limitaçao de natureza diferente, nao me ves a dizer que há contagens no Scrypt em lado nenhum.

-> Pois nao, mas quer dizer que o processo de contagem por software ou hardware nao se aplica aqui (simplesmente NAO HA!), pelo que ao dizeres que é outro processo que faz a contagem e nao a cifra (como ninguém disse) e dizer que é por software ou hardware está desenquadrado e não é relevante aqui. Quando mais vezes falas nisso, mais vezes falas em algo que nao tem relevo para a falha aqui.

-> o problema é q sao vários “lapsos” e nao sao de portugues, só ali sao 2 ou 3 mas podia enunciar muito mais, bem como, o facto de trazeres várias vezes assuntos que nao têm qualquer relevo para tentar explicar o q se passa neste ataque só porque provavelmente pensas que sao uma grande novidade. É evidente que estes sao assuntos que ainda nao conheces em profundidade (o que nao tem absolutamente nada de mal) e torna-se tentador para mim tentar ajudar talvez pq ja fui professor na univ. A unica coisa de mal, é a tua dificuldade em ler e interpretar.

-> a distinçao também é irrelevante neste contexto e eu nunca discordei dela. Fiz apenas o reparo de que o ataque de força bruta contra os dados armazenados mesmo que bem sucedido, nao te dá acesso a tokens de pagamento, pelo que o problema de obter tudo o que está no telemóvel nao se resume a isso. É um reparo importante porque se refere ao Apple Pay 🙂

-> a limitaçao aqui nao existe, isto é, não é aí que está o bottleneck. O que tu chamas “processamento do algoritmo” (presumo que esteja a referir ao calculo da hash Scrypt que neste caso n é Scrypt mas PBKDF2) é muito rápido face ao custo de fazer uma tentativa através da tecnica aqui usada. Estás a contrariar algo q eu n disse mais uma vez.

Concordo com o que dizes no fim sobre passwords fortes, ainda me lembro quando dizias que 24 semanas era muito tempo. Se fosse assim tanto tempo então, na tua lógica não precisarias das tais passwords longas e alfa-numéricas mas ainda bem que achas que são precisas.

– falaste “sobre crypto qd te oiço a dizer coisas como “as cifras sao armazenadas aqui e ali””????? Deves estar a precisar de descanso, muito antes de por lapso escrever “cifras”, já andavas tu a falar em crypto e vir com exemplos de crypto. Segundo lugar, desde o início que se falou e falaste em ataques de força bruta.

Tempo é um factor limitante, não tem nade de errado essa afirmação, e tinha toda a relevância para quem achava irrelevante demorar mais tempo, e dava a entender que todo o problema estava nos ataques de força-bruta serem permitidos.

– Mas o SEP está lá, a chave criptográfica não é o PIN ou password, e não tens como ter sucesso num ataque offline porque as chaves usadas no iPhone são demasiado longas e não tens acesso ao UID usado para a derivação da password numa chave.

– Só me estás a dar razão! Só faz sentido criticar a má protecção de PINs por não haver um limite ao número de tentativas; estar a falar sobre número de tentativas por unidade de tempo não serve para nada nesta situação, daí não ser compreensível que ao falares em limite de tentativas quisesses falar em tentativas por unidade de tempo.

– Não faz sentido numa discussão falar no limite dum parâmetro, só porque depende doutros parâmetros os quais nem à partida se controlam – não controlas o tempo de outra entidade (o trabalho pode continuar muito para além da vida duma pessoa) – por isso não sabes qual é o limite – se o tempo for infinito terias que considerar o limite infinito.

A minha frase era sobre limite de número de tentativas, já numa longa sequência de comentários em que digo limite de número de tentativas falando de contagem. Falares em scrypt, não tem nada a ver com o que falei.

– Vê se entendes duma vez, mencionar hardware era sobre contagem ser separada! Faz todo o sentido para o objectivo daquele comentário e a confusão que fazes com limites.

– certo, certo! 2 ou 3! Será que nos vamos esquecer dos teus? Mas um professor não tem lapsos, sabe tudo, e até sabe o que é que os outros sabem, se sabem o que é ou não novidade.

– Deve ser complicado entender que quando se diz que há algo inacessível, não se está a dizer que é tudo acessível!

– Tu estás a ignorar que o comentário pretende mostrar que o algoritmo (presumes errado, por algum motivo já falei em hierarquia de chaves) não pode demorar muito tempo por tentativa dado incómodo que criaria ao utilizador

– pouco honesto da tua parte… caracterizei em que situações 24 semanas seria muito tempo, e que havia situações que não seria suficiente.

Comentário tipico de un fanboy que não trás nada de novo á discussão e prefere atacar outros só para se sentir bem … que intervenção mais futil !!!

🙂

Simple aparelho de 500€ 🙂

Para de pois se ver que só vai funcionar em circunstâncias mt restritas!

‘On iOS 10, there is a “bug” for lack of a better term, that allows repeated, rapid guesses of the passcode if you’ve changed it within the last minute or so. This allows the box to work within that period. Once another threshold is crossed — say 10 minutes after a passcode is changed — you no longer have the freedom to guess rapidly.’

Boa sorte ao atacante!

https://www.macrumors.com/2017/08/18/ios-11-passcode-box-bug-fixed/

E o bug já estará corrigido no iOS 11

Será isto o verdadeiro kryptonite dos iPhones?

E será que haverá updates sempre que a Apple fizer um patch? Parece que sim.

Isto parece ser bem levado a sério, acho que a Apple se vai chatear bastante…

Não é lá grande kryptonite já que não funciona com uma password alfa-numérica, etc.

“…É sabido que a Apple é maníaca no que toca a segurança e faz questão de manter o seu iOS como uma fortaleza…”<— gostei desta parte.

É uma fortaleza como todos os outros sistemas operativos, o resto é marketing.

Mas lá que vende muito mais dizer que são impenetráveis, lá isso vende. Será por isso que os telemóveis e computadores que os maiores líderes mundiais usam são todos da Apple?

Depois acontece-lhes como aconteceu com a NASA que um hacker inglês acedeu a mais de 1000 imac dos funcionários e só não conseguiu chegar à base de informações das missões secretas, porque estavam num computador com windows 98SE e ele não lhes conseguiu aceder… tendo sido descoberto enquanto tentava encontrar uma forma de passar pelas barreiras de defesa. Foi rastreado e vai ser deportado para a América onde pode apanhar 20 anos de prisão (pelo menos 6 vai levar).

como é que o reino unido aceita “deportar” um cidadão nacional pra outro país?? que parvoíce!!!

É por estas e por outras que estou de malas e bagagens para saifishOS!

Já que o bb10 já não é usado em novos equipamentos..

gosto muito do sailfish mas olha que está longe de ser mais seguro. Ainda assim, espero que o projecto sem bem sucedido…

Bem… Formatas o Android e usas. Mas o objectivo desta máquina é entrar o sistema para retirar dados e não para formatar para depois tu usares.

Instalar o TWRP, sem desbloquear o Bootloader, não é tão simples quanto isso. Ainda gostava de ver aqui a fazer isso.

Nos meus Sony Xperia M2 e M4 aqua sempre tive TWRP e root e nunca precisei de desbloquear o bootloader para ter o TWRP, até porque eles não davam para desbloquear o bootloader 🙂

Eu só penso é nos métodos todos que existirão sem terem sido (ainda) tornados públicos pelo dinheiro que rendem. A falsa sensação de segurança pode ser perigosa por levar a uma confiança no sistema.

Então a Apple lança o iOS 11.01 que a cada tentativa incorreta, o sistema pede pra digitar um captcha (ou alguma informação pessoal, ou um resultado de uma conta simples, ou clicar em uma imagem solicitada, ou digitar um texto de trás pra frente, ou, ou, ou…) e lá se vão 500 trumps pelo esgoto…