Investigadores quebraram a criptografia quântica “inquebrável”

A criptografia quântica tem as suas falhas, como qualquer outra.

Antes de ter a oportunidade de ser testada em conjunto com aplicações do "mundo real", um grupo de cientistas suecos descobriram "buracos" na criptografia quântica. Afinal a segurança é mesmo um mito!

Um dos últimos redutos no que toca ao conceito de segurança residia na criptografia quântica. A criptografia quântica destaca-se dos restantes métodos criptográficos por não necessitar de comunicações secretas prévias, permite a detecção de intrusos e é segura mesmo que o intruso possua um poder computacional ilimitado... bom, pelo menos era esta a definição até há poucos dias.

A criptografia quântica , que utiliza os princípios da Mecânica Quântica, foi alvo de uma investigação por parte de um grupo de cientistas suecos que quebrou um conceito avançado que usa as leis da física para cifrar os dados.

Criptografia baseada no movimento dos fotões

A criptografia quântica foi apresentada pela primeira vez nos anos 70. Esta tecnologia está baseada nos movimentos do fotões que permite cifrar os dados e transmitir os mesmo de forma segura.

Durante muitos anos, os teóricos afirmaram que este método era inquebrável e que não permitia a terceiros espionar tráfego cifrado com o método QKD (Distribuição Quântica de Chaves).

QKD - Conceito bom mas na teoria...

Embora este método, teoricamente, fosse infalível, poucas foram as empresas que disponibilizaram dispositivos com o método QKD, o que na prática, em ambiente realista, não foi posto à prova e em risco como qualquer outro,

Agora, de acordo com o investigadores da Universidade de Linköping em conjunto com a Universidade de Estocolmo, este método tem um buraco na forma como entrelaça o tempo e a energia para fazer cifrar os dados, colocando desta forma os dispositivos QKD em risco.

With this security hole, it's possible to eavesdrop on traffic without being detected. We discovered this in our theoretical calculations, and our colleagues in Stockholm were subsequently able to demonstrate it experimentally

Declarou um dos investigadores ao jornal EurekAlert.

Princípios básicos da criptografia quântica

Tradicionalmente para que haja segurança numa comunicação é preciso que ambas as partes usem chaves para codificação e descodificação das mensagens transmitidas. Neste campo existem essencialmente dois modelos de criptografia baseados em chaves: criptografia assimétrica, também designado de criptografia de chave pública/privada em que é usada uma chave para cifrar e uma chave para decifrar. criptografia simétrica (mesma chave para cifrar e decifrar).

O problema da criptografia clássica é que as chaves têm de ser trocadas por canais inseguros podendo ser interceptadas e depois usadas para decifrar as comunicações cifradas.

Na criptografia quântica (que não deve ser confundido com o de computação quântica) a grande vantagem está na segurança com que as chaves são geradas e trocadas.

Na prática as duas partes trocam um conjunto de bits aleatórios (qubits) que são apenas conhecidos por eles. Este conjunto de bits podem ser usados como chave para cifrar e decifrar mensagens. A criptografia quântica é baseada essencialmente na incerteza natural do mundo quântico (ou seja, a segurança é baseada nas leis da física).

Vamos a um exemplo:

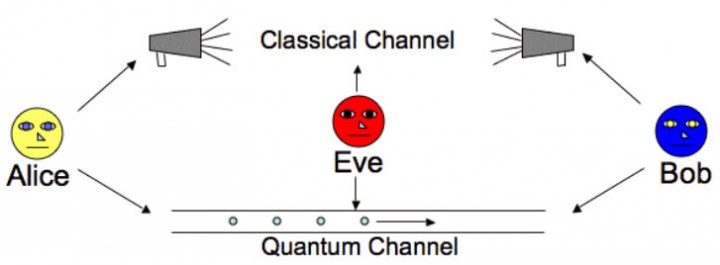

Alice e Bob querem trocar a chave para poderem comunicar em segurança. A comunicação da informação será feita por uma canal clássico bidireccional e é usado um canal quântico unidireccional para troca da chave de codificação. As informações trocadas estão as ser "espiadas" pelo EVE.

1) Alice cria os fotões (ou fótons, ou seja a partícula elementar mediadora da força electromagnética) e envia-os para o Bob via canal quântico. Cada bit a ser enviado é codificado em um estado quântico do fotão.

2) Bob simplesmente modifica os fotões para codificar a informação que depois é enviada de volta à Alice.

3) Eve, pode capturar esses fotões e medi-los antes deles chegarem ao Bob. No entanto isso introduz ruído no canal e essa informação não servirá para obter a mensagem original.

Nos testes, os investigadores descobriram que a integridade só poderá ser assegurada se as duas partes usarem uma fonte de fotões e não uma fonte tradicional de luz.

Estas descobertas foram publicadas com bastante detalhe, pelos cientistas, no portal ScienceMag, juntamente com as duas técnicas de mitigação que podem ser usadas para evitar a corrupção dos dados.

Mais informação:

Este artigo tem mais de um ano

As finanças lá vão ter de renovar os sistemas informáticos outra vez e gastar mais uns milhões xD

Vão ter de atualizar do windows 98 para o windows 8 kk

Estes gajos são finos, nun são ?

Tudo é seguro até prova em contrário.

A frase mais realista será:

É tudo inseguro até muitas provas em contrário… altura em que talvez se possa ter alguma esperança de que seja ligeiramente seguro.

Na realidade é tudo inseguro até muitas provas em contrário… altura em que se poderá pensar que pode ser ligeiramente seguro.

Conseguem quebrar a criptografia quântica, mas até hj eu não escutei nada falando de quebra do AES 256 bits, como pode?

O AES 256 bits foi, de todos a concurso na altura, considerado aquele que menos margem de segurança tem. Dito isto, apenas governos e muito grandes empresas é que talvez tenham capacidade de o quebrar na prática, porque em teoria deve ser seguro por muitos anos… como pode ser isso de na pratica ser possível e em teoria não? Bom, na teoria 256 bits é muito… mas na pratica alguém quis estabelecer esses 256 bits de chave como máximo… porque não 2048 bits? Porque não 4096 bits? E não estou a confundir com chaves RSA/ DSA, estou mesmo a falar de um AES de “2048” bits ou um AES “4096” bits em vez de apenas 256 bits… poucos saberão dizer o porquê de terem limitado a apenas 256 bits… será que é mesmo seguro, ou é apenas seguro para a maioria dos possíveis atacantes… e é preciso lembrar que 256 bits é o tamanho da chave que protege o bloco da cifra, que tem apenas 128 bits… porquê apenas 128 bits? Porque não 512 bits ou 1024 bits?

Provavelmente mencionarão os smart cards e tal… mas a mim cheira-me que a realidade é mais simples… porque com o padrão AES em uso por todo o lado, pelo menos os EUA, e provavelmente os outros países, e muito grandes empresas de defesa, conseguem interceptar as comunicações e descodifica-las… mesmo que andem para aí a chorar-se que não conseguem.

Não discordo. Saber é poder, e conhecer e poder saber que informação circula é poder.

Não sabes do que falas. Um espaço de chaves de 128 bits é colossal. É anedótico achar que é pouco. As chaves simétricas não são comprometidas pela QC…

Penso que, pelo menos em Portugal, nenhuma grande Instituição (e o estado tb conta) não utilize a tecnologia quântica … apenas nas universidades para estudo… como gerar qubits sem processador quântico?

“Os investigadores descobriram que a integridade só poderá ser assegurada se as duas partes usarem uma fonte de fotões e não uma fonte tradicional de luz.”

Esta página é uma anedota.