iCloud foi atacado com recurso a ferramenta Russa

Uma das noticias sensação desta semana foi o incrível "assalto" as conta privadas do iCloud de algumas celebridades mundiais. Além de exporem algumas imagens dos corpos nus, o grupo de hackers conseguiu que este serviço, que era considerado perfeito do ponto de vista da segurança,fosse agora olhado de outra forma.

Depois de um dia de silencio após o sucedido, a empresa de Cupertino veio defender-se alegando que não existe qualquer problema de segurança nos seus serviços…e que a forma de descobrir as passwords foi muito mais simples e envolveu apenas alguma engenharia social.

Afinal não é bem assim...já há informações concretas do que final aconteceu.

Uma das considerações que a Apple teceu logo a partida foi que, no caso dos utilizadores usarem o método de autenticação em dois passos, seria possível explorar uma vulnerabilidade relacionada com o Find My iPhone.

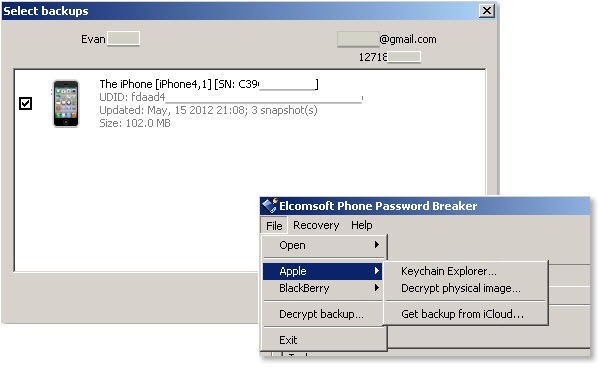

No entanto, de acordo com uma investigação mais profunda da própria Apple, esta apurou que o acesso às contas das famosas foi conseguido recorrendo a um software chamado EPPB (Elcomsoft Phone Password Breaker).

Mas então qual é o poder desta ferramenta?

O EPPB é um software desenvolvido para as forças de segurança governamentais que, em casos muito específicos, é usada para obter informações privilegiadas no combate à criminalidade. Esta ferramenta foi desenvolvida por uma empresa com sede em Moscovo (Rússia). Esta empresa desenvolve ferramentas na área do cracking/hacking apenas e só para agências governamentais.

Os hackers responsáveis por esta acção tiveram acesso à ferramenta que em conjunto com o iBrute, lançado no Github no fim de semana passado, permitiram ludibriar o serviço cloud da Apple conseguindo fazer-se passar por um legitimo proprietário de um iPhone.

Segundo informações de um utilizador anónimo no fórum Anon-IB, no ataque foi usado um scrip (IBrute) para obter as credenciais e o EPPB para ludibriar o sistema e efectuar o download do Backup de uma conta iCloud.

Mas há revelações que informam que o ataque não se limitou a roubar fotos a apenas algumas celebridades. Jonathan Zdziarski, um investigador forense da área da segurança alerta que os danos deste ataque poderão ainda ser bem maiores. Este acredita que existirá muito mais informação roubada pelos piratas que será usada para chantagear outras vitimas.

Qualquer pessoa pode obter este software de cracking?

Sim...na verdade este software usado normalmente por entidades governamentais ainda não tem enquadramento legal. Quer isto dizer que qualquer utilizador mal intencionado poderá adquirir a versão completa por $399...mas há muitas copias à solta nos sites de bitorrents.

Para a Apple o uso de ferramentas forenses no campo da segurança, utilizada por criminosos, levanta questões sobre como pode ser controlado o software deste tipo de empresas. Isto porque esta ferramenta desenvolvida pela empresa Russa não depende de qualquer autorização por parte da Apple.

Entrevista feita pela Wired a Vladimir Katalov, CEO da Elcomsoft

Do you sell the software to non-law enforcement customers?

Yes, this software is available to anyone. The reason is simple, see the answer to the next question.

Does it bypass Apple security?

Not at all. In fact EPPB is doing almost the same as if you restore the new device from iCloud backup — but just saves backup data to the hard disk instead of writing directly to the device. In order to be able to do that, you still need to know the Apple ID and password. But if you do know them, you can get the same result without EPPB or any 3rd party software as follows:

- get the new device

- during device setup, ask to restore it from iCloud account

- once restore process is complete, connect device to iTunes and create local backu

That’s it — you also need to know the password to Apple ID, of course, but the result is about the same. With EPPB, it is just a bit simpler and much faster.

Could it have been used to access the celebrity photos that have been leaked in the past week?

Yes, I think so — because there are no other tools on the market that allow iCloud backup downloading (while manual operating as described above is a bit tricky). Well, in fact I have seen a couple of Chinese-made programs that allow to download some data from the iCloud (not complete backups, but selected categories only), but I am 100% sure that they reverse-engineering EPPB (reversing original iCloud protocol using the device was an extremely hard work, quite a lot of research by professional developers), and this other software does not work really well.

Via Wired

Este artigo tem mais de um ano

Na verdade não é novidade nenhuma, desde o inicio que se falou neste método e nestas ferramentas, a Apple é que obviamente tentou sacudir a água do capote, ainda por cima esta publicidade negativa veio em tão má altura (coincidência?).

na verdade o que aparece aqui não corresponde à realidade!

A ferramenta que dizem que foi usada (IBrute) só surgiu depois de aparecerem fotos no Anon-IB. E tudo indica que as fotos vieram de diferentes pessoas que foram “recolhendo” ao longo do tempo. Haverá até muitas fotos falsas, e não só do iCloud.

Segundo parece foi essa sim, contudo só depois se foram conhecendo os pormenores, alguns claro.

Não segundo parece, vocês querem é sensacionalismo e censuram os posts que não vós interessam.

Fontes credíveis para a notícia?

Zero.

segundo parece aonde?

lê o link dado pelo nando, talvez percebas as cronologias e o que esteve envolvido.

Ele e fanboy, ele não vai admitir nada

Muita guerra de especulações, mas o facto é que a Apple melhorou/vai melhorar a segurança para evitar que não se possa recorrer aos métodos que até agora se podia para fazer o que foi feito, mas que ela diz que não foram usados.

Quer dizer que se a Apple não corrigi-se uma vulnerabilidade que foi demonstrada no sábado, era prova que afinal não tinham usado essa vulnerabilidade neste “fenómeno”. Realmente faz todo o sentido! Deveria ter deixado a vulnerabilidade em paz…

Prova? Quem falou em provas? O facto é só a existência de uma vulnerabilidade. Foi usada? Não foi usada? Oficialmente ainda não se sabe e pode nunca se vir a saber.

quer dizer que para apurar o que aconteceu não é preciso provas? Lançar especulações para o ar é suficiente?

“O facto é só a existência de uma vulnerabilidade.”

e os outros factos não interessam? procura ler alguns dos links que têm sido dados nos comentários.

“Oficialmente ainda não se sabe e pode nunca se vir a saber.” oficialmente tens um comunicado da Apple, e tens investigações criminais em curso, que irão resultar em julgamentos, e nesses julgamentos o público vai saber tudo

Mas fazem o decrypt assim sem mais nem menos? nao está encriptado com alguma key do conhecimento do dono/apple?

Está!A Key É o user+password! A partir do momento que tens ambos conseguem aceder ao que lá está! é como fosse o dono!O gmail nos servidores está encriptado mas Qd acedes ao teu gmail com as credenciais certas o sistema desencripta!

Esqueci dizer que O SOFTWARE que fala o artigo só funciona depois de Obter as credencias certas, não serve para hackar a conta!

‘Does it bypass Apple security?

Not at all. In fact EPPB is doing almost the same as if you restore the new device from iCloud backup — but just saves backup data to the hard disk instead of writing directly to the device. In order to be able to do that, you still need to know the Apple ID and password. But if you do know them, you can get the same result without EPPB or any 3rd party software as follows:

get the new device

during device setup, ask to restore it from iCloud account

once restore process is complete, connect device to iTunes and create local backu

That’s it — you also need to know the password to Apple ID

O login é o email, normalmente o principal, e depois com um dicionário a coisa dá-se.

Nem mais…

Desde que não tenhas uma password que não esteja no dicionário tipo Mercedes1, demoraria anos até encontrarem…

…a não ser que tivessem uma base de dados com várias (biliões, ou mais de mil milhoes, já que a palavra não existe em português) palavras-passe. Obritidas de outros hacks ao longo dos anos….

O dicionário cria-se…

http://en.wikipedia.org/wiki/Rainbow_table

Meu belo Android =D

Por não ter serviço de “cloud”? Mas se o problema é esse convém saber que só se usa o iCloud para backups e sincronização quem quiser. Pode desligar-se e passar-se a fazer backups só no computador como no Android.

Olha que conversa…

Estamos a falar do Google, eu tenho muita coisa na minha conta Google e até à poucos dias, em que quis desligar para colocar uns ficheiros “duvidosos”, todas as fotos e videos que colocava no OnePlus One iam para a cloud automaticamente…

Que parvoíce dizer que o Android não tem backup automático de tudo para a cloud do Google…Há tempo que tem isso. Um dia meti um video na pasta “base” do telemovel para transportar tipo Pen, o sistema reconheceu e enviou para a cloud…Um video de 700 MB…Daí que desliguei, não quero os filmes sacados no trabalho na cloud do Google 😀

Não é o mesmo.

O que estás a fazer é um dropbox.

O que a Apple faz é um backup integral do telemóvel (apenas não copia as app’s e o software, porque é desnecessário, já que as app’s estão na store.

Porém, não precisas de te preocupar com conteúdos ilegais, a Apple não vê os teus conteúdos, nem pode ver sem a tua pass…

Acreditar que a Apple, a google,etc não conseguem ver os nosso conteúdos sem a nossa pass é o mesmo que acreditar no Pai Natal 🙂

agora que Legalmente não podem é Verdade.

Legalmente não podem, e no caso da Apple, para ver mesmo, precisariam de séculos de brute forcing.

Ok @Nelson já percebi que acreditas no Pai Natal… 🙂 🙂

Giro já não defenderes o que defendias na outra thread, e agora a conversa mudar para “ah, só usa quem quer!” 😉

Mas que esperar de alguém que até tentativa de assassinato de caracter tentou para desmanchar argumentos quando já não tinha argumentos próprios?

Diz aos moderadores para publicarem o comentário que escrevi sobre este post.

Não te preocupes no android não precisas de guardar nada na cloud. A google faz track de tudo o que fazes e depois vende a empresas de markting para teres a melhor publicidade possível 😉

Essa é boa, enganaste-te foi numa coisa, não é só a Google, são todas 😀

Aí sim?

Olha a Apple a fazer o mesmo… Not…

“São todas”… Sim são todas as empresas que começam por um G, têm dois o e acabam em “gle”.

Haha, bons trocadilhos 😀 -.-

A apple também vende informação 😀

Vende informação a quem?

Não compares, praticamente todo o dinheiro que a Google faz é a vender informação dos utilizadores, e se não é, a sua principal vantagem competitiva (nos anúncios), é porque tem informações dos utilizadores gravada para utilizar…

Há uns tempos procurei por ginásios, começou-me logo a aparecer pub dos medicamentos para emagrecer e lojas de suplementos e principalmente de uma loja que vende acessórios tipo polar para desporto…

Arre, a Google está mesmo empenhada a ver-me a fazer a maratona… Ida e volta…

Amigo… Todas as empresas vendem informações…

Concordo com o que dizes:”praticamente todo o dinheiro que a Google faz é a vender informação dos utilizadores, e se não é, a sua principal vantagem competitiva (nos anúncios), é porque tem informações dos utilizadores gravada para utilizar…” mas a Apple tmb informações…

Olha pensa assim, a google quer que emagreças um bocado, sai mais vezes do computador, pode ser que mude de ideias em relação a muita coisa,já nao deves ver um telefone android á muito tempo, por isso é que só falas do iphone 😉

Antes isso que estar sempre a ver publicidade de coisas que não importam nada… “ainda sou do tempo” das publicidades a viagras e aparelhos para fazer crescer “o aparelho” e não sei que mais…

deixa estar. android é um OS seguríssimo… ui ui

Ao ponto que os fanboys da apple chegam…

“deixa estar. android é um OS seguríssimo… ui ui” que tem isso a ver com o que o ACS ou que eu disse?

LOOL

O pplware sempre na vanguarda.

No outro post era “as passwords foram obtidas através de um ataque de foça bruta pelo iBrute – a Apple diz que não, mas como é habitual mentir, ainda por cima numa investigação do FBI, o que diz não interessa.

Agora o título é “iCloud foi atacado com recurso a ferramenta Russa”. Lê-se a fonte e outras e não há lá nada taxativo, o que se diz é “pode ser”, como pode não ser.

Como a “ferramenta russa” precisava de passwords, lá volta o iBrutus para as obter. O autor do iBrutus não sabe se a ferramenta foi usada, mas lembra que que a vulnerabilidade foi corrigida, o que indiciaria que pode ter sido usada, como se o facto de ter sido divulgada numa altura destas não fosse motivo suficiente para ser rapidamente corrigida.

De maneiras que é assim. Noto que não há nenhum site de referência que tenha as certezas do pplware, que teve que meter a viola no saco quando a Apple disse que não foi usado o iBrute ou outro qualquer ataque de força bruta, mas sim engenharia social. Mas lá continua na sua saga.

ok, tu és o unico que sabe ao certo o que aconteceu…porque foste tu (supomos 🙂 )!!!

Na próxima passa-nos os dados privilegiados (ou os que tu acreditas)

Não és tu.

Diz antes, apetece-te mandar pistas, e censurar os outros.

Não ataco por atacar, afinal sou conhecedor de ambos os sistemas (Android e IOS) e todos têm vantagens e desvantagens, virtudes e falhas. Mas das duas umas Nelson, ou tens muitas acções da Apple ou então és o filho perdido do Steve. Temos de ver as coisas como elas são, e o IOS que é defendido como o sistema perfeito pelos seus utilizadores não o é… Nenhum é. Temos é de ver qual se adequa à nossa utilização diária e ao nosso gosto pessoal.

Concordo a 100% Sérgio Dias

Mas se houvesse um ataque brute force não havia registos? A Apple ia mentir quanto a elementos que o FBI certamente lhe vai exigir? Eu sei que o iBrute ficou atravessado, mas se tudo aponta para outro lado – engenharia social segundo declaração da Apple. Para quê insistir no iBrute? É teimosia e mau serviço informativo.

Estas são as últimas declarações da Apple:

http://online.wsj.com/articles/tim-cook-says-apple-to-add-security-alerts-for-icloud-users-1409880977

Registos haveria. Se seriam revelados publicamente isso é outra história.

Se a Apple ia mentir? Mentiria com todos os dentes que tem visto que têm o lançamento do iPhone 6 em menos de 1 semana e seria um duro golpe à sua credibilidade assumir o erro publicamente a tão pouco tempo de uma apresentação tão importante.

Sem querer estar a tomar partidos, porque já li várias versões e ambas correctamente fundamentadas, vou-me abster de tecer julgamentos precipitados. O facto é que as imagens foram expostas publicamente.

Se foi uma falha ou não, não sei.

tens a noção que está em curso um investigação federal. Se a Apple mentir será considerado crime, no mínimo por obstrução a uma investigação criminal. A Apple é até obrigada por lei a divulgar às autoridades qualquer “violação” aos seus servidores.

O máximo que podes dizer é que a Apple não diz tudo o que sabe no comunicado, mas mentir é coisa que não fez!

A linha que separa ocultar a verdade de mentir é muito ténue. De qualquer forma, eu não estou a falar em Apple ter mentido para a investigação federal. O que estou a dizer é que para fora, comunicação social e afins, não me admira que a Apple esteja a esconder factos que não lhe interessam que sejam divulgados.

Agora já não dizes que mentiria com todos os dentes…

Se fosse realmente tudo mentira o que disse, mas dissesse a verdade às autoridades, a verdade acabaria sempre por sair cá para fora. Seria bastante pior para a Apple tal cenário, do que não mentir às pessoas agora, podendo inclusive ter consequências judiciais por enganar os seus clientes, e com outras investigações por parte do governo federal, que não gosta deste tipo de coisas!

O que a Apple disse bate certo com o que tem sido descrito por quem tem estado a investigar este mundo. A história é que não parece agradar a alguns que preferem acreditar que foi usada uma ferramenta que só apareceu depois dos acontecimentos.

O que eu acho é o iCloud é tão seguro mas tão seguro, que o hacker em vez de roubar fotos dos utilizadores do iCloud ainda foi fotografado pelo iCloud… 😀

“podem tirar a viola do saco”

aahahahaa owned!

Nelson!! Nelson!! Acorda para a realidade! 😀 hahaha

Não me cheira muito que seja este o caso. Acho que phishing é a opção mais provável.

Toda a gente diz que foi phishing, mas a questão principal é como obteram as contas de icloud em primeiro lugar? Dai não acreditar que foi phishing.

Fácil , descobriram o mail da conta , depois fizeram o reset a password , respondendo a 2 perguntas que no caso de celebridades é fácil visto que perguntas como Onde nasceu ou Quando , nome do Pai , etc , como elas dizem tudo em entrevistas é mais fácil de obter. Depois do reset fizeram log on , download do Backup e usaram a ferramenta acima descrita. Dai a autenticação dupla ser importante porque se tentarem algo do género agora e em alguém que tenha activa essa feature , o código aparece no iPhone/iPad autorizado e já não é usadas a perguntas.

Abc

Tanta desinformação:

Os 2 passos de autenticação nem são precisos para fazer o download do backup.

e´apenas necessario nome da conta iclould + password

Precisas da password….

Abc

Eu tenho uma pergunta (visto que não tenho serviço iCloud não sei): o iCloud guarda tudo do iPhone, inclusive definições dos programas instalafos, passwords Wi-Fi, contas registadas, etc, ou só guarda fotos, vídeos, músicas?

Sim Pode guardar tudo! O utilizador tem a hipóteses de dizer o que quer fazer backup e o que não quer! Mas por defeito quando se activa faz backup tudo.

Tal como diz o Francisco sim , mas pode escolher o que não queres. Agora se optares por fazer o Backup de segurança do iPhone para a cloud vai tudo (é um backup integral de tudo o que tens no iPhone para poderes repor caso apagas ou compres um novo).

Abc

Eu estou a supor, mas suponhamos que eu tenho google drive, Dropbox, etc no iPhone, tudo fica guardado no icloud, ao copiar todo o conteúdo do icloud para o PC, terei acesso também as passwords de mails, Dropbox, Google Drive etc. E contactos, que depois ele deve ter usado para saber os ids das próximas Vitimas.

o backup não guarda os mails nem os contactos! Isso está no lado do serviço de sincronização, que se pode consultar na página do iCloud.

Não faço ideia se a ferramenta de peritagem tb descarrega do serviço de sincronização – imagino que isso até seria a parte mais simples.

Quanto a passwords tb são descarregadas, mas é possível que tenha uma camada adicional de encriptação.

Sim! O backup inclui tudo que não excluíres! Se tiveres o dropbox, google drive e não os excluíres os ficheiros que tens guardado para consulta off-line fazem parte do backup! Não! Para ele ter acesso a isso já tinha de ter as credenciais de acesso, que segundo a Apple foram obtidas recorrendo as ditas perguntas e por phishing. Já li num site que o FBI tinha indícios que pelo menos algumas das celebridades tinham sido vitimas de phishing!

É óbvio se as celebridades tiverem 2 dedos de testa já mudaram as pass de tudo, estas estavam no backup!

Era o que tinha em mente, assim o ataque ainda foi mais “fácil” do que parecia.

Se há coisa que as grandes empresas (MS, Apple, Google, etc) não são boas é na encriptação, porque muito facilmente saiem para a Internet ferramentas que fazem o inverso. As grandes empresas têm demasiadas fugas de informação.

O mérito está no hacker, o que eu não percebo é a Apple ter deixado fazer, vezes sem conta, os logins.

Mas não fizeram brute forçe!! como as meninas não tinhas o sistema de autenticações de 2 passos só precisaram de saber o mail usado na Apple id e responder certo às perguntas de recuperação para ter a password! depois foi só usar o programa que fala no artigo.

encriptação?

Isto não tem nada a ver com encriptação ou fugas de informação. Para chegar lá tem sempre que ter os dados de autenticação correctos, sem isso nada feito.

“o que eu não percebo é a Apple ter deixado fazer, vezes sem conta, os logins.”

Não é fácil analisar se quem está a usar as credenciais correctas é ou não a pessoa – afinal de contas está a usar as credenciais. Para isso tem que analisar padrões e isso é difícil.

O que pode é criar avisos quando há tentativas de aceder à conta ou mudar a password – a Apple já dá alguns avisos. Ou então criar barreiras adicionais, como um período de tempo entre a mudança de password e a possibilidade de fazer determinadas coisas na conta – dando tempo à pessoa de se inteirar da situação.

Aí esta o grande erro da Apple, ter deixado fazer os logins infinitas vezes… Update urgente…

“no ataque foi usado um scrip (IBrute) para obter as credenciais”

A Apple obriga o uso de uma password com Maiúsculas, minúsculas, e números não é um pouco difícil de adivinhar mesmo com bruteforce??

E se realmente usaram bruteforce, isto não de ter causado um enorme numero de logs nos servidores da apple??

Ele não testou todas as combinações, ele com o que sabe das pessoas, não é difícil fazer um dicionário para fazer o iBrute.

o IBrute só apareceu depois… Tudo indica que quase todos os casos ocorridos no iCloud não usaram um método desses, e que não foi só uma pessoa, e num só momento.

ofc she for maior que 8 caracteres. O problema é que muita gente usa passes muito comuns ou então respostas faceia

Discutem muito sobre que SO ou serviço é mais vulnerável sem perceberem que não há nada seguro.

Se está ligado a qualquer tipo de rede, é vulnerável. Nunca por um segundo que fosse confiei (ou confio) em qualquer serviço Cloud. Já para não falar das redes sociais onde as pessoas alegre e voluntariamente escancaram as suas vidas para quem quiser ver (até mesmo para quem não quer).

Todos nós – utilizadores – temos de ter muito mais consciência do que colocamos online (até mesmo offline nos nossos computadores). De cada vez que colocamos uma foto, vídeo, documento – o que for – temos sempre de assumir que pode haver uma terceira pessoa pode ter acesso e que o pode usar em seu benefício, em nosso prejuízo ou ambos em simultâneo.

Fizeste-me lembrar do facebook, e das informações que ele dá aos tribunais quando ordenado 😀

Para quem tiver interesse em ler:

http://www.zdnet.com/blog/facebook/heres-what-facebook-sends-the-cops-in-response-to-a-subpoena/11528

http://searchenginewatch.com/article/2114059/Your-Facebook-Data-File-Everything-You-Never-Wanted-Anyone-to-Know

Não se esqueçam que no android o google+ ofereçe backup as fotos em que o upload e´feito pela app.

No windows phone a opção backup vem em todos os aparelhos mas vem desligado por default

No iphone o backup e´feitp por default.

As celebridades estão mais expostas. datas de nascimento podem ser encontradas na wikipedia, e claro a comunidade hacker que partilha ou vende varias informações como emails etcetc daqui ate ao EPPB + ibrute e´um instante…

É claro que Apple tem culpa no cartório!

Basta ver que logo a seguir lançaram uma correcção para o seu cloud system.

Mas mto dificilmente isto daria em indemnizações para as moças afectadas devido aos termos e condições da Apple nos EUA. Nisso eles estão salvaguardados.

Sabendo isso só podem negar culpa na situação. Mesmo que estivessem disponíveis a aceitar culpas, nunca o iriam fazer por causa dos accionistas.

Um golpe destes numa marca como Apple, assumir responssabilidades seria mto duro para a imagem, mesmo que a maioria do seu publico ignore a situação.

O armazenamento centralizado na internet (ou cloud como mtos lhes chamam) é mto bonito, mas para mim é só se os servidores forem meus 🙂

Entao e a google e a microsoft não tem culpa no cartório ? so a apple

Recomende-te a leitura deste artigo

https://www.nikcub.com/posts/notes-on-the-celebrity-data-theft/

Neste caso julgo que não.

Mas é como disse, dados sensíveis nunca irei por num servidor que não tenho controlo.

A marca é irrelevante para mim.

Nando?

Alguém disse que não tinham?… Mania da perseguição…

A unica correcção que lançaram , que se saiba , foi o facto do Find My Iphone permitir perguntas seguidas sem bloquear o acesso após um numero de tentativas falhadas e desconfio (não vi o script ) que não foi através do site , mas sim do serviço.

Abc

“Uma das considerações que a Apple teceu logo a partida foi que, no caso dos utilizadores usarem o método de autenticação em dois passos, seria possível explorar uma vulnerabilidade relacionada com o Find My iPhone.”

A Apple nunca fez qualquer comentário sobre a vulnerabilidade! Limitou-se a corrigir, pouco depois de aparecer a ferramenta.

“No entanto, de acordo com uma investigação mais profunda da própria Apple, esta apurou que o acesso às contas das famosas foi conseguido recorrendo a um software chamado EPPB (Elcomsoft Phone Password Breaker).”

A Apple não disse tal coisa. É provável que tenham usado esse software, mas mesmo assim é preciso as credenciais de autenticação que têm de ser obtidas por outro modo.

“Segundo informações de um utilizador anónimo no fórum Anon-IB, no ataque foi usado um scrip (IBrute) para obter as credenciais e o EPPB para ludibriar o sistema e efectuar o download do Backup de uma conta iCloud.”

Isso tb é falso! No fórum Anon-IB o que se lê é fundamentalmente sobre descobrir as respostas das perguntas de segurança. A ferramenta IBrute só apareceu no Sábado e as imagens já andavam no Anon-IB antes disso, e tudo aponta que já há muito tempo que andam pessoas a vasculhar na internet este tipo de coisas, não só no iCloud.

@Nunes basta leres a entrevista que está lá tudo

está lá tudo o quê?

Onde é que a Apple fez as declarações que dizes que fez?

em segundo lugar o que aparece no forum é referencia ao EPPB, não ao iBrute.

O IBrute é uma suposição do autor porque a ferramenta apareceu no sábado pouco antes do conhecimento público generalizado. Mas as fotos já há tempo que andam por aí a circular – no Anon-IB apareceu antes do iBrute.

aconselho a ler o link dado pelo nando!

Isto só vem provar que a história de que há sistemas operativos, clouds e etc. mais seguro do que outros e que, por esse alegada hiper-segurança, são mais caros que os outros é tudo tanga para enganar os mais crédulos.

Não se deixem iludir, nada é seguro, principalmente tudo o que funciona com ligação a qualquer equipamento externo pode a todo o momento ser violado, independentemente de que sistema estejamos a falar.

Mais cego que o cego é aquele que não quer ver.

“a forma de descobrir as passwords foi muito mais simples e envolveu apenas alguma engenharia social”

E depois fundamentam a notícia com o EPPB, onde a Apple diz claramente:

That’s it — you also need to know the password to Apple ID, of course, but the result is about the same. With EPPB, it is just a bit simpler and much faster.

Os utilizadores é que são burros. A maneira como os dados foram recolhidos é irrelevante, sem credenciais nada feito.

Coerência, onde andas tu?

É só génios aqui.

Ninguém admite que Apple tinha uma falha, especialmente o icloud, qual é o drama? A google tbm tem, a diferença é que ter iphone é sinonomo de “estatuto social” daí a quantidade de famosos o terem (não desfazendo a qualidade do mesmo atenção!)

A apple simplesmente fez o que geralmente faz, sacudir a água do capote e dizer “somos ainda assim os melhores” foi errado. Ninguém acreditou.

Chegou mais um génio…. 🙂 🙂

“a diferença é que ter iphone é sinonomo de “estatuto social””

LOOOOOL!

Está tudo cheio de “estatuto social” por aí, então…

Quem quiser um iPhone, até por 199€ tem um, com iCloud, iOS 7 e tudo, e para não falar dos contratos, prestações e usados…

Eu tenho um automóvel, casa, computador e um telemóvel (adivinha qual…) – será que tenho “estatuto” para ti?

Que espanto!Procurem pelo nome de Mat Honan’s da revista Wired,se bem me lembro aconteceu em 2012,basicamente o homem teve uma morte digital!lol

Bom exemplo. Um elementos de autenticação (conjugado com outros) utilizado para fazer o reset da password era, nessa altura, indicar os quatro últimos algarismos do cartão de crédito. O hacker telefonou para a Amazon e um empregado deu-lhe.

Esse elemento de autenticação caiu depois disso. Usando engenharia social, com persistência, há muita informação desse tipo que pode ser obtida. Com phishing, que também terá sido usado em alguns casos das fotos, é pescar peixes no aquário.

Estas fotos ja andam ha mt tempo na darknet, Só se houve falar no iCloud pq a maioria das celebridades possuíam 1 iphone, se fosse outro qualquer era igual..

Ainda há muito para mostrar

http://www.theverge.com/2014/9/4/6106363/celebgate-fappening-naked-nude-celebrities-hack-hackers-trade

Nem por isso,vê a data 01/09/2014!

expected

A ver se o pplware faz um artigo sobre as apps clones no android market que fazem download de photos secretamente.

Neste caso uma Flappy bird clone app…

http://www.theverge.com/2014/9/5/6111185/hacker-proposed-using-flappy-bird-clone-to-harvest-photos-from-phones

Boas

Acho que isto não se resume apenas ao iCloud e que pode ter sido causado principalmente pelo acesso ilegítimo de outros serviços. Engenharia social foi e é, quase de certeza, a principal ferramenta de hacking usada.

Tudo se resume a esta frase que transcrevo do artigo, mas acho que estas notícias na net deste software são basicamente uma mera distração e publicidade ao mesmo para aproveitar o hype do momento: “you still need to know the Apple ID and password” – ou seja, vai tudo dar ao mesmo, é necessário sempre e primeiro saber o ID (email) e password para depois obter os ficheiros de backup e só depois usar este software ou outro método para atingir o mesmo objectivo – extrair a informação contida nos mesmos.

Penso que todo este processo de roubo de informação tenha sido feito ao longo de relativamente muito tempo, com várias pessoas direta e indirectamente envolvidas e na posse de emails + combinação de informações pessoais/privadas + credenciais (fracas) + perguntas de recuperação óbvias de acesso a outros serviços que as vitimas usam/usaram que por, sua vez, permitiram o acesso supostamente “legítimo” às contas da Apple e não só. Tudo isto demora tempo, requer persistência e muito anonimato.

Até se saber ao certo, não descarto a possibilidade de ter existido alguma falha de segurança com o iCloud que possa ter facilitado o processo. A meu ver seria mais fácil conseguí-lo através dos meios atrás referidos, isto tendo em conta a natureza, o meio e o empenho que estes grupos têm para obter informações pessoais priveligiadas.

Phishing também deverá estar envolvido quase de certeza – aliás, todos os métodos possíveis devem ter sido usados, quer virtuais, quer reais. Com a informação certa e com tanta possibilidade de se conseguir obter acessos a outros serviços, conseguiriam também ir mais longe, e quem fala em iCloud também fala em Gmail, Hotmail/Outlook.com, Dropbox, etc. E é muito provável que para terem entrado no iCloud, devem ter primeiro tido acesso aos emails delas.

O que aconteceu agora é que, este grupo (ou grupos), foram juntando essas fotos e videos todos e alguém deixou isso escapar, propositadamente ou não, não interessa. Existe muito mais que isto só que está guardado a 7 chaves por estes “collectors”, como já até foi referido acima também.

A primeira fasquia de segurança passa sempre pela própria pessoa – o tal factor humano falível. Aposto que a partir destes dias todas ou quase todas vão usar passwords mais seguras e outras funcionalidades aprimoradas de segurança nos principais serviços.

Se existem culpados/criminosos – estes são os que roubaram as informações; se existiu desleixo e falta de cuidado – foi principalmente dos utilizadores; e se existiram falhas, partindo do principio que os utilizadores usaram todas as capacidades de segurança dos serviços – estas então foram obviamente derivadas de vulnerabilidades destes últimos.

Abraço

“You don’t even need access to the password.”

http://mashable.com/2014/09/04/i-hacked-my-own-icloud-account/#:eyJzIjoiZiIsImkiOiJfMWx2Z3huOTZxNTE1NDVvdXJ3ejVpenV2bTRfIn0