Conheça o pior ataque dirigido a equipamentos militares dos EUA

Em 2013, o Agent.btz infectou 13.800 sistemas em mais de 100 países, entre os quais Portugal

Os peritos da G-Data e da BAE Systems publicaram recentemente informação sobre uma operação de ciber-espionagem cujo nome de código é Turla (também conhecida como Snake ou Uroburos). Agora, a equipa de investigação e análise da Kaspersky Lab descobriu uma inesperada ligação entre Turla e o malware Agent.BTZ.

Em 2008, o Agent.BTZ infectou a rede local do Comando Central dos Estados Unidos no Médio Oriente, provocando o que então foi classificado como "o pior ataque de sempre a computadores militares dos Estados Unidos". Os especialistas do Pentágono necessitaram de 14 meses para eliminar completamente a infecção do Agent.BTZ da rede militar. Esta má experiência levou à criação do Comando Cibernético dos EUA. Este worm, que parece ter sido criado por volta de 2007, tem a capacidade de obter informação sensível das vítimas e enviar dados para um servidor de comando e controlo remoto.

Fonte de inspiração

A Kaspersky Lab conhece a campanha de ciber-espionagem Turla desde Março de 2013, altura em que os analistas da companhia investigavam um incidente com um rootkit altamente sofisticado. Originalmente conhecido como o " Rootkit Sun", baseado num nome de ficheiro utilizado como um sistema de ficheiros virtual "sunstore.dmp", também acessível como "\ \. \ Sundrive1 " e "\ \. \ Sundrive2", verificou-se no entanto que este rootkit e o Snake são a mesma ameaça.

Foi durante esta investigação que os analistas da Kaspersky Lab encontraram algumas ligações interessantes entre o Turla, uma campanha muito sofisticada, e o Agent.btz.

Mais concretamente, o Turla roubava activamente dados de um dos ficheiros onde o Agent.btz guardava dados e logs da sua actividade em dispositivos USB. Poderia ser isto uma prova de que existe uma ligação entre ambos os grupos?

Parece que, dado o êxito do Agent.btz e a sua presença (ainda hoje) em milhares de dispositivos USB, os atacantes poderiam aproveitar estas circunstâncias para explorar a campanha e roubar parte dos dados desviados por ela.

Neste sentido, a resposta parece indicar que o Agent.btz serviu “de inspiração” para o roubo de dados numa ampla gama de ferramentas de ciber-espionagem mais sofisticadas de sempre, incluindo o famoso Red October, o Turla e os famigerados Flame/Gauss.

- Os criadores do Red October conheciam a funcionalidade Agent.btz, assim como o seu módulo USB Stealer (criado em 2010-2011) de busca de contentores de dados do worm (ficheiros "thumb.dd" "mssysmgr.ocx"), que contém informação acerca dos sistemas infectados e registos de actividade depois de roubada das unidades USB.

- Turla utiliza os mesmos nomes de ficheiro para os seus registos ("mswmpdat.tlb", "winview.ocx" e "wmcache.nld"), enquanto se armazena no sistema infectado, e a mesma clave para a encriptação XOR nos seus ficheiros de registo, como o Agent.btz.

- Flame/Gauss utiliza nomes similares, como "Ocx" e "thumb*.db". Além disso, utiliza a unidade USB como um contentor para os dados roubados.

Possíveis ligações

Tendo em conta estes factos, torna-se evidente que os criadores das quatro campanhas de ciber-espionagem estudaram o Agent.btz em detalhe para entender como funciona, os nomes de ficheiro que utiliza, e usaram esta informação como um modelo para o desenvolvimento dos programas de malware, já que todos tinham objectivos similares. Mas, significa isto que não existe um vínculo directo entre os criadores destas ferramentas de ciber-espionagem?

"Não é possível estabelecer uma conclusão sobre a base destes factos por si só", afirma Aleks Gostev, especialista chefe da Kaspersky Lab. "A informação utilizada pelos criadores era conhecida publicamente no momento da criação do Red October e do Flame/Gauss. Não é segredo que o Agent.btz utiliza o "thumb.dd" como um ficheiro contentor para recolher informação dos sistemas infectados e, além disso, a clave XOR utilizada pelos criadores do Turla e do Agent.btz para cifrar os seus ficheiros de registo foi também publicada em 2008. Não sabemos quando foi usada pela primeira vez na chave Turla, mas podemos vê-lo nas últimas amostras de malware criadas entre 2013-2014. Ao mesmo tempo, há uma certa evidência que aponta para o desenvolvimento inicial do Turla em 2006 - antes de qualquer amostra conhecida do Agent.btz, o que deixa a questão em aberto".

Agent.btz - continuará?

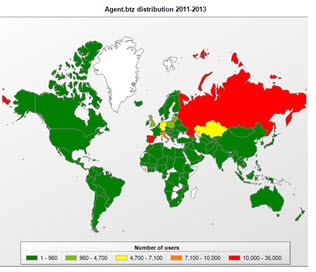

Têm aparecido inúmeras variantes do worm Agent.btz. Hoje em dia, os produtos da Kaspersky Lab detectam todas as suas formas. Devido ao seu método de replicação (através de unidades USB), foi possível conseguir uma disseminação massiva a nível mundial. De acordo com dados da Kaspersky Lab, em 2013 o Agent.btz era detectado em 13.800 sistemas em 100 países e Portugal foi um deles, embora não dos mais afectados, ao contrário da vizinha Espanha, o segundo país mais visado por esta campanha. Isto leva-nos a concluir que existem provavelmente dezenas de milhares de unidades USB em todo o mundo infectadas com o Agent.btz, que contém o ficheiro "thumb.dd" com informação sobre os sistemas infectados.

Este artigo tem mais de um ano

A maior culpa pela disseminação dos vírus é de quem inventou o autorun.inf

Exacto!

Comodismo != Segurança

+1

E de teres dezenas de sítios no Registo onde podes inserir chaves/valores que correm automaticamente no boot do Win…

a kulpa n é so do autorun.. 😛 este é bem mais interessante….

http://www.extremetech.com/computing/171949-new-type-of-audio-malware-transmits-through-speakers-and-microphones

esqueci-me do paper 😛

http://www.jocm.us/uploadfile/2013/1125/20131125103803901.pdf

quando e o meu isp que me contamina nao digo mais nada, E politica.

free net ? isso ja nao ha. os firmware sao os best virus…… aiai a usar old bios .

boas…

a ver pelos paises ameaçados…parece que a américa a nivel de ciber ataques…ataca em larga escala a russia…é o que se vê na imagem…

Portanto quando dizem que americanos são atacados digitalmente…

O anuncio deveria ser…Estadodos unidos cria virus e ataca russia…

Já dizia o outro, a 3ª guerra mundial irá travar-se com 0’s e 1’s 🙂 lol

Que isto de munições e ataques nucleares fica caro 🙂

x2

caro e de que maneira lol 😀

E caro para toda a gente, esse é que é o problema…

Até parece que os Américas também não fizeram das suas… Stuxnet, talvez o vírus mais destrutivo alguma vez feito.

Só falta mesmo saber qual a maior fonte de disseminação para este problema ter infectado tantos dispositivos USB?

Por correio electrónico ou através de paginas web com links maliciosos?