Attor: Plataforma de espionagem com base no fingerprinting de dispositivos GSM

Os investigadores da ESET descobriram vários ataques de espionagem, de alto nível, destinados a entidades governamentais e diplomáticas na Europa Oriental. Os ataques partiram de uma plataforma de espionagem não conhecida.

A plataforma destaca-se pela sua arquitetura modular, associada a dois recursos importantes: o protocolo AT usado por um dos seus plugins para o fingerprinting de dispositivos GSM e o Tor, a popular rede de comunicações seguras. Os investigadores da ESET deram o nome à plataforma de "Attor".

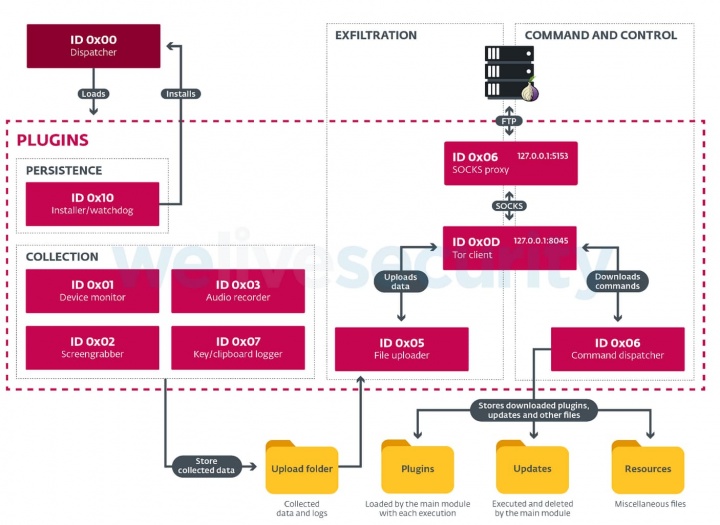

A Attor é uma plataforma de espionagem utilizada para ataques altamente dirigidos contra utilizadores de elevado perfil. Esta plataforma é composta por um distribuidor e plugins carregáveis, os quais se implementam como bibliotecas de links dinâmicos (DLL).

Os plugins da Attor são enviados para o computador comprometido como ficheiros DLL encriptados assimetricamente com RSA. Estes plugins são recuperados de forma completa na memória, utilizando a chave pública RSA embebida no sistema de envio.

Como resultado, é difícil obter os plugins da Attor e desencriptá-los sem acesso ao sistema de envio. A Attor tem incorporados mecanismos para acrescentar novos plugins, para se atualizar e para exfiltrar automaticamente os dados compilados e os ficheiros de registo.

Arquitetura da Plataforma Attor

Os plugins de espionagem da Attor recolhem dados confidenciais (como uma lista de documentos existentes no disco) que finalmente são exfiltrados para um servidor remoto, mas estes plugins não se comunicam por si mesmos através da rede.

O plugin mais curioso do arsenal desta plataforma compila a informação relacionada com os dispositivos de modem/telefone ligados e a unidades de armazenamento ligadas, e sobre os ficheiros presentes nestas unidades, é responsável pela compilação de meta dados, não dos ficheiros em si, pelo que consideramos um plugin utilizado para realizar o fingerprinting de dispositivos e, como tal, é provável que se utilize como base para o roubo de dados adicionais.

Esta plataforma tem como alvos processos específicos - entre os quais, processos associados às redes sociais na Rússia e alguns utilitários de encriptação/ assinatura digital, o serviço de VPN HMA, serviços de e-mail Hushmail e The Bat! com encriptação ponto-a-ponto, e o utilitário de encriptação de disco TrueCrypt.

O Pplware agradece à ESET pelo alerta para este conteúdo.

Este artigo tem mais de um ano

no expert comments?

Os governos continuam apostados em impedir verdadeira privacidade e segurança nas redes públicas de comunicação, pelo menos tanto quanto lhes é possível. Depois “admiram-se” quando outros governos, ou dentro do próprio estado são vigiados pelas “portas abertas” deixadas por toda a parte, só porque eles não as querem bem fechadas e bem trancadas.

De quando em quando políticos querem vigiar toda a gente só porque sim, mas depois quando lhes fazem isso a eles, raramente acham bem e ficam felizes com tal… porque isso é só para fazer «aos outros».

Quanto a isto, é mais um programa de espionagem como há muitos. Aparentemente muito profissional, no sentido de parecer bem feito para o tipo de função.

Este como muitos outros programas de malware não parecem gostar muito de máquinas virtuais (normalmente usadas para analisar os programas malignos), pelo que uma lição é utilizar ambientes virtuais tanto quanto possível para evitar malware por um lado, e mesmo que cheguem ao sistema existe uma boa probabilidade de o mesmo não se executar com receio de estar a ser analisado… e ainda têm a vantagem de limitar os danos, caso o mesmo execute tudo na mesma.

Já li pelo menos sobre um “sistema operativo” que tinha o mesmo tipo de conceito… utiliza “caixas” para operar o sistema operativo que quiser e no fim mete a zeros… e pode passar a informação que quer manter de uns sistemas para os outros através de técnicas de cópia especiais. O melhor é que nesse caso parece mesmo um sistema operativo verdadeiro, porque o é, mas está dentro de um ambiente virtualizado especial que deve imitar o verdadeiro de uma forma muito mais realista. Só que é tão complicado que só mesmo algumas pessoas que correm riscos extremos (jornalistas, activistas de direitos humanos, administradores de sistemas e poucos mais) é que se dão ao trabalho de utilizar tal. E de facto se for bem utilizado, é mesmo extremamente difícil vigiar tais pessoas de forma contínua mesmo que consigam entrar alguma vez nos seus sistemas.

Encriptar, encriptar… “Cifrar” é mais correto, referindo-se ao ato de aplicar uma cifra. “Encriptar” significa meter/enterrar numa cripta; “desencriptar”, por sua vez, significa desenterrar de uma cripta. Vamos honrar a língua portuguesa, por favor

pelo jeito você quer manjar mais de língua portuguesa do que de T.I., então deve estar no site errado

i repeat no pro comments?