Atenção: ataques de “MFA Bombing” dirigidos a utilizadores Apple

Recentemente, vários utilizadores da Apple relataram ter sido alvo de ataques de phishing que envolvem o que parece ser um bug na funcionalidade de reposição de palavra-passe da Apple. O utilizador recebe vários alertas, com a solicitação de reposição de palavra-passe e são mesmo contactados pelo suposto "suporte Apple". Conheça este ataque de fadiga de MFA ou "MFA Bombing".

MFA Bombing... dispositivos Apple no alvo

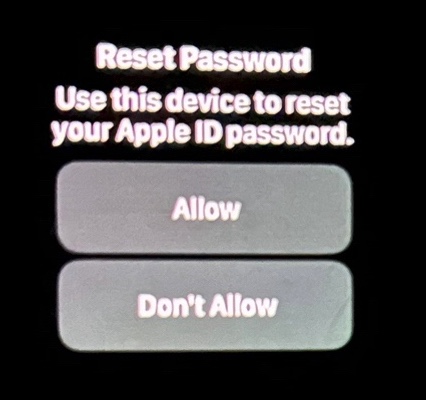

Vários utilizadores reportaram estarem a ser vítimas de um ataque que se chama "MFA Bombing" ou ataque de fadiga de MFA. Segundo os relatos, neste cenário, os dispositivos Apple visados, são forçados a apresentar dezenas de avisos ao nível do sistema que impedem a utilização dos dispositivos até que o destinatário responda "Permitir" ou "Não permitir" a cada aviso.

Partindo do princípio de que o utilizador não se engana na décima terceira solicitação de redefinição de palavra-passe, os burlões ligam para a vítima, fazendo-se passar pelo suporte da Apple no identificador de chamadas, dizendo que a conta do utilizador está a ser atacada e que o suporte da Apple precisa de "verificar" um código único.

Um empresário da área da Inteligência Artificial, de nome Parth Patel, partilhou na rede social X, no passado dia 23 de março, uma recente campanha de phishing direcionada a ele que envolveu o que é conhecido como um ataque de "push bombing" ou "fadiga MFA".

O ataque perpetrado pelos criminosos, abusa de um recurso ou fraqueza de um sistema de autenticação multifator (MFA). Como resultado, o dispositivo alvo fica inundado com alertas para aprovar uma alteração de palavra-passe ou login.

The attackers made a led high effort focused attack on me, using OSINT data from People Data Labs and caller ID spoofing.

First, around 6:36pm yesterday all of my Apple devices started blowing up with Reset Password notifications.

Because these are Apple system level alerts,… pic.twitter.com/vX1AZvoVoN

— Parth (@parth220_) March 23, 2024

Segundo o empresário:

Todos os meus dispositivos começaram a explodir, o meu relógio, portátil e telefone. Era como se fosse uma notificação do sistema da Apple para aprovar [uma redefinição da palavra-passe da conta], mas eu não podia fazer mais nada com o meu telefone. Tive de recusar mais de 100 notificações.

Algumas pessoas confrontadas com este dilúvio podem acabar por clicar em "Permitir" nos incessantes pedidos de reposição da palavra-passe - só para poderem voltar a utilizar o iPhone. Outras podem aprovar inadvertidamente uma destas solicitações, que também aparecerão no Apple Watch do utilizador, se este tiver um.

O que é o MFA?

A autenticação multifactor (MFA) é uma medida de segurança que exige que os utilizadores forneçam dois ou mais tipos distintos de identificação para aceder a uma conta ou sistema. Esta abordagem aumenta a segurança: Mesmo que um fator de autenticação seja comprometido, os fatores adicionais podem impedir o acesso não autorizado.

O que é a fadiga do MFA?

A maioria dos utilizadores compreende o valor do MFA. Mas muitos estão cansados das inúmeras notificações push que compõem o dia de trabalho moderno. A fadiga do MFA ocorre quando os utilizadores ficam tão sobrecarregados com as notificações que já não prestam toda a atenção a cada uma delas.

Um ataque de fadiga de MFA não é um meio direto de contornar a MFA. Em vez disso, essa tática ou engenharia explora o erro humano e a fadiga durante o processo de MFA. A abordagem capitaliza a confiança que os utilizadores depositam na MFA e a sua subsequente expetativa de que qualquer pedido de MFA é um pedido legítimo.

Muitas vezes, o atacante espera que o utilizador aprove um pedido fraudulento no meio de uma série de pedidos legítimos. Os ataques de fadiga da MFA realçam a importância não só de ter a MFA implementada, mas também de formar os utilizadores para serem cautelosos e exigentes quanto aos pedidos de MFA que aprovam.

O ataque não se fica por aqui!

Os atacantes desta campanha tinham um ás na manga: Patel disse que, depois de recusar todas as solicitações de redefinição de palavra-passe da Apple, recebeu uma chamada no seu iPhone que dizia ser do suporte da Apple (o número exibido era 1-800-275-2273, a verdadeira linha de suporte ao cliente da Apple).

Pego no telefone e fico super desconfiado. Por isso, perguntei-lhes se podiam verificar algumas informações sobre mim e, depois de ouvir uma digitação agressiva, ele deu-me todas estas informações sobre mim e eram totalmente exatas.

Disse Patel, recordando que, na verdade, as informações eram quase todas corretas, apenas falharam no seu nome verdadeiro.

Patel disse que quando pediu ao falso representante de apoio da Apple para validar o nome que tinham em ficheiro para a conta Apple, o autor da chamada deu um nome que não era o seu, mas sim um que Patel só viu em relatórios de antecedentes sobre ele que estão à venda num site de pesquisa de pessoas chamado PeopleDataLabs.

O empresário disse que se esforçou bastante para remover as suas informações de vários sítios Web de pesquisa de pessoas e que descobriu que a PeopleDataLabs listou de forma única e consistente este nome inexato como um pseudónimo no seu perfil de consumidor.

Patel disse que o objetivo da chamada voz é ativar um código de redefinição do Apple ID a ser enviado para o dispositivo do utilizador, que é uma mensagem de texto que inclui uma palavra-passe de uso único.

Se o utilizador fornecer esse código único, os atacantes podem então redefinir a palavra-passe da conta e bloquear o utilizador. Podem também apagar remotamente todos os dispositivos Apple do utilizador.

Este tipo de ação também foi tentada num outro utilizador, um investidor em criptomoedas. O método era o mesmo e os atacantes aqui também não tiveram sucesso.

Apesar de o método ser complexo, o ataque, nalguns casos, feito a pessoas menos atentas e com paciência para levar o processo até ao fim, pode resultar. Fica o alerta.

Mas como aparecem essas notificações?

Através de algum programa instalado?

Como se vê na imagem do artigo, são da própria Apple que as apresenta no dispositivo do cliente.

A Apple poderia exigir que a pessoa colocasse um código na notificação exibido na página e colocar um código que mostravam na notificação no web site, para dessa forma reduzir a probabilidade de alguém se enganar, e claro avisavam na própria notificação para não dizer o código a ninguém incluindo a qualquer serviço de suporte da Apple seja em que circunstâncias for.

Este tipo de ataques não dá para parar, as empresas como querem facilitar a recuperação de contas não permitem desactivar as opções de recuperação, pelo menos actualmente não conheço qualquer empresa que permita desactivar as opções de recuperação, talvez existam, mas não conheço.

Sofisticada, a coisa. O “leak”, em 2019, dos dados do Data Labs permitem o acesso, via “dark web” a, nada mais, nada menos que 1,2 mil milhões de registos. “Os dados não incluem informações confidenciais, como passwords, números de cartão de crédito ou números da Segurança Social [dos EUA]. No entanto, contém perfis de centenas de milhões de pessoas que incluem números de telefone residencial e móvel, perfis de medias sociais associados com o Facebook, Twitter, LinkedIn e Github, dados biográficos aparentemente extraídos do LinkedIn, quase 50 milhões de números de telefone exclusivos e 622 milhões de endereços de e-mail exclusivos”.

Além desse houve muitos mais leaks. Por isso é preciso muito cuidado com tudo, especialmente com esquemas para apanhar as passwords (neste caso, alterar a password para a indicada pelo atacante).

Tendo em conta que se recebe notificação “oficial” do sistema de iOS, que nos ligam de um número oficial da apple e que sabiam exatamente os dados pessoais da pessoa, não é preciso ser-se desatento… neste caso é preciso ser-se paranóico e não fornecer os dados.

Os dados pessoais esclarecem-se facilmente. Os dados da pessoa referida no post saíram da People Data Labs, que, felizmente, tinha o nome errado. Essa empresa sofreu um leak, em 2019, abrangendo vários milhares de milhões de registos, que estão disponíveis na dark web.

O nº de telefone de quem envia pode ser alterado nas chamadas VOIP.

Os pop-ups que aparecem na segunda imagem do post não são do sistema iOS. Tal como os falsos “Apple security alert” ou têm origem no Safari, depois de aceder a um site suspeito, ou têm origem em apps com esse malware.

Em se tratando de passwords é mesmo preciso ser paranóico.

Não percebi por que é que me apagaram um comentário. Já tem acontecido, mas depois noto que o essencial foi acrescentado ao post. Desta vez isso não aconteceu – e esclarecia o leak na People Data Labs, em 2019.

Ainda ontem estive numa reunião sobre a Autenticação … Empresas grandes proteção 0… Não vou falar se nomes de empresas, mas em Talaide tem uma que tem o melhor MFA do mercado e mete isso tudo no bolso

Ah e tal, a Microsoft é lixo, não sabem fazer nada, os produtos não prestam para nada.

Afinal não é só a Microsoft. Falhas há em todo lado, até os *«melhores»* andam a apanhar com estas coisas.

A Apple tem é um departamento de publicidade muito bom, que as falhas são contínuas e andam constantemente a lançar novas actualizações para corrigir algumas delas.

Microsoft e Apple são empresa com mais dinheiro que muitos países e mesmo assim recusam-se a lançar produtos e serviços sem falhas… claramente os legisladores estão comprados, em que outro sector são admitidas tantas falhas sem que as empresas sofram as consequências?