Ataque a empresas portuguesas e não só! Afinal o que aconteceu?

Desde a manhã de hoje têm sido muitas as notícias (e não notícias) que têm circulado pelos canais informativos. O assunto diz respeito a um ataque que fez "várias vítimas", especialmente os maiores operadores mundiais de comunicações.

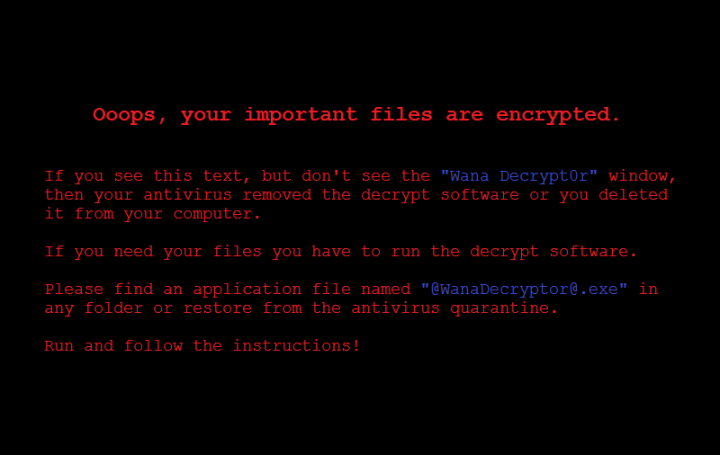

De acordo com toda a investigação realizada até ao momento pelo Pplware, tratou-se de ataque massivo de ransomware (que chegou por e-mail) mais concretamente de um ransomware da família “Wanna”, o WannaCry.

Num dia em que em Portugal as notícias deveriam estar principalmente focadas na chegada do Papa ao nosso país, um ataque de larga escala de ransomware fez desviar as atenções. Segundo o que apuramos de alguns operadores de comunicações e também empresas de segurança nacionais e internacionais, o ataque não foi dirigido a nenhuma empresa sendo que a empresa espanhola Telefónica foi a primeira organização a reconhecer a expressão do ataque.

De acordo com informações da Telefónica, os piratas informáticos pediam 276€ (0,1675 bitcoins) para decifrar a informação por cada PC infetado e com pagamento até ao próximo dia 15 de maio. Caso contrário, toda a informação seria eliminada até 19 de maio. Sabe-se ainda quem, no caso da telefónica, não houve máquinas de clientes afetadas.

Ataque do tipo ransomware da família “Wanna”

De acordo com especialistas da empresa S21sec, "estes ataques têm como objetivo a inibição (por via da encriptação dos mesmos) do acesso a ficheiros nos computadores infetados até ser pago um resgate que permita desbloquear tal situação. Em muitas situações, o computador comprometido fica virtualmente inoperacional, bem como os processos de negócio que dele possam depender". O ataque aproveitou-se de uma vulnerabilidade dos sistemas ao nível do SMB - Server Message Block (MS17-010) que, depois de conseguir atingir numa máquina, pode distribuir-se por outras dentro da mesma rede.

- Wanna é um ransomware que cifra ficheiros nos discos rígidos a que o computador comprometido tem acesso. Os ficheiros atingidos são os que têm extensão .doc, .dot, .tiff, .java, .psd, .docx, .xls, .pps, .txt, ou .mpeg, entre outros; Depois é acrescentada a extensão .WNCRY;

- O ransomware aumenta a quantia a ser paga à medida que o tempo passa.

Tal cenário levou a que algumas empresa, por exemplo a EDP, tivessem desligado alguns dos seus sistemas e isolado redes como forma de prevenção. O Pplware tem recolhido algumas declaração das empresas nacionais de comunicações, de modo a clarificar algumas informações e não notícias que têm sido criadas.

Em termos de soluções de segurança, Nuno Mendes da ESET refere que:

Aparentemente e tanto quanto foi possível apurar até agora, a vaga de ataques por ransomware tem utilizado o exploit 'Eternalblue' divulgado pelo leak da NSA Shadowbroker. Esta vulnerabilidade relacionada com o protocolo SMB foi corrigida pelo patch MS17-10 da Microsoft. Os clientes ESET domésticos e empresariais com versões superiores à v6 estão protegidos contra esta vulnerabilidade.

Até ao momento não temos reportada qualquer situação de ataque deste tipo por nenhum cliente doméstico ou empresarial, no entanto recomendamos vivamente a instalação imediata de todas e quaisquer actualizações disponibilizadas pelo MS Windows bem como aplicações instaladas nos sistemas.Reforçamos ainda a importância em não disponibilizar para a internet portas de acesso ao serviço RDP uma vez que tem sido um dos principais vectores de entrada de ataques ransomware. Actualmente existem mais de 11.000 sistemas online em Portugal com este serviço acessível via Internet, considerando apenas o seu porto TCP habitual (3389) uma vez que alguns administradores de sistemas procuram ofuscar a visibilidade deste serviço alterando para outro porto TCP.

Este tipo de acessos deverá ser feito remotamente, via internet, sobre um acesso VPN, preferencialmente com autenticação segura de 2 factores.

De acordo com a MEO... "Foi detetado um ataque informático a nível internacional, com impacto em vários países, nomeadamente Portugal, afetando diferentes empresas de vários setores. Na PT, todas as equipas técnicas estão a assumir as diligências necessárias para resolver a situação, tendo sido ativados todos os planos de segurança desenhados para o efeito, em colaboração com as autoridades competentes. A rede e os serviços de comunicações fixo, móvel, internet e TV prestados pelo MEO não foram afetados".

Relativamente à Vodafone, a empresa esclareceu que, até ao momento, não tinha sido afetada por tal ataque. No entanto estavam atentos e de prevenção.

A KPMG Portugal esclareceu que está a operar de forma normal, não tendo sofrido qualquer ataque informático durante o dia de hoje.

Sabe-se ainda que há hospitais britânicos que foram também afetados por esta vaga de ransomware.

Quais os sistemas operativos afetados?

- Microsoft Windows Vista SP2

- Windows Server 2008 SP2 e R2 SP1

- Windows 7

- Windows 8.1

- Windows RT 8.1

- Windows Server 2012 e R2

- Windows 10

- Windows Server 2016

Alterações das seguintes chaves de registo: HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows NT\CurrentVersion\Schedule\CompatibilityAdapter\SignaturesMicros

Nos e-mails que estão a ser enviados, foi já identificado o seguinte URL malicioso: hxxp[:]//parafazeracontecer[.]

Como atualizar o seu sistema?

A Microsoft informou no passado dia 14 de março informações sobre a vulnerabilidade que está a afetar principalmente os seus sistemas operativos. O patch de correção para o seu sistema pode ser obtido aqui e deve ser aplicado o mais rápido possível.

Aconselhe-se ainda o:

- Bloqueio dos portos lógicos TCP e UDP 138, 139 e 445

- Atualização do seu antivírus e verificação do estado da firewall do sistema (e de rede, caso exista).

De acordo com alguns sites, a ferramenta Anti Ramson v3 é capaz de detetar e bloquear este tipo de ransomware.

Solução alternativa

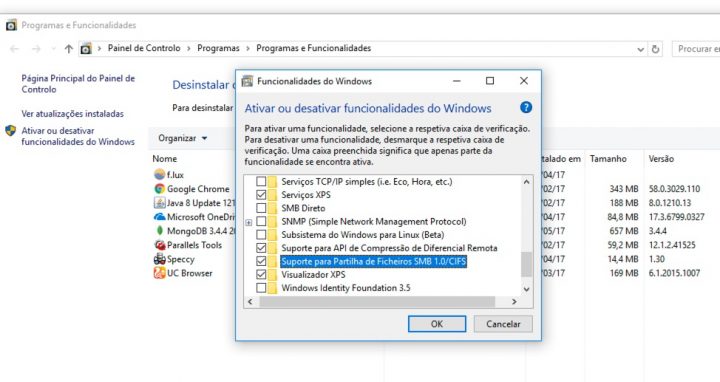

Pode de imediato também desativar o SMBv1 no seu sistema. Para isso deve fazer o seguinte:

Sistemas Cliente

Para utilizadores com Windows 8.1 ou Windows Server 2012 R2 e superior devem:

- Abrir o Painel de Controlo, carregar em Programa e Funcionalidades, e depois carregar em Ativar ou desativar funcionalidades do Windows

- Lá dentro deve tirar o visto da opção Suporte para Partilha de Ficheiros SMB 1.0/CIFS

Depois basta reiniciar o sistema.

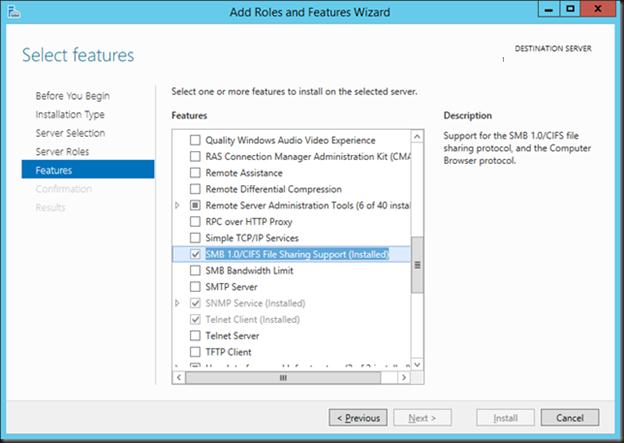

Sistemas Servidor

Para sistemas servidor, abre o Server Manager carregue em Manage e depois Remove Roles and Features. Em seguida tire o visto da opção SMB 1.0/CIFS File Sharing Support e reinicie o sistema.

Algumas recomendações

Para garantir a máxima proteção em cenários deste tipo, o Pplware aconselha que:

- Tenha o Anti-vírus atualizado

- Não abra e-mails de origem desconhecida, que possuam anexos suspeitos

- Atenção ao uso de software não legitimo

- Tenha sempre uma cópia de segurança dos seus dados

O Pplware continuará a acompanhar este caso e a dar novas informações caso assim se justifique.

Este artigo tem mais de um ano

Windows, até admira!

Eh, Eh, Eh. Right!!

Porque fazer um virus para uma plataforma que seja pouco usada? para afetar apenas 3 ou 4 pessoas ou empresas? lol

O android têm das suas não é que seja pior, mas a sua cota de mercado é gigante

pouco usada?

qual é pouco usada para ti?

O Windows é a plataforma mais usada tanto a nível particular como empresarial… Cota de mercado é diferente do total de utilizadores, representa a distribuição… 3 ou 4 pessoas? Por momentos pensei que estivéssemos de volta a 1985!

Uma pergunta, porque é que estas empresas não usam outro sistema operativo nos computadores ‘Front end’?

Passa a ser esse o novo alvo, lol. Que rica alternativa piri_vm. lol

Vou explicar, já que falo de uma experiencia própria.

As empresas (estas e mais algumas pequenas) usam windows porque querem ter ser a quem ligar, do genero, acontece algo eles querem alguem que resolva. Fui trabalhar numa empresa em que o meu grupo surgiu ao ADMIN para usar um Linux para front-end, e o meu ADMIN disse “e se isto falha, ligo a quem?”. Eu fiquei chocado com tal resposta e foi ai que senti a estupidez enorme nas empresas! Instalou-se um SO com licença Red Hat porque o nosso ADMIN queria a quem ligar em caso de falha do sistema, entretado, foi o sistema que mais durou na empresa toda em que só precisou de apenas 1 REBOOT em 4 anos!

porque têm managers burros.

estou farto de falar isso internamente mas ninguém quer saber.

se estas empresas mudarem para outro sistema, esse passa a see o sistema atacado. e ddpois tu dirás: porque não mudam para windows?

não há apps

o que nao falta sao sistemas para linux, milhoes de vezes mais complexos e melhores… achas que uma google ou facebook anda com windows no servidor deles?

não existem sistemas sem problemas…

se as milhares de empresas usam certas coisas havendo alternativas, é porque não lhes compensa usar essas alternativas.

quem le o que certas pessoas dizem aqui, fica a pensar que basta chegar la e instalar o novo SO…

e o resto do trabalho de adaptação de N coisas para esse SO ?….

e como disse e bem o Ricardo Santos, assim que outro SO passar a ser o dominante, passa a ser o target …

agora so falta aqui vir alguem dizer que osx ou linux nao tem disso 😀

enfim.. gente sem noção 😀

O que mais me surpreende nisto tudo é como é que uma empresa como a PT não instalou uma atualização considerada crítica no dia 14 de Março e que supostamente devia ser instalada automaticamente.

A PT não é um gajo com 3 computadores em casa, onde se faz facilmente o update.

Existem empresas, e calculo que na PT se passe o mesmo onde trabalham pessoas exteriores à empresa, que usam PCs onde não têm admin rights, e os updates passam um bocado ao lado.

Por exemplo sei de um caso de um developer android que quiz correr o emulador mas nao tinha a virtualização ligada na Bios, fez o pedido ao departamento que trata disso e resolveram-lhe o problema …. duas semanas depois ( isto uma coisa que demora 2 mins a fazer ), só para terem uma ideia 🙂

já agora falo de uma empresa bem grande que todos usam diariamente 🙂

Chama-se ServiceDesk e tickets com SLAs, bem-vindo ao mundo empresarial onde o charge back é uma realidade e um departamento de IT não é um centro de custo vulgo apaga-fogos mas sim um centro de proveito.

Da PT, desde que foi anunciada a aquisição por parte da Altice, os bons foram embora, os outsourcing caros foram dispensados, então ficaram assim, com muita gente mas sem ninguém que pusesse mão naquilo.

Já antes mal punham (cada direcção/empresa sua fazenda), quanto mais depois…

por acaso isso é estranho, eles não deram valor à “atualização de segurança” do windows

Na PT as actualizações ficam numa pool até serem liberadas para actualização de todas as máquinas . O que aconteceu foi provavelmente que n estava ainda testada a actualização porque haviam outras milhentas na pool para testar.

Isto acontece porque muitas vezes as actualizações trazem problemas aos sistemas já existentes.

Pensei que a “issue” do OS (Windows, Linux, Mac, Android, iOS …) já estava ultrapassada, pois a opção é sempre uma questão de necessidade e ou de gosto. Mas, em boa verdade, estas duas questões estão interligadas, até mesmo no mundo empresarial. Actualmente os parques informáticos estão cada vez mais híbridos, nada pode ser ignorado, mesmo para quem cria virus, que não deixa de ser um programa/aplicação/software informático.

Agora, o ponto principal é obviamente como abordamos o nosso dia à dia em frente a um computador, i.e. eu ainda me lembro de quando era criança, os meu pais sempre me disseram que não devia de falar com estranhos, logo, desde muito cedo eu depreendi que não podia nem devia de confiar em estranhos, ora bem, isto também se aplica na nossa vida “on-line”. Então, nunca, mas mesmo nunca confiem em estranhos, seja qual for o método ou meio utilizado – Web Site, email, app, contacto telefónico …

Por isso, antes de executar uma aplicação, abrir um “Link”, responder a um “email” ou a uma mensagem de “chat”, questione-se sempre “Será que posso ou devo de confiar?”

Existem várias maneiras de verificar se o que vamos fazer é ou não danoso, e algumas delas até estão à distancia de um telefonema ou mesmo de uma pesquisa, num dos motores de pesquisa na internet (o do vosso gosto é claro).

Pedro, vocês fizeram em 2011 um post de aplicações para o nokia n9.

Ainda têm esse smartphone em vossa posse?

Relativamente ás dicas da PPLWARE:

Importante:

Não abra e-mails de origem desconhecida, que possuam anexos suspeitos

O mais importante:

Tenha sempre uma cópia de segurança dos seus dados

Pouco importante:

Tenha o Anti-vírus atualizado (ataque zero day raramente são detectados)

Atenção ao uso de software não legitimo (não é por aqui que vem a maioria destes problemas)

O que teria resolvido *este* caso específico (sem ir por soluções tipo “usar Linux”) era ter o Windows actualizado. Um update de 17 de Março tapou este buraco, mas muita gente (sobretudo em empresas, e isso inclui administradores de Windows que tinham mais obrigação de saber o que fazem) tem medo de fazer updates (“ah e tal, sabe-se lá o que pode estragar, eu cá não instalo nada com menos de 6 meses…”), desliga as actualizações automáticas, etc.

Pois, isso são admins que enfim. Um admin com capacidade, ia ver o update em questão no site da MS, analisa e autoriza o update. Mas não querem fazer nada para depois dizer “a culpa nao foi minha”, anyway. As empresas que nao abram os “olhos” que isto foi um cheirinho.

Patch Magamente de milhares de postos e milhares de servidores não funciona assim, tem que haver planeamento e testes, não é só querer fazer, é efectivamente ter a equipa com capacidade de sensibilidade para o fazer.

Se gestor de redes e servidores não é configura 1 vez e depois fica o resto dos anos a tomar café e trocar discos estragados. É estar em constante formação e testes.

Eu trabalho com um software cuja empresa (uma das maiores do país) ainda não actualizou para ser compatível com o Windows 10, daí estarmos com o 7 e outra metade das Apps darem problemas por terem sido actualizadas e optimizadas para o W10… tem sucesso com um produto mas depois updates nem ver.

Vê se bem que sabes do que estás a falar.

e Nós particulares??

devemos estar preocupados?? Devemos ter algum cuidado para além dos normais??

Define “cuidado normal”, por favor.

Windows, lol

deixa crescer os outros S.O. e depois dizes: linux, lol, macOS, lol

O que foi atacado aqui foi uma empresa, e digo-te bilioes de empresas que usam linux! Continua a mentir para ti mesmo que só cais em erro, o problema é que uma PT tem admins que, as vezes, enfim. Contudo, uma google/facebook tem alguem que entende das coisas e nao anda com desculpas.

Nao quero parecer rude nem algo do genero , mas BILIOES de empresas? BILIOES?

O problema não foi o sistema, foi falta de segurança ao não ter um sistema seguro, e actualizado. E quase como ter um sistema linux desactualizado. No outro dia num forum de raspberry houve uma pessoa que descobriu que o seu aparelho estava comprometido, e não foi que muita gente também o tinha e estava a mandar informação para um ser ver chinês?

O bilião norte americano, brasileiro não tem o mesmo significado em Poetugal. traduzindo: um bilião em Portugal é (1.000.000 x 1.000.000 = 1.000.000.000.000). Nos E.U.A um bilião é (1.000 x 1.000.000 =1.000.000.000) que corresponde, para nós, a mil milhões. Ex: A população mundial neste momento excede os 6.000.000.000. Este numero para nós lê-se seis mil milhões. Já o pessoal do outro lado do atlântico diz que a população mundial excede os 6 biliões.

O problema da segurança é transversal a qualquer sistema operativo. E resolve-se aplicando as actualizações entretanto lançadas para mitigar os problemas que vão sendo detectados/descobertos.

No caso em apreço tudo indica que a vulnerabilidade explorada já tinha sido identificada e já tinha sido disponibilizada, pela Microsoft, em Março de 2017, uma actualização de segurança para a corrigir.

Isto para não falar do não cumprimento das chamadas “boas práticas” de segurança dos sistemas informáticas, até porque dão trabalho…

Actualmente, o sistema operativo mais usado no mundo é o Android. Como tal, vamos começar a assistir ao surgimento de ataques dirigidos a este sistema operativo. Entretanto, pensemos na quantidade de versões de Android que estão em “produção”, e para as quais não há actualizações de segurança…

O ataque de ransomware que esta sexta-feira está a afetar várias empresas explora uma vulnerabilidade do Windows que a Microsoft já corrigiu numa atualização de março, pelo que qualquer computador que esteja com o sistema operativo devidamente atualizado estará protegido.

Para confirmar que têm o sistema atualizado, basta aos utilizadores particulares irem ao Windows Update / Atualizador do Windows e clicar em Check for updates / Procurar atualizações.

Caso o sistema detete que está desatualizado, ele automaticamente descarregará e instalará os ficheiros necessários.

O problema são os administradores de sistemas que têm uma mentalidade de avozinha. Acham que a vida é mais fácil ao manter um sistema desatualizado.

Ia telefonar à MEO, mas logo ao atender disse que estava a ocorrer um ataque informático de nivel internacional… E fiquei sem televisão…. E agora vejo esta noticia no PPlware

Isso pode ser concidencia. A plataforma IPTV continua a funcionar.

Aqui de manhã também estava com problemas

O que é que um antivírus faz a um ataque em dia zero?

Nada de facto. Mas isto já não é de agora, em março a Microsoft já falava deste problema.

Pouco ou nada há a fazer…mas pode ajudar.

há software que correla eventos, detona ficheiros em sandboxing na cloud para análise. deteta 0days. só que é um investimento grande.

ah a monocultura microsoft…. as leis da natureza a funcionarem!

mais um com armado em profeta das desgraças. esta gente é toda muito boa a chover no molhado. diz-me: pensas que o software que usas está livre de ser atacado? Só se criaste um S.O. a partir do zero.

Acho que o ovigia tem razão, se a coisa for vista no geral. Aprendi eu na escola que na clonagem, como os seres são todos iguais as vulnerabilidades também. Aqui acontece o mesmo. Mas também há muitas empresas que usam microsoft por preguiça/inércia, não acredito que não há empresas que com linux (pelo menos nos servidores) não ficassem melhor servidas.

Sim, não estava a falar neste caso específico.

Todos os pc’s com Windows 10 foram afetados? O que pode acontecer com esse ataque? Não dei por nada no meu pc. Simplesmente a aplicação do MEO Go não funciona, não sei se terá a ver com isso. Expliquem-me sff.

teve a ver, e ainda está com afectação , algumas máquinas foram atingidas com o malware

Enfim. É o que faz leakar 0days.

Independentemente do sistema operativo… Em vez de darem bónus chorudos a certos “patrões”… Invistam um pouco sem segurança dos sistemas. Tudo isto podia ser evitado se pelo menos, pelo que sei, tivessem feita a “porreta” do windows update…

Não consigo aceder às facturas em meo.pt.

Que porreiro! Os bonequinhos UFO’s ficaram de fora! E as maçãs também!

Estes comentários só demonstram o profundo desconhecimento da realidade profissional.

Três coisas podiam ter impedido este outbreak e nenhuma delas tem a ver com SO:

1- Formação utilizadores

2- Patch Management com base em ITILv3

3- Medidas preventivas de correr malware/ransomware (impedir correr automático de macros, impedir de correr automático de .exe em directórios temporários, URL filtering, email filtering, remoção de permissões elevadas, impedir correr de sufixos de extensões relativas a software de encriptação não suportados, filtrar zips com executáveis, e claro ter backups onedrive ou afins)

As empresas que pensam nisto antes de acontecer (já lá vão uns anos que os ransomware andam a fazer vitimas) estão acauteladas, as outras podem ter sorte ou azar.

Aquelas que trabalham comigo nenhuma delas foi afectada.

P.S.: Escusado será dizer que em portugal ninguém investe em formação na área de IT, muito menos em segurança.

lol quem fez “offline saver” foi linux bsd e apple…… banco caixa .es …….

uso linux mas 1 virus em unix pode fazer damos ……………….

esses hoje contraram a MS e deixam de sonhar com a apple.

Aqui no Brasil foram atacados o Ministério Público de São Paulo, a Petrobrás (empresa estatal de petróleo) e a Vivo (operadora de celular), noticiadas até agora pelos sites locais. A propósito, muito completa a postagem, vou aplicar as dicas por aqui.

Porto 139… novamente… ai netbios netbios… desde o tempo do velhinho “nuke” que andas a dar dores de cabeça a quem usa Windows 🙂

Excelente texto. tinha lido um um pouco mais irónico mas também interessante. https://www.linkedin.com/pulse/massive-ransomeware-attack-portugal-spain-yes-seems-so-coelho

O que é certo é que a mim não me aconteceu nada 🙂 ubuntu rullz

Artigo importante:

https://blogs.technet.microsoft.com/filecab/2016/09/16/stop-using-smb1/

Há vários meses que já não uso o SMB v1 e não noto necessidade ou falta. Sim, foi necessário atualizar o firmware das multifunções para suportar um SMB mais recente.

E eu com o meu Linux fico sempre fora da festa :'( até aborrece de viver tão seguro.

+ 1

+1, mas, não convém dormir na baliza…

ng quer saber dos 3% do linux 😀 quando esses valores subirem a segurança acaba, simples.

O mais engracado é que isto foi uma falha descoberta e muito utilizada pela NSA. esta falha foi corrigida, mas eles já devem estar a utilizar outra

Foi corrigida só que o pessoal esqueceu-de de aplicar o patch 🙁

Infelizmente ainda existe a mentalidade eu é que mando no meu computador eu é que escolho o que quero instalar. E muitos recusam-se a instalar os últimos updates.

Conheço muita gente que possuem as actualizações automáticas desactivadas.

O suporte ao W10 original (Build 1507)acabou esta semana (dia 9), quem nao tiver pelo menos o Aniversary Update vai ter o seu computador em risco

É por causa dessa mentalidade que eu não uso sistemas operativos da micro$oft.

Boa

O ataque deu-se através de ‘emails’ que tinham anexos que fizeram descarregar software malicioso (‘malware’), da variante WCry 2.0.

Isso mesmo

sei que o Meogo ainda não está a 100% pois várias maquinas que suportam o serviço foram contaminadas. só espero q o jogo logo n tenha problemas, pois nem as sportvs todas consigo ver.

Microsoft Disponibiliza correção para proteger contra o Wana Decrypt0r (KB4012598)

http://www.catalog.update.microsoft.com/Search.aspx?q=KB4012598

Inclusive contempla o XP / Server 2003

Após ler os comentários percebe-se que ainda existe muita gente que pensa que basta”estalar os dedos” (entenda-se mudar SO) para resolver o problema.

Vamos então por partes:

– O Windows é o SO mais atacado porque é o mais usado. O Android tb já começa a ser muito atacado porque também já é muito usado. A partir do momento em que o linux tiver a mesma expressão de utilização do wua o windows também será muito atacado

– Não basta dizerem que é tão simples mudar de Windows para Linux pois muito do software com que as empresas trabalham e que é critico para a sua área de negócio não tem equivalente em Linux o que significa que as empresas teriam de ter um custo bastante elevado em o adoptar para Linux , o que muitas vezes não é comportável

– Quem vem dizer que empresas como o Facebook e Google não têm windows nos seus servidores, está a esquecer-se de um ponto fundamental: Este tipo de ataques não é dirigido aos servidores mas sim aos postos de trabalho por via dos utilizadores que é a grande falha que existe nas empresas

– Embora se possa falar de que as empresas deveriam já ter atualizado os SO com os recentes patches, não as podemos criticar pois como grande parte de nós sabe, muitas das correções do windows trazem outros problemas atrás. Devido a isso os patches só são implementados após testes e daí existir algum tempo entre saír o patch e o distribuir de forma massiva numa empresa com centenas e milhares de postos.

– Os antivírus não param este tipo de ameaças. O grande problema das empresas é que as soluções que param de uma forma preventiva este tipo de ameaças tem um custo muito superior aos tradicionais antivírus, e quem manda só olha para os custos e não pensa na informática como um departamento para ajudar ao negócio mas sim como está lá só para resolver problemas, logo nunca segue os conselhos da informática. Basta olharmos com alguma atenção aos concursos lançados pelas entidades publicas que em 99% dos casos, o unico critério de decisão é o preço mais baixo e por isso é impossivel ter-se uma proteção eficaz quando vão comprar o mais barato que existe nunca olhando para as carateristicas técnicas.

– Por ultimo acho que tem de se agradecer ao papa pela sua visita pois se não tivesse havido tolerancia de ponte na administração publica, o problema tinha sido muito mais grave (vamos ver no entanto na 2ª feira como é que as coisas vão ficar)

Pelo exposto depreendemos que estás a defender a tua “dama” e é algo de louvar, mas, existe algo chamado “interesse nacional” que, muitas vezes, não é compatível com os interesses corporativo$ ou os da própria M$. No entanto, precisam igualmente de ser defendidos, pois, em último instância o bem de todos é também o bem individual. Neste momento, existe uma janela de oportunidade, a nível de percepçãp, e que pode ser aproveitado para se efectuarem alterações estruturais a nível tecnológico que garantam a independência e autonomia tecnológica do nosso pais. O window$ tal como está não o permite, é parte do problema e uma ameaça à segurança. A M$ quer mudar o paradigma? É simples. passe o window$ de código fechado para código aberto e assim já se pode analisar e corrigir as falhas e maningâncias! Quanto ao custo de mudar do window$ para o linux??? Não é nem de perto nem de longe os 15.000 milhões de euros que foram enterrados a fundo perdido no sistema financeiro e para quê e para quem? Faz sentido? Talvez seja inteligente interpretar tudo o que tem acontecido como sinais de aviso ou um mapa do futuro que teremos de enfrentar… Vivemos tempos “singulares” e talvez seja prudente não virararmos a cara para o lado… creio que o devemos às futuras gerações sob pena de sermos julgados pelos nossos filhos e pela história. Basicamente, fazer o que está certo e não o que o vil metal dita. O linux veio para ficar e as “Máquina$ de escrever” e as “caMrroça$” estão a tentar atrasar a evolução tecnológica… Tirem as vossas conclusões…

Muito barulho para um método utilizado a muito tempo, em 2008 eu já sabia deste método. e até neste momento era só exito nas buscas.. agora me vem este grupo e atrapalha tudo…

Só a titulo de curiosidade … vejam como o metodo é realizado…isso em 2009..

https://juancarloscunha.wordpress.com/2009/05/12/invasao-pelas-portas-2123135445/