App Store – Falha no processo de compra de 30 mil transacções

As aplicações para iOS permitem adquirir mais serviços in-app (comprar níveis de jogos ou mais capacidades da aplicação) sem sair da própria aplicação. Esta função está a ser notícia no meio dos developrs e não é pelos melhores motivos. Foi descoberta uma falha na API que poderá ter permitido mais de 30 mil falsas vendas.

O método foi descoberto pelo hacker Alexey Borodin que conseguiu, mediante a instalação de uns certificados e a alteração dos DNS do smartphone, realizar compras sem que lhe chegue qualquer custo à sua conta. Inicialmente o hacker criou online um serviço, in-appstore.com que ajudava a fazer todo o processo a quem quisesse participar nesta ilegalidade.

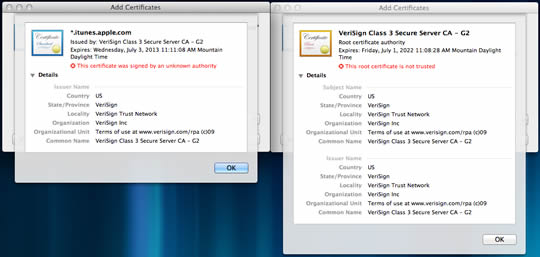

Segundo o hacker o processo é simples, com a alteração do DNS e a instalação de certificados é possível interceptar as compras in-app no seu servidor em vez do servidor da Apple. Este servidor devolvia à aplicação um certificado de compra fazendo a aplicação pensar que a compra estava feita e que o pagamento pedido estava também debitado no ID do cliente Apple.

No entanto o método não se ficava por aqui, até porque a aplicação poderia verificar o certificado de compra novamente e neste caso o servidor voltava a interceptar o pedido e voltava a responder que sim, que o certificado era válido.

Claro que estas são péssimas notícias para os programadores que estão a ver as suas fontes de rendimento afectadas por malabaristas, como é usual os programadores oferecem a aplicação gratuita, limitada, e posteriormente esta, para oferecer mais níveis ou mais funções, chama o seu atributo in-app para permitir comprar os tais níveis e abrir as funções seguintes. Com estas ilegalidades o "cliente" nunca irá adquirir nenhum outro nível/serviço ou versão completa pois poderá "comprar" de borla.

A Apple lançou um comunicado onde comenta a importãncia da segurança para a sua comunidade de programadores e afirma que está a investigar o sucedido referindo também que este método não funciona para todas as aplicações que requerem funções in-app. O método só por si também não é nada prático até porque estão a passar a hackers russos os seus ID's Apple para os servidores de forma a receberem os certificados, o que, convenhamos, será passar o ouro ao bandido, já que entregam os seu dados pessoais, como os seus números de cartões associados, moradas, etc.....

Nesta altura é importante verificar quais as medidas que os developers irão tomar para corrigir esta falha, até porque será também interesse da Apple optimizar este processo na sua API, mantendo o mais segura possível mesmo para que no futuro estes casos não voltem a causar danos e instabilidade na maior comunidade de programadores no mercado da actualidade. [via]

Este artigo tem mais de um ano

Um pequeno bug sem importância.

LOL

😀

Se este bug é pequeno e sem importância, então o iOS só pode ser pequeno e sem importância 😉

Adoro ver haters, é que bocas sem fundamento colocadas em cada oportunidade mesmo apesar da ironia só mesmo para demonstrar que odeias algo, é tão ridículo que chega a ser divertido. Eu não acho muita piada a Android, mas é bom por ser funcional, mas sendo que isto até já foi debatido em vários sitios e sempre admitiram que Android é cópia do IOS, e tu dizes que o IOS é pequeno e sem importância, então isso faz do Android o que? :p

será corrigido na próxima versão. (queriam o quê? hotfix? LOL!)

Já sabia da noticia a 3 dias atrás, mas com o vosso titulo pensei que se tratava de outro acontecimento. Na realidade a apple pensa que 30mil foram os download feitos por este meio, é diferente 😉

Quem os fez sabia que era uma falha que permitia tais compras, logo o titulo era de bom tom ser “Falha na App Store permite 30 mil transações ilegais”.

Eu também, estava à espera de mais desenvolvimentos e agora achei que estava na hora de deixar os pormenores e os últimos factos.

Isto já existe há tanto tempo e só agora é que fazem noticia?

Não me estava a referir à Pplware, mas sim a quem lançou a noticia hj.

Nuno, achei que só hoje fazia sentido lançar a notícia, estava à espera de algo mais profundo, mas visto que não houve e que não se passou nada mais grave, ficamos com esta primeira abordagem e a próxima… que virá nos próximos dias…. depois faço referência 😉

eu nao sabia por exemplo, e nao fico descontente por estar “atrasada”, pois sigo-me um pouco pelo pplware pela sua referência e credibilidade, como pude assistir na FNAC da Santa Catarina.

Obrigado Daniel. De facto não abordamos as notícias ao primeiro impacto se não houver consistência no que está a ser propagado.

Temos de perceber o que está em causa e,como viste “in loco” trabalhamos de forma coesa, entre os vários sectores da equipa, isso traz-nos outro tipo de credibilidade como referes e bem.

Quem nos seguir não ficará defraudado.

isto é alguém que sabe como funciona o api

Concordo contigo , este é daqueles casos que é difícil prever por aonde é que o ladrão entra se pela porta traseira se pela porta lateral se pela da frente enfim esta é infelizmente a realidade a quem só se dedique a este tipo de fraudes , o crime cibernético tem aumentado exponencialmente e esta situação é transversal a todas as plataformas , as correcções é que têm de ser rápidas .

Cumprimentos

Serva

Por amor de Deus…isto existe há muito tempo! No meu iPhone por exemplo eu clico “comprar novo nível, ou skin etc” e fico com isso sem pagar 1 cent

Isto acontece a qualquer producto ou serviço de qualquer companhia, o ser humano é que cira estes productos e ninguém é perfeito.

Se não estou enganado isto vai ser resolvido no iOS6, estão a trabalhar num novo identificador unico para cada dispositivo. E a solução aqui será fazer uma verificação directa aos servidores da apple para verificar que as compras estão mesmo registadas.

A questão do identificador único é irrelevante.

Quando dizes uma verificação directa aos servidores da apple, se alguém conseguir interceptar as comunicações e fazer-se passar pelos servidores da apple, a aplicação nem vai reparar que está a “falar” com um servidor que não é o da apple.

Penso eu que foi o que aconteceu aqui.

O update sue esperavam 🙂

“Update: Commenters noted that Apple does provide a method for developers to validate receipts for in-app purchases. This is likely why the hack described above does not work with some apps and is something all devs implementing IAP should be taking advantage of.

Update 2: TNW spoke with Alexey V. Borodin, the developer of the hack, who claimed apps using Apple’s method of validating receipts mentioned above are not safe. According to Borodin, only developers using their own servers to verify in-app purchases are able to dodge the hack.”

Ou seja , quem não implementou o validate process da Apple e resolveu usar os seus propios servidores é que sofreram.

Abc

Grrr , ok , esqueçam o ultimo paragrafo. Estava a ler 3 coisas ao mesmo tempo e fixei-me mais no 1º update que no segundo.

Abc

A informação do cartao de pagamento associado a appleID passa para o servidor que o tal hacker montou??

Se é assim a situação é gravíssima.

Se instalaste os certificados do hacker de livre e espontânea vontade para fazeres umas comprinhas à pala sim, ele fica com acesso aos teus dados.

Boa tarde,

Existe algo no iphone como o “cronjob”?!

Ideia é, ex: Programa DESPESAS, abrir automaticamente 3vezes ao dia, a Y hor. Mesmo que não estivesse a trabalhar com o equipamento, ao desbloquear ele já teria a app aberta.

Obrigado

O problema (de fundo) não é de agora. Já há vários meses que era possível fazer o mesmo através de uma app para iOS “jailbreaked”. Na altura como agora, a solução passa por validar os comprovativos de compra no servidor da Apple via um serviço nosso (que ao não passar pela API de compras não é interceptado pelo hack). Ou seja, independentemente deste hack, o problema de fundo é que muitas aplicações não têm uma arquitectura segura de compras, tal como a Apple já recomendava na documentação técnica. Aqui vai um exemplo: http://www.phpriot.com/assets/267d-49-600–fd5b