Mais de 1 Milhão de contas Google “atacadas” pelo Gooligan

Investigadores de segurança revelaram que depois de um intenso trabalho foi descoberta uma nova e alarmante campanha de malware. Este novo ataque, que se dá pelo nome de Gooligan, conseguiu abrir brechas de segurança em mais de 1 milhão de contas Google.

O número, contudo, continua a crescer dia após dia, sendo revelados diariamente 13 mil novos dispositivos afectados.

A empresa de segurança da Check Point acaba de anunciar que os seus investigadores de segurança descobriram uma nova variante de malware para Android que atacou mais de um milhão de contas Google. A nova campanha de malware, baptizada como “Gooligan”, faz rooting aos dispositivos Android e rouba endereços de email e credenciais de autenticação. Com esta informação, os atacantes conseguem aceder a dados sensíveis dos utilizadores guardados no Gmail, Google Photos, Google Docs, Google Play, Google Drive e G Suite.

Este roubo de dados de mais de um milhão de contas Google é extremamente alarmante e representa uma nova era do cibercrime. Estamos a observar uma mudança na estratégia dos hackers, que agora têm cada vez mais como alvo preferencial os dispositivos móveis, com o intuito de roubar informações sensíveis que neles estão armazenadas.

Afirma Michael Shaulov, responsável por soluções de segurança móvel da Check Point.

Gooligan - onde está a ser o foco do ataque?

Em números redondos, esta campanha está a afectar 13 mil dispositivos por dia e é a primeira a conseguir atacar mais de um milhão de dispositivos. A par disso, há centenas dos endereços de email que estão associados a contas empresariais em todo o mundo. O que aumenta exponencialmente o contágio.

O Gooligan tem como alvos os dispositivos com Android 4 (Jelly Bean, KitKat) e 5 (Lollipop), que representam perto de 74% de todos os dispositivos Android em utilização. Depois de os atacantes conseguirem obter o controlo sobre o dispositivo, geram receitas através da instalação fraudulenta de apps do Google Play, classificando-as em nome da vítima.

Todos os dias, o Gooligan instala pelo menos 30 mil apps nos dispositivos comprometidos, o que significa mais de dois milhões de apps desde o arranque desta campanha.

A empresa, logo que detectou esta nova ameaça, contactou a equipa de segurança da Google para os informar acerca da campanha. A Google reagiu de imediato, referindo que esta cooperação entre as duas empresas permite uma acção feroz e mais rápida defendendo os utilizadores da família de malware Ghost Push.

A empresa americana refere, pela voz de Adrian Ludwig, diretor de segurança Android da Google, que tomou inúmeras medidas para proteger os nossos utilizadores e melhorar a segurança do ecossistema Android como um todo. Entre outras medidas, a Google contactou todos os utilizadores afectados e revogou as suas credenciais de acesso, removendo ainda as apps associadas à família Ghost Push da sua loja oficial Google Play e adicionando novas protecções à sua tecnologia Verify Apps.

Gooligan foi detectado na app maliciosa SnapPea

A Equipa de Investigação da Check Point dedicada aos dispositivos móveis, encontrou pela primeira vez vestígios do código do Gooligan na app maliciosa SnapPea no ano passado. Em Agosto de 2016, o malware reapareceu com esta nova variante e, desde então, infectou pelo menos 13 mil dispositivos por dia. Acerca de 57% destes dispositivos estão localizados na Ásia e cerca de 9% na Europa. Centenas dos e-mails expostos estão associados a empresas de todo o mundo.

Mas como começa a propagação do malware?

A infecção começa quando o utilizador faz o download e instala uma app infectada com o Gooligan num dispositivo Android vulnerável, ou clica num link malicioso numa mensagem de phishing (que maioritariamente chega por email).

Depois, os criminosos podem ter acesso a tokens que são importantes na acreditação dos utilizadores ao ecossistema Google.

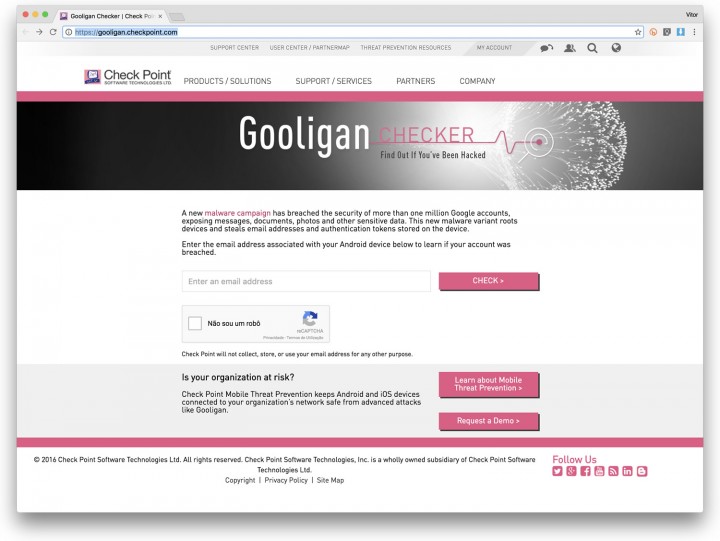

Verifique se está infectado

A Check Point está a disponibilizar uma ferramenta online gratuita que permite aos utilizadores verificar se as suas contas do Google foram ou não afectadas - ver aqui.

"Se a sua conta foi atacada, é aconselhável que reinstale o sistema operativo do seu dispositivo. Este processo complexo chama-se flashing e, por isso, recomendamos que comece por desligar o dispositivo e levá-lo a um técnico certificado para proceder a esta operação”, aconselha Shaulov.

Via: Check Point

Este artigo tem mais de um ano

“YOUR ACCOUNT WAS NOT BREACHED”… ufa!

+1

Thanks for sharing your email, we promise nothing wrong happens to you 😉

“Check Point will not collect, store, or use your email address for any other purpose.”

É no que dá ter milhares de apps inúteis na loja.

Está equivocado as aplicações infectadas estão naqueles sites maravilhosos onde muita gente gosta de fazer download de aplicações que são pagas…!

Outra vulnerabilidade é o rooting que tantos fazem e desejam…!

CheckPoint Rules.

(que maioritariamente chega por email)

É preciso dizer mais?

Service Temporarily Unavailable

The server is temporarily unable to service your request due to maintenance downtime or capacity problems. Please try again later.

Additionally, a 503 Service Temporarily Unavailable error was encountered while trying to use an ErrorDocument to handle the request.

Apache Server at blog.checkpoint.com Port 80

+1

Eu até metia o meu email nesse site, mas como é que eles sabem quais os emails/contas que foram “atacados”?

O google sabe a tua vida toda ou ainda não percebeste? 🙂 eles sabem quais foram as contas compromentidas provavelmente com algum padrao da conta google play a descarregar aplicações que eles sabem estar envolvidas com este ataque.

Desculpem a minha desconfiança mas esta notícia é realmente verdadeira ou é apenas para introduzirmos emails no referido site para depois sermos bombardeados por junk mail ou coisa pior?

Pensei exatamente o mesmo

+1

ups… querem ver que fiz borrada??????

Check Point will not collect, store, or use your email address for any other purpose.

+1

Cheira-me a isco para sacarem uma grande base de dados de mails

A única coisa que funciona no site deles é mesmo a página para inserir o email, que depois aparece 1 popup para instalar a App Deles. Todo o restante site está em baixo / nao acessível.

Fazendo uma pesquisa nao se encontra em noticia em mais nenhum site de tecnologia e normalmente estas informacoes andam em todo os lado.

Então pesquisa de novo e não diga disparate 😉

Claro e os otários vão na história da carochinha

Acho que esta notícia vem com o intuito de poder vender a aplicação ZoneAlarm que tanto fazem referência.

Parece-me seguro. A companhia Check Point é credível:

https://en.wikipedia.org/wiki/Check_Point

Para quem não sabe, a “Check Point Software Technologies Ltd.”, é uma empresa líder mundialmente em soluções de segurança para a Internet.

Até 1999, a Check Point fazia-se representar no mercado internacional pela Sun.

A empresa actua no mercado mundial, incluindo o Português.

Desta forma, é totalmente seguro proceder-se à verificação das contas do Google para saber se estão ou não afectadas por este malware.

Ou seja eles possuem acesso à base de dados com os dados das contas afectadas. Bem podiam enviar um email alertar

Sim. ‘E verdade. Mas uma coisa nao garante a outra.

é… coloquem lá os vossos emails e depois queixem-se…

Se é assim, porque razão não tem a Google um serviço semelhante !!!!

Afinal de contas eles são os primeiros interessados.

“Entre outras medidas, a Google contactou todos os utilizadores afectados…”

Foste contactado?

Ainda estou á espera do contacto da Google… se fôr o caso do meu email, mas nada até agora…!

Hummm….! É mais um caso para dizer não morres do mal morres da cura, quem não mete lá o meu mail sou eu.

Pelo pânico aqui instalado, depressa se pode perceber a importância no valor que um endereço pode ter. Entre tantas outras propostas diferenciadoras que projeto P2T apresenta, a divulgação publica de qualquer endereço será uma forma de afirmação de que o projeto funciona sem qualquer receio da sua utilização por terceiros.

Resumindo:

– O Android 4 e 5, que representam 74% dos equipamentos Android, têm vulnerabilidades exploradas por malware – que só seriam corrigidas com uma actualização do sistema operativo, o que se sabe que não vai acontecer para a maior parte deles.

– Essas vulnerabilidades permitem ao malware do post o acesso root e roubar as credenciais das contas Google.

Como isso não tem soluçã, passa-se então a história para as contas Google e “patati, patatá” que a Google está afazer os possíveis e impossíveis contactando os donos das contas – quando o problema é o mesmo de sempre: as actualizações do sistema operativo Android que corrigiriam as vulnerabilidades não chegam à maior parte dos equipamentos. É a chamada liberdade do Android.

faltou mencionarem a lista de apps infetadas com o Gooligan, nelas incluem essas annoying apps “Batery saver”

http://blog.checkpoint.com/2016/11/30/1-million-google-accounts-breached-gooligan/