Alerta: Há câmaras de vigilância “infectadas” em Portugal

Não é a primeira vez que os sistemas de vídeo-vigilância são usados para ataques distribuídos super poderosos.

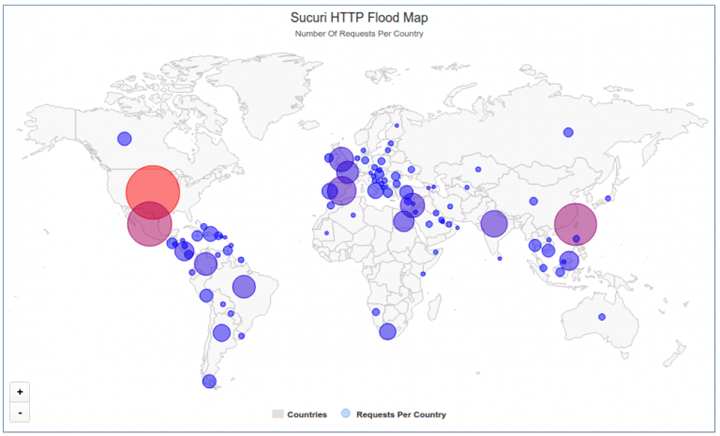

Desta vez, segundo investigadores da Sucuri, há uma botnet a operar à escala mundial, da qual fazem já parte mais de 25 mil equipamento que são usados para ataques de negação de serviço distribuído (DDoS). Portugal está incluído!

A informação foi publicada no próprio site da Sucuri, que revela a existência de uma (grande) botnet constituída essencialmente por câmaras de vigilância e gravadores de vídeo, que fazem parte de circuitos internos de televisão (CCTV).

A botnet foi descoberta devido a um ataque que foi recentemente monitorizado, tendo como alvo um site de jóias. O ataque de negação de serviço foi realizado ao nível da camada 7 do modelo OSI (camada de aplicação), usando simplesmente o protocolo HTTP, tendo sido gerados mais de 35 mil pedidos por segundo (mais do que os servidores conseguiam aguentar).

O site ficou offline, e quando voltou a estar online, detectou-se de imediato um ataque com uma intensidade ainda maior. De acordo com a Sucuri, numa segunda fase houve um pico de 50 mil pedidos HTTP por segundo. O ataque manteve-se durante vários dias.

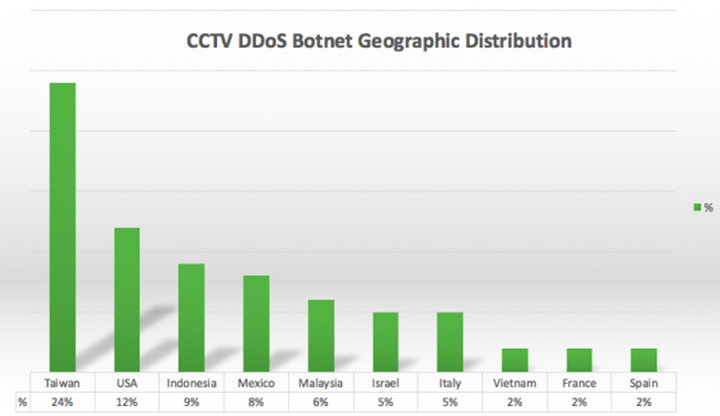

Os investigadores registaram 25 513 IPs únicos que pertencem a câmaras de vigilância distribuídas por todo o mundo. Como podemos ver no gráfico seguinte, 24% dos IPs registados pertencem a dispositivos localizados em Taiwan, 12% nos EUA e até Espanha está presente no gráfico, com 2%.

Portugal não se encontra representado no gráfico anterior, mas há referência no mapa para a existência de equipamentos que pertencem à botnet.

Nota: O Pplware está a tentar saber mais detalhes sobre qual a percentagem de câmaras de vigilância “infectadas” em Portugal.

Como se descobriu que eram câmaras de vigilância?

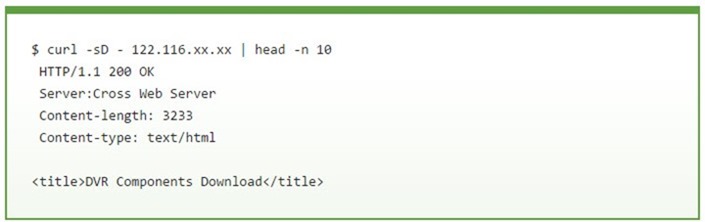

Segundo o relatório da Sucuri, a maioria dos pedidos HTTP realizados aos equipamentos devolviam uma página onde constava a informação “DVD Components Download”.

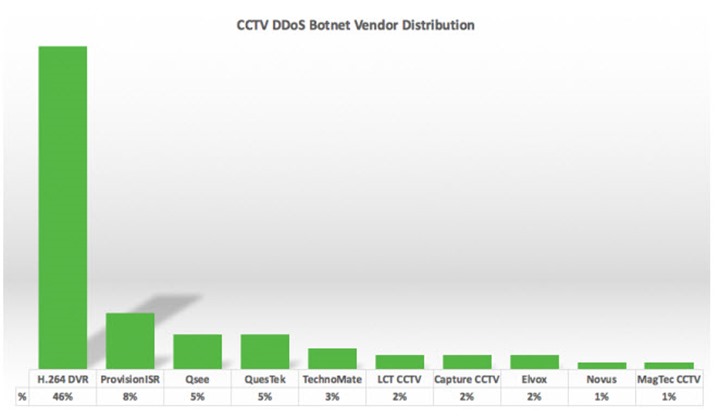

Dos testes HTTP realizados, 46% apresentaram na página com um logo referente a H.264 DVR, 8% com um logo da ProvisionISR e 5% da QSee.

Obviamente que os sistemas de vídeo-vigilância deveriam estar protegidos de acessos do exterior, garantindo a privacidade e a segurança dos locais onde são usados, mas a verdade é que em muitos casos isso não acontece. Os utilizadores compram, instalam e estes estão prontos a funcionar.

A sua instalação acaba por ser feita de forma muito básica, não sendo aplicada a mais simples configuração de segurança: a mudança de password de acesso à interface de gestão.

Se têm sistemas deste tipo não se esqueçam de validar as configurações de segurança e aplicar as medidas necessárias para os protegerem.

Este artigo tem mais de um ano

As câmaras de vigilância não estão infectadas como diz a notícia, mas como têm a password default foram usadas para ataques DDoS, é isso?

Quer dizer, por exemplo, se eu entrar no teu PC por ter uma password fraca e utilizar o teu PC para ataques DDos, ele não está infectado.

infelizmente não sera tao simples como mudar a password de acesso, pois em muitos equipamentos a gestao de utilizadores estao num layer e o acesso como root noutro, ou seja mudam-se palavras passe de todos mas nao do root que nem é visivel ao utlizador, especialmente os equipamentos que estao totalmente expostos ( DMZ ) basta um acesso pela porta 23 ( telnet ) e saber a passe do root para fazer do equipamento o que quisermos, essa palavra passe é comum a muitos equipamentos mesmo de diferentes marcas pois o sistema operativo é o mesmo…

Soluçao: evitar “DMZ” apenas usar os portos de dados especificos e mudar todas as passes

so para complementar… Sao muitos os equipamentos vulneraveis em Portugal

Basta que no software do equipamento ele esteja a ler comandos de um servidor qualquer no mundo e voilá…nao é necessário acesso a absolutamente nada.

Basta enviar os comandos para o servidor, a camera le os comandos do servidor e executa.

Também não percebi as câmaras tinham algum malware…? ou simplesmente estavam acessíveis via Internet e com uma Password fraca quase que a pedir problemas para que já conhece o historial da net…?

O problema está mesmo nos aparelhos, a maioria é dos chinocas, não tem qualidade nenhuma, nem precisam de senha, que só está no interface gráfico das aplicações mas não é preciso para nada pois dá para entrar directamente nos aparelhos sem qualquer senha.

Mesmo sem DMZ e com os portos de comunicação mudados não serve de muito… como diz no artigo só isolando câmaras e gravadores da Internet e eventualmente permitir a comunicação somente através de um computador intermédio com uma solução tipo TeamViewer, Supremo ou outro do género… visto que os computadores são muito mais fáceis de proteger, felizmente, se souberem o que fazem.