FortiGate 61F: Primeiras configurações na appliance da Fortinet

O Pplware tem em testes há já algum tempo a Fortigate 61F, uma super appliance de segurança. A série FortiGate/FortiWiFi 60F (onde se inclui a Fortigate 61F, que dispõe de disco interno) oferece uma solução SD-WAN (Software-Defined Wide Area Network) muito simples de usar, bastante intuitiva, e sem custos de licenciamento.

Hoje ensinamos a fazer algumas configurações simples.

A Fortigate 61F oferece um conjunto de serviços para a gestão de uma LAN e WAN, ao mesmo tempo que disponibiliza também um conjunto vasto de funcionalidades direcionadas para a cibersegurança das redes de dados.

Para este tutorial vamos fazer algo simples. Vamos ligar a FortiGate 61F, através da interface WAN, e dar conectividade a quem se ligar via interfaces de LAN. Para isso vamos ligar o cabo de rede do equipamento do operador à interface WAN e ligar um cliente da rede local à interface LAN 1.

Por omissão o IP atribuído à FortiGate 61F é o 192.168.1.99. Para aceder à interface gráfica deve usar o endereço https://192.168.1.99. No campo username devemos colocar admin e nenhuma password.

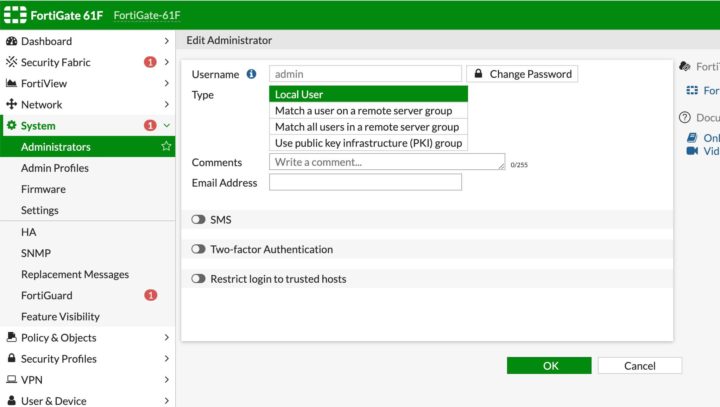

Depois de aceder à interface gráfica, umas das primeiras coisas que deve fazer é mudar a password. Para isso basta ir a System > Administrators > Change Password

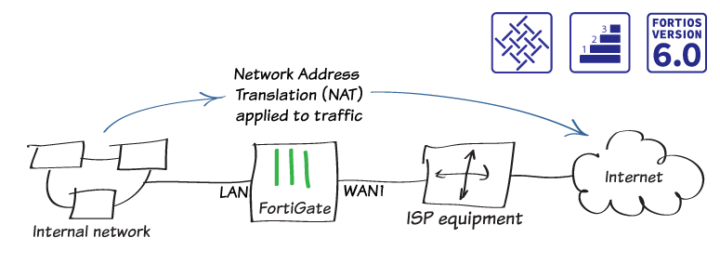

Caso não seja feita nenhuma alteração face à que vem de origem, a FortiGate 61F funcionará em modo NAT. Sabendo que os IPs públicos (IPv4) são um recurso limitado e atualmente escasso, o NAT tem como objectivo poupar o espaço de endereçamento público, recorrendo a IPs privados.

Os endereços públicos são geridos por uma entidade reguladora, são pagos, e permitem identificar univocamente uma máquina (PC, routers,etc) na Internet.

Por outro lado, os endereços privados apenas fazem sentido num domínio local e não são conhecidos (encaminháveis) na Internet, sendo que uma máquina configurada com um IP privado terá de sair para a Internet através de um IP público. A tradução de um endereço privado num endereço público é então definido como NAT e está definido no RFC 1631.

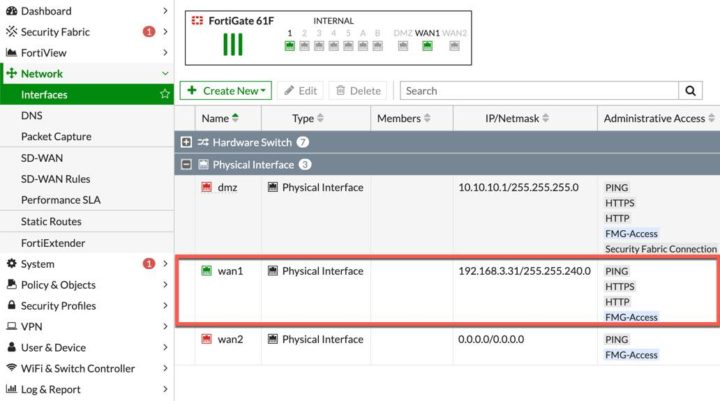

A configuração das interfaces pode ser encontrada em Network > Interfaces. Por exemplo, a interface WAN encontra-se dentro de Physical Interface.

Nota: Na hora de escolher o endereçamento IP, verifique se não há overlaping de endereços.

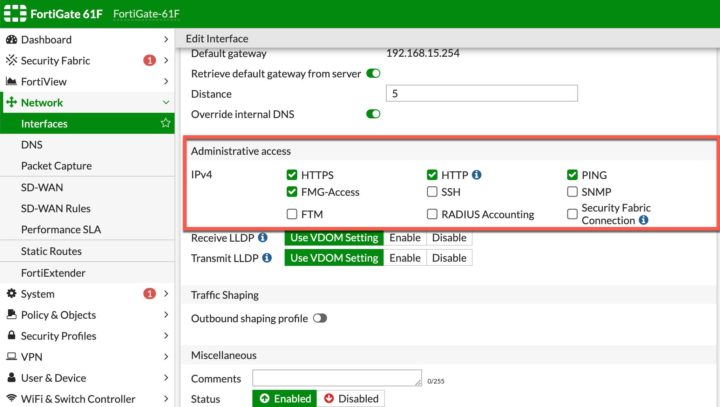

Caso pretenda gerir a Appliance via interface Web através da interface WAN, deverá ativar HTTP/HTTPS em Administrative access. O mesmo se aplica para o SSH e outros protocolos de comunicação.

Pode também definir a largura de banda a utilizar pela interface. Ao nível do IP da interface, pode também configurar para que seja estático ou via PPPoE.

Por agora já ficamos a saber como mudar a password de acesso para o utilizador principal (em outros tutoriais vamos aprender a criar outros utilizadores com diferentes privilégios e também a configurar a interface WAN. De referir que esta appliance vem com o FortiOS.

Este artigo tem mais de um ano

Venha a continuação da configuração.

Poderia abordar, se possível, a ligação de dual WAN?

Obrigado!

Finalmente uma firewall em condições por aqui

Como tudo, tem coisas boas e coisas más.

No geral tem mais coisas boas, diria eu!

Mas por exemplo para activar traffic shaping numa regra de firewall é preciso editar a regra 1º por linha de comandos… Há coisas que não fazem sentido ali!

Não precisas da CLI para fazer TS 😉

Isto é apenas um pormenor nas pequenas “falhas” que considero que existem na FortiGate, foi só a titulo de exemplo, há bem mais.

E sim, a 1º vez numa regra de firewall policy, para aparecer a opção de TS necessitas de o fazer por CLI.

Tenho a certeza, já o fiz centenas de vezes.

Se tiveres dúvidas está aqui o kb da fortinet:

https://community.fortinet.com/t5/FortiGate/Technical-Tip-How-to-apply-traffic-shaper-in-firewall-policy/ta-p/191943?externalID=FD46658#:~:text=1)%20Go%20to%20Policy%26Objects%20%2D%3E,select%20’Edit%20in%20CLI’.&text=3)%20Or%20go%20directly%20from,policy%20when%20to%20enable%20it.&text=4)%20Once%20configured%2C%20traffic%20shaping,visible%20in%20policy%20from%20GUI.

penso que não, apesar de haver funcionalidades em modelos mais baixos que não estão no GUI pode ser uma delas. há muitas outras funcionalidades mais avançadas que também só estão disponíveis em cli, mas é normal em dispositvos enterprise o gui não pode comportar tudo

Estou a trabalhar com modelos High End, 601E e Low/Midrange 101E.

Este problema (e outros pequenos problemas) mantém-se em ambos.

Sem Custos de Licenciamento? Não perde metade das funcionalidades básicas de segurança? para não dizer todas?