Cibersegurança 5ª Geração: Estará a sua empresa entre as 3% mais bem protegidas?

Nos últimos 25 anos, os ataques e as proteções de cibersegurança evoluíram rapidamente. Olhando para trás, identificamos facilmente as diferentes gerações de ataques e os produtos necessários para nos protegermos das mesmas.

Contudo, hoje em dia, as velocidades dos ataques ultrapassaram largamente a velocidade de adoção tecnológica. Os ataques são muito mais avançados e com um impacto como nunca vimos e os sistemas adaptados pela grande maioria das empresas estão, na generalidade, atrasados e são incapazes de as proteger.

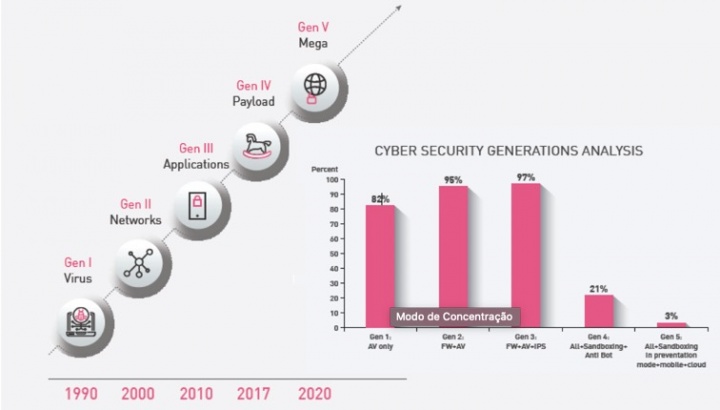

Os ataques informáticos encontram-se hoje na Geração 5 e as empresas, em termos de proteção, entre as Gerações 2 e 3.

A 5ª Geração de ataques emergiu aproximadamente em 2017. A fuga de ferramentas avançadas de exploração de vulnerabilidades originou mega ataques de larga escala e multi-vector, que geraram receitas e disrupção para os cyber-criminosos, originando impactos a larga escala.

Só o WannaCry afetou mais de 300 000 computadores em 150 países e quebras superiores a 300 milhões de dólares para as empresas afetadas.

Métodos de proliferação

Os ataques de Geração 5 movem-se muito rapidamente e em poucas horas infetaram um número muito grande de empresas, através de grandes regiões geográficas.

Podemos afirmar que os vírus de Geração 1 também se moviam rapidamente, embora erroneamente. Os últimos são mais rápidos, mais sofisticados, furtivos e com maior sucesso e, maioritariamente, focados num alvo. Por exemplo, o ataque WannaCry tirou partido de uma ferramenta chamada EternalBlue, desenvolvida pela NSA dos EUA, tendo sida, presumivelmente, disponibilizada acidentalmente. A mesma permitia potenciar, através de várias vulnerabilidades do Microsoft Windows XP, diferentes tipos de ataques como o ransomware ou ataques de disrupção pura.

Os ataques de Geração 3 emergiram no início dos anos 2000, à medida que os atacantes aprenderam a potenciar as vulnerabilidades de todos os componentes de uma infraestrutura IT. A IETF no RFC 2828, define “vulnerability” como “uma falha ou uma fraqueza no desenho do sistema, na sua implementação ou operação que pode ser explorada de forma a violar a política de segurança dos sistemas.”

Nessa altura, as vulnerabilidades eram abundantes e a qualquer momento existiam várias nos sistemas operativos e aplicações. Qualquer elemento de uma infraestrutura IT apresentava vulnerabilidades que um atacante poderia aproveitar para obter acesso a uma rede privada. Estes ataques não eram parados eficazmente pelas Firewall’s, Antivírus, e IDS (Sistema de deteção de Intrusões). Então, os IDS evoluíram para IPS (Sistema de prevenção de Intrusões), não apenas para detetar mas, igualmente, para impedir os ataques direcionadas às vulnerabilidades.

“Sofisticação” é uma palavra frequentemente utilizada para descrever ataques cibernéticos que esta geração mostrou pela primeira vez. Ou seja, os ataques passaram de Vírus e Worm (que se espalharam erroneamente), para ataques que eram direcionados após a análise das redes e softwares por parte dos atacantes, de forma a determinar as fraquezas e as vulnerabilidades.

Conclusão

No fundo, para nos protegermos dos ataques de 5ª Geração, é imprescindível considerarmos todos os vetores de ataques possíveis, como a Cloud e a Mobilidade além do perímetro. Usar as proteções das gerações anteriores (Antivírus, Firewall, IPS, AntiBot e Sandboxing) são soluções específicas para a Mobilidade e Cloud.

97% das empresas encontram-se na Geração 3 e apenas usam Antivírus, Firewall e IPS. Este tipo de proteção não é eficaz contra os novos tipo de ataques (que são mais inteligentes, furtivos e mutáveis) e nem protegem todos os novos vetores de ataques, como os dispositivos móveis e a Cloud.

Com o CheckPoint Security CheckUp, o responsável de segurança da sua empresa obterá um relatório completo e sem custos adicionais com as ameaças identificadas na rede, bem como o apoio de um especialista de segurança para explicar cada ameaça, incidente e respetivo impacto, para além das recomendações de melhoria para uma melhor e maior proteção dos níveis de segurança da sua rede.

Neste relatório desenvolvido pela Check Point Software Technologies, facilmente encontrará:

- O número de malware existente na sua rede;

- Quais as aplicações web de elevado risco em uso;

- Ataques e tentativas de intrusão de bots na rede;

- Perda de dados sensíveis;

- Ameaças em endpoints e dispositivos móveis;

- Recomendações chave para proteger a sua rede.

Veja como a Check Point está a ajudar empresas como a sua a detetar qualquer tipo de ameaça!

Este artigo tem o apoio da Checkpoint e Wavecom na disponibilização da informação ou equipamentos.

Este artigo tem mais de um ano

…e depois há um factor de que quase toda a gente nunca se lembra….o factor humano! Que é transversal a todas #G!!! O empregado que está de mal com a vida, com os colegas, com o chefe, que foi preterido nas promoções/prémios, ou que simplesmente não tem nenhuma ética e que quer é mesmo ganhar um saco de dinheiro e ir gozar a vida. E depois também há os que viram coisas que consideram um atentado às liberdades e garantias básicas de qualquer democracia. Isto para não falar do pessoal que abre todos os links, emails e levam pens que tem mais circulação que a “senhor(a) da esquina”… Dito isto, sem dúvida que é urgente investir neste domínio ao nível de capacidades de HW&SW, mas sem se ser arrogante e esquecer que temos uma quantidade de imensa de pessoas penduradas nos sistemas e que podem ser consideradas um risco em si mesmo para esses sistemas. A tecnologia não consegue eliminar a estupidez/imaginação humana por completo!

Só abre os links se receber links. Se links forem removidos dos emails a não ser que sejam mails com links internos está resolvido essa parte. Se todos os emails pessoais, clouds e portas usb estiverem bloqueados há pouca volta a dar.

Caro Woot, assim é fácil garantir a segurança. Tranca-se tudo e pronto! O melhor mesmo é desligar os PC’s, retirar a fonte de alimentação, etc etc….assim ataques não vão acontecer! 🙂 🙂

Eu sei disso, era uma resposta meia irónica porque é isso que fazem onde trabalho e acho uma estupidez.

As pessoas que façam o que quiserem, por algum motivo existem politicas de hardening, mecanismos de DLP, encriptação, SIEM, IPS e IDS, PAM, IGA, podia ficar aqui o dia todo a inumerar a quantidade de mecanismos de segurança activa e passiva que existem, o utilizador nada interessa na equação desde que o trabalho esteja bem feito anterior, a única desculpa só poderá ser a empresa não pretender investir em segurança, mas aí os departamentos de sistemas de informação podem sacudir a água do capote deles, é o chamado “temos pena, nós avisámos”.

Caro jose, essa atitude de “temos o melhor sistema de defesa” foi responsável por grandes derrotas de grandes exércitos. Em segurança, não sendo um especialista, penso que a melhor postura é: tendo eu já estas medidas todas implementadas qual é o próximo passo do adversário/inimigo? A “arrogância” de se achar de que aqui ninguém entra leva, normalmente, a maus resultados!

P.S: Ao dizer “arrogância” de forma alguma estou a chama-lo de arrogante!

Para quem percebe da área e lida com metade daqueles acrónimos no dia-a-dia sabe do que falo.

Praticamente todos os hacks e exploits conhecidos foram por fracos mecanismos de segurança, soluções desactualizadas ou o típico risco humano, seja como for, tudo dá para controlar, basta ter alguns milhões para investir e ter um pulso firme nas excepçoes.

Boa sorte com o snadboxing uma empresa com SAP ou outro ERP digno de nome

*numa

Não deves saber o que é sandbox, além que em SAP é usado sandbox em DEV.

Na empresa onde trabalho a segurança é tão grande e está tudo tão segregado que demoramos horas a fazer coisas básicas. Haja dinheiro.

Mas continuas a trabalhar certo?

Na empresa onde trabalho ainda se usa unix.

Trabalhas no sector financeiro, quase de certeza.

E usar Unix não é por si um factor de insegurança.

Não trabalho no sector financeiro nem nada do género.

Simplesmente é uma empresa que se quis manter em unix para se proteger um pouco.