Cinco pessoas detidas por espalhar Ransomware na Europa e EUA

Durante a semana passada, as autoridades romenas prenderam três pessoas suspeitas de infetar sistemas informáticos espalhando o ransomware CTB-Locker (Curve-Tor-Bitcoin Locker). Dois outros suspeitos do mesmo grupo criminoso foram presos em Bucareste numa investigação de resgate paralelo ligada aos EUA.

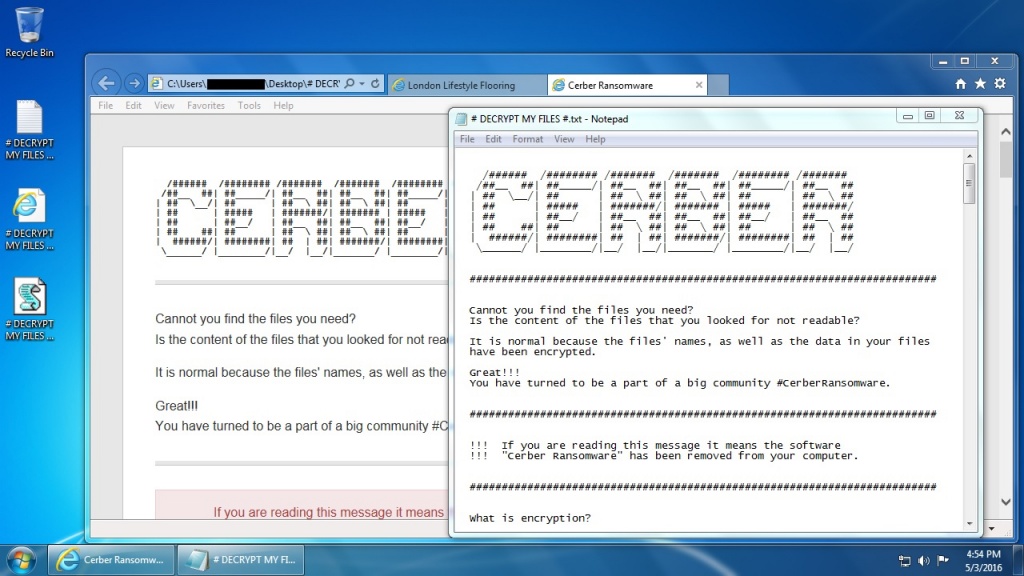

O malware CTB-Locker e Cerber são das principais famílias de ransomware ao nível mundial. Esta ação provavelmente irá ser quantificada e catalogada como a maior operação relacionada com ransomware.

Durante esta operação de aplicação da lei chamada "Bakovia", seis casos foram investigados na Roménia, como resultado de uma investigação conjunta realizada pela Polícia Romena (Serviço para Combate à Cibercriminalidade), o Ministério Público da Roménia e da Holanda, a Polícia Nacional Holandesa (NHTCU), a Agência Nacional de Crime do Reino Unido, o FBI com o apoio do Centro Europeu de Cibercrime (EC3) da Europol e do Grupo Conjunto de Ação de Cibercrime (J-CAT).

Como resultado desta investigação, os agentes apreenderam uma quantidade significativa de discos rígidos, computadores portáteis, dispositivos de armazenamento externo, dispositivos para mineração e vários documentos.

As investigações na Roménia resultaram na acusação do grupo criminoso por uso indevido de dispositivos com a intenção de cometer cibercrimes e chantagem.

No início deste ano, as autoridades romenas obtiveram informações detalhadas, enviadas pela Unidade Holandesa de Crime de Alta Tecnologia e outras autoridades, sobre a atividade de um grupo de cidadãos romenos que estavam envolvidos no envio de mensagens de spam.

Os alvos deste ataque de spam foram empresas bem conhecidas em países como Itália, Holanda e Reino Unido. A intenção das mensagens de spam era muito específica: infetar sistemas informáticos e criptografar os seus dados com o Ransomware CTB-Locker também conhecido como Critroni.

Mas o que continham as mensagens?

Segundo o que já era conhecido, cada e-mail tinha um anexo, muitas vezes sob a forma de uma fatura, que escondia um ficheiro com código malicioso. Uma vez aberto o anexo numa máquina com sistema operativo Windows, o malware criptografava os ficheiros no dispositivo infetado.

Uma vez infetados todos os documentos, fotos, música, vídeos, etc., no dispositivo eram criptografados usando técnicas de cifragem assimétricas, o que torna extremamente difícil decifrar os ficheiros sem a chave de cifragem criada pelos criminosos. Este tipo de ataque "obrigava" a que as vítimas pagassem o resgate, tal era o desespero. Muitas empresas, depois de pagarem, recebiam a chave para decifrar os seus ficheiros.

Foram identificadas 170 vítimas em vários países europeus até à data; todos apresentaram queixas e forneceram provas que ajudarão a perseguir os suspeitos.

Sistemas Windows vulneráveis

O CTB-Locker foi detetado pela primeira vez em 2014 e foi uma das primeiras variantes do ransomware a usar Tor para ocultar a sua infraestrutura de comando e controlo. Destina-se a quase todas as versões do Windows, incluindo XP, Vista, 7 e 8.

Cerber ransomware nos Estados Unidos

Além da disseminação do CTB-Locker, duas pessoas do mesmo grupo criminoso da Roménia também são suspeitas de distribuir o Cerbers Ransomware. São suspeitos de contaminar uma grande quantidade de sistemas informáticos nos Estados Unidos. O Serviço Secreto dos Estados Unidos iniciou subsequentemente uma investigação sobre as infeções Cerbers Ransomware.

Crime-como-um-Serviço

Este caso ilustra o modelo Crime-as-A-Service (CaaS), já que os serviços foram oferecidos a qualquer criminoso online.

A investigação neste caso revelou que os suspeitos não desenvolveram o malware em si, mas adquiriram-nos a programadores específicos antes de lançar várias campanhas de infeção por conta própria, tendo que pagar em troca cerca de 30% do lucro. Este modus operandi é chamado de programa de afiliação e é "Ransomware-as-a-service", representando uma forma de cibercriminalidade usada por criminosos principalmente na Dark Web, onde ferramentas criminosas e serviços como o ransomware são disponibilizados por criminosos para pessoas com poucos conhecimento no que toca a assuntos cibernéticos, contornando a necessidade de habilidades tecnológicas especializadas.

Nunca pague o resgate

Os ataques de Ransomware são relativamente fáceis de prevenir se o utilizador conseguir manter a "higiene digital" apropriada. Isso inclui o backup regular dos dados armazenados no seu computador, mantendo os seus sistemas atualizados e instalando software antivírus robusto. Além disso, nunca abra um anexo recebido de alguém que não conhece ou de qualquer link estranho ou enviado por um amigo nas redes sociais por uma empresa, parceiro de jogos online, etc.

Se se infetar, recomendamos que não pague o resgate solicitado. O mais certo é que mesmo pagando nunca conseguirá receber os seus ficheiros de volta e apenas estará a financiar atividades criminosas. Faça sim queixa às autoridades policiais nacionais e dê o máximo de detalhe, não esconda eventuais causas de contágio. Isso irá permitir a devida investigação e aplicação da lei, punindo os grupos criminosos por trás destes crimes.

Este artigo tem mais de um ano

“Faça sim queixa às autoridades policiais nacionais” lololol

As nossas autoridades faziam o jogo de “ahh e tal não é conosco, telefone para 20 números e algum há-de resolver o assunto ou vai fartar-se tanto que desiste…” e no final tinha que ser algum estrangeiro a dar o alarme e arranjar solução.

Infelizmente é a realidade.

Façam o uso do Windows como Sistema Operativo virtual, mas tendo como Sistema Operativo principal uma distro linux da sua escolha.

Por outra, tudo tem haver com a segurança que temos em nossos sistema.

Se fores usar dados significativos no Windows e fores exposto não te adianta nada ter por traz o Linux, até porque existe muito software exclusivo de windows ainda… O cenário ideal era usar Linux sim…

Não consigo abrir o meu Facebook em lado nenhum foi roubado tidos tem o meu Facebook menos eu e andam á plicaram coisas muito esquisita e fotos pessoais ajuda

Maria, na entrada para o facebook, no Computador (PC), não sei como é no telemóvel, tens a opção ”Esqueceste-te da tua conta?” em que vais clicar e pondo o teu email ou número de telemovel fornecido na criação da conta do facebook vais repor a password que quiseres ‘dominando’ de novo a tua conta. Cptos.

Agora se o mail dessa conta foi alterado ou no caso de nao ter a conta de mail para recuperar a password e o número de telefone ou outra conta de mais ja fou

“A intenção das mensagens de spam era muito específica: infetar sistemas informáticos e criptografar os seus dados com o Ransomware CTB-Locker também conhecido como Critroni.”

Muitos dos ataques de ransomware têm sido resultado de ataques de brute-force ou vulnerabilidades do protocolo RDP. Muitos ataques de brute-force acontecem sem ninguem (ex.: PMEs) darem conta pelo que é importante as organizações implementarem políticas de gestão de password reforçada (ex.: passwords robustas, passphrases, forçar alteração das passwords, entre outras medidas) e/ou implementarem uma solução de autenticação de 2 factores (2FA).

Nenhuma empresa deveria ter portas RDP (mesmo que não esteja no porto standard) ou qualquer outro serviço de acesso remoto sem estar sobre um acesso VPN e mesmo este deverá ter idealmente a segurança reforçada com 2FA (algo que eu sei [username/password] e algo que eu tenho [o dispositivo que gera ou aprova a ligação]). Google “soluções 2fa”.