Ransomware também já chegou aos servidores Linux

Os problemas de segurança estão a tornar-se cada vez maiores e a atingir cada vez mais utilizadores. O ransomware é já, infelizmente, conhecido de todos, com as consequências que bem se lhe conhece.

Mas o ransomware tem estado a evoluir e adaptar-se a novas realidades, atingindo agora servidores Linux, onde os sites da Internet estão alojados. Esta é a mais recente face deste problema.

Por norma o ransomware afectava os utilizadores do Windows, ficando limitado a máquinas pessoais, que depois de verem os seus ficheiros cifrados teriam de desembolsar um valor para poderem ter acesso aos seus ficheiros.

Mas a empresa de antivirus Doctor Web emitiu agora uma nota onde alerta os administradores de sistemas para uma nova vertente de ransomware. Depois de atacar os computadores com Windows passou agora para os servidores web Linux.

O ponto de entrada que foi identificado para este ataque é uma vulnerabilidade existente no CMS Magento, que permite que os atacantes coloquem o seu software a correr.

O Linux.Encoder.1, nome dado pela Dr Web a este ransomware, procura servidores onde sabe estar a correr o software Apache ou o Nginx. Tem também uma apetência especial por servidores onde o MySQL está presente.

Uma vez dentro do servidor o Linux.Encoder.1 inicia o seu processo de cifra, procurando as pastas do Apache, Nginx ou SQL, as homes dos utilizadores, mas não tocando nas pastas ou ficheiros de sistema ou de acesso a ele (.ssh).

First, Linux.Encoder.1 encrypts all files in home directories and directories related to website administration. Then the Trojan recursively traverses the whole file system starting with the directory from which it is launched; next time, starting with a root directory (“/”). At that, the Trojan encrypts only files with specified extensions and only if a directory name starts with one of the strings indicated by cybercriminals.

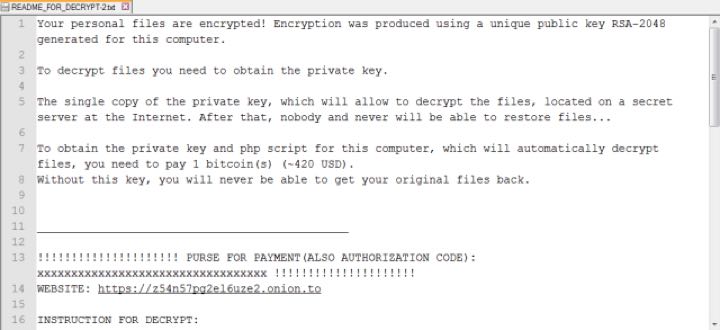

Compromised files are appended by the malware with the .encrypted extension. Into every directory that contains encrypted files, the Trojan plants a file with a ransom demand -- to have their files decrypted, the victim must pay a ransom in the Bitcoin electronic currency.

Todos os ficheiros cifrados passam a ter a extensão .encrypted e em cada pasta por onde passa deixa também um ficheiro onde é explicado ao utilizador o processo de recuperação dos ficheiros.

O que os atacantes exigem ao administrador dessas máquinas é que seja pago um resgate, como é normal, no valor de uma bitcoin, cerca de 390 euros (420 dólares).

Apenas após esse pagamento é que é iniciado o processo de recuperação dos ficheiros. Este é feito de forma automática, pelo próprio software de ransomware, feito de forma inversa à que usou para realizar a cifra, e eliminando de todas as pastas o ficheiro que contém o pedido de resgate.

Para conseguir ser executado, o Linux.Encoder.1 necessita de permissões de administração, e muito provavelmente de um administrador para se iniciar.

As recomendações para estes casos não são diferentes das que são apresentadas em casos similares, mas nos computadores pessoais. Devem ser realizadas cópias de segurança periódicas e preferencialmente deslocalizadas fisicamente.

Caso sejam vítimas do Linux.Encoder.1 não devem tentar resolver o problema sozinhos, e devem procurar ajuda especializada. Na maioria dos casos uma reposição de uma cópia de segurança é o primeiro passo, mas devem ser tratados de seguida dos pontos de falha para evitar que sejam novamente explorados.

Estas novas variantes do ransomware mostram que os atacantes estão a tornar-se mais criativos e a procurar novos pontos de falha para poderem explorar.

Depois dos computadores pessoais é a vez dos servidores Linux serem as vítimas, com a triste garantia de que este movimento não ficará por aqui, esperando-se para breve novas formas de ataques.

Este artigo tem mais de um ano

Hummm…

“O ponto de entrada que foi identificado para este ataque é uma vulnerabilidade existente no CMS Magento, que permite que os atacantes coloquem o seu software a correr.”

“Para conseguir ser executado, o Linux.Encoder.1 necessita de permissões de administração, e muito provavelmente de um administrador para se iniciar.”

Acho que tem que ser o servidor especifico… isto é, tem que ter um admin que “instala/autoriza” o malware e o CMS Magneto e …

Como se costuma dizer … “Patch your S.(erver)” e ter backups em dia…

Pois, ora aí está. Até aqui tudo bem. Qualquer sistema é falível para cabecinhas pouco pensadoras.

O problema é que se o alvo da vulnerabilidade fosse Windows, logo logo os evangelistas do Linux apareciam aí a afirmar que Linux é 100% seguro e que o Windows é pior que um queijo suíço. O Linux continua a ser o único SO onde o servidor gráfico Xorg corre como root numa sessão normal, um problema quase com 30 anos… mas como diz o outro… that’s none of my business.

A primeira versão de Linux data de 1991 portanto esse problema não pode ter 30 anos! E para além disso, o Xorg tem que aceder aos files do user e portanto não me parece que o Xorg possa ser uma porta de entrada!

Nunca se disse que o linux é 100% seguro.

Sem root nada feito colega.

?

Não estou a dizer que um PC com linux não tem qualquer tipo de falha de segurança. basta olhar para o bugtraq por exemplo. http://seclists.org/bugtraq/2015/Nov/53 só são 4 vulnerabilidades entre tantas outras e no link acima é do debian security advisor. Porém este “vírus” acho que não dos melhores, porque é necessário um software especifico e que o Administrador do pc confirme que quer instalar.

A grande vantagem/desvantagem do linux é que é um sistema aberto, grande parte das vezes o pessoal que descobre vulnerabilidades fornece o pach necessário para corrigir. Se for um sistema proprietário (Windows por exemplo) ficas à espera.

É bem feito.

Aliás, muito bem feito.

Empresas que não ligam à segurança informática, merecem ser assaltadas. E não devia ser só por 1 bitcoin.

Isso só acontece aos medíocres.

Devias eras tu ter azar és pouco esperto deves ser mesmo um noob da informática. Se fosses informático como eu não dirias isso já vi pessoas chorar com esta porcaria. Só conseguir salvar 1 disco até hoje. Tenho mais 2 por salvar que nem a nova ferramenta da kaspersky salvou.

É pena que estes ransomwares não sejam usados contra as pessoas certas. Ainda há pouco tempo, a empresa onde trabalho sofreu este ataque, CryptoLocker. Valeram os backups! Haviam de usar estes ransomwares mas era contra corruptos (políticos) e gente visivelmente abastada e os lucros deviam ser usados para bens essenciais, mas enfim, o mundo é assim!

ser politico não significa ser corrupto, felizmente. infelizmente, muitos são.

é o mesmo que dizer quer ter o nome “José Carlos Ferreira” significa se asno. lá por tu seres, não quer dizer que os outros o sejam.

e sim, vamos mandar virus às pessoas q têm dinheiro para lhes tirar o dinheiro todo e ficarem pobres.

és burro ou fazes-te? és o tipico tuga, que em vez de desejar o melhor para todos, deseja o pior para toda a gente, para se sentir melhor na sua mediocridade.

Pois é… é um mal que toca a todos.

o endereço onion não funciona

“Para conseguir ser executado, o Linux.Encoder.1 necessita de permissões de administração, e muito provavelmente de um administrador para se iniciar.”

O maior e o melhor antivirus/spyware/ransomware etc etc etc ! Seja mac window linux ou o que for. É o utilizador!

Nem mais!

…ou a maior vulnerabilidade! Depende da competencia do usuário. E pelo que parece há mais de quem nao perceba do assunto do que ao contrário, infelizmente.

Em certa parte… Mas acho que quem desenvolve grande parte dos sistemas também tem que ser “chamado à responsabilidade” e em vez de se assumir que o utilizador sabe o que está a fazer deve se assumir que o utilizador nem uma calculadora simples sabe usar e meter “proteções” para tentar evitar ao máximo os erros do utilizador.

Mas como se diz… RTFM (Read The Fine Manual)

Se fosse no Windows já diziam que o problema era ser inseguro e cheio de vulnerabilidades. Como é Linux, a culpa é sempre deitada no utilizador e assobia-se para o lado.

E sabe porque? Porque o Windows é o sistema operativo que de longe é a que tem mais vulnerabilidades e como tem o condigo fonte fechado isso nao aumenta a confianca no produto da Microsoft, cujo objetivo é fazer lucro e nao a seguranca do usuário. Já nem vou falar do Windows 10, que foi criado para controlar e espiar os utilizadores ao maior pormenor e bombardear com adware e anuncios no sistema.

Até agora todas as situações que apanhei foram através do acesso FTP, ou seja apanham a password do FTP guardada no Magento e depois encriptam tudo dentro da pasta do vhost.

Publicidade ao Doctor Web. So um SysAdmin *NIX muito distraido executaria qualquer coisa que nao conhece.

Nao queira saber a quantidade de “distraídos” que existe por aí 😉

Até mete medo!

Não queira saber a quantidade de gente que se intitula de sysadmin por aí 🙂

Até mete medo!

Ter a casa mais segura do mundo de nada serve se deixarem a porta aberta para entrarem e roubarem o que quiserem…Nada bate o OSX em seguranca

Não vás por aí… A sério… “Muda de vida”

Piadas a esta hora, por favor não.

Pedro

Porque ela devia mudar de vida ?

https://pplware.sapo.pt/apple/malware-nos-macs-em-2015-e-mais-que-nos-ultimos-cinco-anos/

ISSO! HAHAHAHAHHAHAHHAHAHAHHA!

Nada mesmo!!!

Fia-te na virgem e não corras….

Será mesmo? vê então um openBSD que o moto deles é “Only two remote holes in the default install, in a heck of a long time!”

Todo o sistema tem “buracos” por vezes tens é que olhar bem de perto para os veres.

a parte que a maioria das pessoas não entende é como as maquinas são infectadas em primeiro lugar, são maquinas negligenciadas porque os admins são estupidos… que é grande parte do tecido empresarial tuga infelizmente… Ainda bem que ha excepções…

Exatamente! Mas nao é só o tuga. Estupidez nao tem nacionalidade definida. Há muitos admins pelo mundo fora que nao tem a nocao da responsabilidade que tem.

É religioso!

A santinha com mais seguidores a nível mundial é mesmo a Santa Ignorância!

Já o sakura falou nisso…: https://pplware.sapo.pt/informacao/novo-ransomware-ameaca-expor-ficheiros-de-quem-nao-pagar/#comment-1501905

E fiquei à nora com o comentário.

Isto deve ser para servidores da pre-historia. Ransomware em servidores linux nem devia ser considerado sequer, pq qualquer sysadmin de jeito basta usar uma snapshot anterior e tem os ficheiros de volta (sim, um sysadmin de jeito usa zfs ou btrfs nos servidores).

openSUSE com Zypper Snapper impecável nesse aspeto.

*Yast

Esse problema tem solução pra linux? será que algum atualização no sistema pode evitar a instalação desse malware? sei la alguma nova medida de segurança pode ser adotada para contornar isso?

Esse randomware so afeta os servidores ou também afetara os desktops linux?

Afeta a todos que carregam em tudo e que dao permissao a programas sem pensar nas consequencias. Mantenha o sistema atualizado e nao abra Links em e-mails. Assim nao terá problemas.

O problema não está no Linux, mas sim no CMS Manjaro.

Como sempre o Usuário ou admin é a maior vulnerabilidade. Quem mantiver o seu sistema sempre atual e nao abre emails desconhecidos com Links manhosos, dificilmente será vitima dessa malware.

normalmente isto só acontece aos “usuários”. Os utilizadores são, normalmente, mais inteligentes que os “usuários”.

Já existe ferramenta de desincriptação, pela BitDefender:

http://labs.bitdefender.com/2015/11/linux-ransomware-debut-fails-on-predictable-encryption-key/

Alguém me pode dar uma breve explicação do que é ransomware.

Poder ler sobre o assunto aqui neste url https://pt.wikipedia.org/wiki/Ransomware e em https://pplware.sapo.pt/microsoft/windows/segurana-informtica-sabe-o-que-ransomware/

O LINUX apareceu em 1991 mas é uma sequência do UNIX QUE surgiu em 1971.

No “modus operandi”, porque a nível de sistema é diferente…

Tipo um modelo de carro pode ter vários tipos de motor o que vai influenciar a performance, economia, etc. Embora para quem esteja de fora não vê a diferença porque é o mesmo modelo.

Os sistemas BSD’s também “derivaram” do unix e são diferentes do linux e/ou unix. Até o sistema da apple também tem a mesma filosofia no entanto é diferente.

o que é que isto tem q ver com linux? trata-se de uma vulnerabilidade do Magento.

“”Já o–? sakura falou nisso…:”””

pls a Sakura <–http://www.microsoft.com/en-us/openness/ sakura falou nisso.

o linux é seguro mas tem que ter todos os updates e uma politica de segurança corecta.