Alerta: WPA2 foi quebrado: Redes wireless em risco

Protocolo de segurança wireless WPA2 é considerado o mais seguro actualmente.

Com as ofertas de pacotes triple-play (Tv + Internet + Telefone), as redes wireless passaram a fazer parte da “mobília” das nossas casas. Sendo esta uma tecnologia que funciona através de ondas rádio,é importante que se configure a melhor segurança para que os “intrusos” não entrem na nossa rede.

Depois do protocolo de segurança WEP ter sido quebrado, há uns anos, agora um conjunto de investigadores mostrou que quebrar o WPA2 (protocolo mais seguro para redes domésticos) é simples.

Um conjunto de 3 investigadores da Grécia e Reino Unido anunciaram recentemente que o Protocolo de segurança WPA2 - Wi-Fi Protected Access 2 é vulnerável. Segundo os investigadores, este protocolo que é considerado o mais seguro actualmente para redes domésticas, tem várias falhem que comprometem qualquer rede wireless configurada com este protocolo de segurança…e mais, a violação da rede pode ser feita de uma forma muito simples. Tal como o seu antecessor, o WPA, o WPA2 oferece mecanismos de autenticação e criptografia, garantindo a confidencialidade, autenticidade e integridade dos dados numa rede wireless.

Para colmatar tal problema que é grave, os investigadores aconselham que a comunidade de investigadores comece desde já a pensar num sucessor do WPA2 (de referir que além do WPA Personal, que usa uma chave pré-partilhada (PSK), ainda existe a versão Enterprise que pode fazer uso de serviços externos de autenticação (ex. Radius ou Tacacs) mas que não é suportado pela maioria dos routers wireless domésticos.

Mas como é possível atacar uma rede configurada com WPA2+PSK?

De acordo com o que foi apresentado, os investigadores dizem que um “simples” ataque de força bruta, para descobrir a chave do WPA2 pode levar ao sucesso do ataque. No entanto, é importante referir que a complexidade do ataque aumenta com a dimensão da chave (PSK) escolhida.

No entanto, a grande vulnerabilidade do WPA2 está na fase de autenticação isto porque o uso do protocolo de segurança WPA2 obriga a que haja re-autenticações periódicas, para que a chave partilhada seja alterada. No entanto, os investigadores dizem que durante esse processo, os equipamentos acabam por ficar com portas abertas (temporariamente).

Como se proteger?

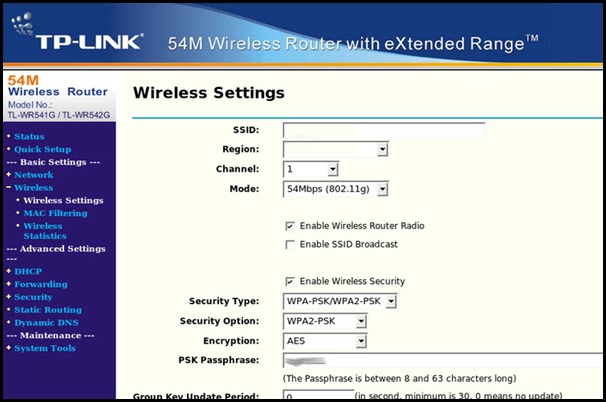

Tal como referido, uma chave de maior dimensão dificulta o ataque. Nesse sentido, os leitores com rede wireless devem mudar para o protocolo de segurança WPA2 que é o mais forte actualmente (apesar de agora se saber que é vulnerável), mas usem uma chave complexa e de grande dimensão. De referir que, o WPA2 suporta criptografia até 256 bits o que permite criar chaves até 63 caracteres.

Sabe quanto tempo é necessário para quebrarem a vossa password wireless? Veja aqui

Via phys

Este artigo tem mais de um ano

Já há muito que wpa2 é crackavel por força bruta, é uma questão de tempo e com GPUs recentes cada vez é mais rápido.

Exactamente, nada de novo aqui.

Brute-force não é a novidade aqui, e com brute-force precisas de resposta do router, portanto GPU’s não ajudam em nada, e a maioria tem um delay de resposta consideravel, é impensavel fazer brute-force a pass’s WPA2.

A novidade é que poderá haver uma falha que deixa as portas temporariamente abertas, o que pode possibilitar uma entrada instantanea no router e acesso à rede. Agora é aguardar até que saia o exploit para esta falha, e testar nos vizinhos 😛

nada de novo por aqui tambem…

Se já sabiam desta vulnerabilidade, podiam ter escrito o artigo científico 🙂 Hoje era famosos por esta descoberta 🙂

É que a noticia saiu nos sites internacionais há relativamente pouco tempo

Isso já se sabia, para quem usa linux as chaves wep são facilimas, e as wpa e wpa2 tambem vão, até porque maior parte das pessoas metem nomes e alguns numeros pela frentou ou por traz do nome. É só ter um bom dicionario capaz de a forçar, mas leva tempo.

O mais engraçado é que maior parte do pessoal deixa os rouhter com os dados de login por defeito.

Sei disso há mais de 2 anos, e penso que haja quem sabe ha mais tempo.

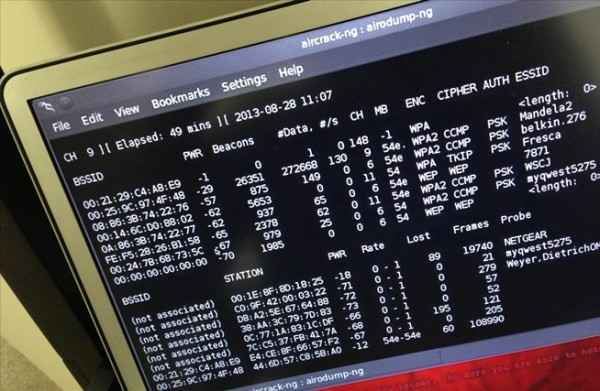

Pedro Pinto, desculpa, mas brute force em WPA2 antigo… um aircrack-ng faz isso há muito tempo por brute force.

O artigo aqui não explica bem qual é a vulnerabilidade. Por isso aconselho a ler melhor o artigo cientifico e explicar bem quais são as vulnerabilidades pois aqui não se percebe.

Parece-me que tem a ver com as “portas abertas”, mas que portas? HTTP? SSH? ou algo no handshake do protocolo de autenticação?

Abc

Não precisas nada de resposta do router.

Basta capturar uns pacotes, e depois ir tentando a ver qual a key que faz sentido…

+1

Como assim? Capturas pacotes sem te ligares ao router? E tens as passwords a aparecerem em texto corrido, nao encriptado? Não estamos a falar de POP3.

Olá Nelson pode me explicar melhor como faço para obter algumas chaves e ir tentando as que fazem mais sentido. podes enviar resposta para o meu email edsonbr13131313@hotmail.com? umm abraço.

Como se chama o aplicativo que ajudo o nosso windows 8 a abrir as redes oculta

Boas Nelson,será que me pode ajudar com o pass de Zon-B510.Obrigado

Se apanhares o handshake, depois já não precisas de nenhuma resposta do router.

Tantos foruns que o ppl partilha os handshakes de forma a ver se alguém consegue crackar…

Mas como o Nelson disse, parece que a password está lá em texto corrido. O que consegues capturar é a key encriptada e voltamos ao mesmo, é necessário bruteforce até se chegar aquela key.

Bruteforce é sempre relativo, por cada caracter adicional na password, o tempo que demora aumenta exponencialmente e depois depende de cada caracter em si. Se o bruteforce é feito, por exemplo, A->Z->0->9->Sym, uma password que comece por !$8ZX vai demorar muito mais do que uma que comece por ZX8!$. Ou seja, quando a password estiver crackada, a electricidade que se pagou dava para pagar um serviço de internet.

Isto se o objectivo de entrar na rede for simplesmente para ter internet. Se for para, por exemplo, roubar informação, é claro que não se está a olhar a custos.

É verdade. Eu próprio ja quebrei a minha rede wpa2! Meti uma password fácil (para ser rápido), e depois foi so fazer de-auth e auth a um cliente ligado à rede e sacar o ficheiro para decriptar. O problema de de decriptar é somente tempo computacional.

Portanto, brute-force contra o handshake? Estou correto? Foi assim que fiz para a minha rede.

Exacto, aos anos! 🙂

Com recurso ao GPU com CUDA ainda mais rapido se torna.

NO entanto muito dificil descobrirem se nao usarem palavras e numeros e letras misturados.

usamos unicode –‘

Nada de novo… já se sabe desde Março de 2010 ( http://www.aircrack-ng.org/doku.php?id=cracking_wpa )… e a sugestão a mesma, metam uma chave de 63 caracteres com simbulos especiais e tal… se não aparecer num dicionário, nem for nada “legível” não vão conseguir descobrir tão depressa.

O Steven Gibson já leu o dito documento (pelo qual teve de se pagar uns 30 €) podem ver aqui a explicação do que vem realmente no dito estudo: http://youtu.be/Ai_P5obtjtY?t=33m14s (começa nos 33m 14s), aquilo na pratica não passa de uma compilação de documentos já conhecidos, uns cálculos malucos (que aparentemente nem fazem sentido)… resumindo, tenham um nome de rede único e uma senha com letras, números, e caracteres especiais… que não apareça em nenhum dicionário e com pelo menos 20 caracteres (para 128 bits de segurança) ou pelo menos 40 caracteres (para 256 bits de segurança)… algo do género: 4%tdVb:-.s2#sw!id9fo. E estão seguros. Não há nenhuma vulnerabilidade nova, ao contrário do que andam para aí a dizer nas notícias… toda a gente publicita, mas ninguém leu o dito estudo :p

Falar ate papagaio fala…. . .. . agora quero ver eles quebrarem. Anunciar isso, anunciar aquilo. Estão parecendo pedantes, quem conhece de criptografia sabe o que estou falando. ai, ai… .. .. cada coisa que a gente ler na net.

Quanta capacidade de processamento + tempo despendido será necessário para por força bruta quebrar uma chave de 256 bits aleatória e usando todos caracteres? Humm….. Dificil.

Sem contar com as chaves mais óbvias, é de referir que a maioria dos fabricantes e utilizadores escolhe chaves partilhadas com um máximo de oito caracteres, sendo estes alfanuméricos. Deste modo o facilitismo dos equipamentos actuais de, com tempo, acertarem na chave certa. É necessária já a consciencialização para a substituição destes métodos abertos de autenticação. Em minha opinião, e para sistemas domésticos, obrigar a uma confirmação local e dentro da rede para a adição dos postos é mandatória a par de outros métodos a adoptar.

Mas aí estás a considerar os 256 bits 🙂 Normalmente o pessoal usa chaves pequenas.

Pois, mas isso é erro humano…

Nem todos os que usam wireless sabem que uma chave maior é mais segura.

Desculpa, mas o tamanho da password, não tem nada a ver com os “bit’s” da key.

Aliás, password, e key (ou chave) não têm nada a ver.

A password (em texto) passa por uma função hash (MD5, SHA1, SHA3, etc…) para se obter uma chave de comprimento fixo.

Contudo, é mais eficiente, em casos de passwords curtas, em vez de estar a fazer brute force das keys (2^256 ~= 115792089237316195423570985008687907853269984665640564039457584007913129639936), é mais fácil ir pelas passwords, que pode ser uma lista de passwords comuns (mau), ou por passwords curtas, por exemplo, uma password só com um alfabeto de 94 caracteres (WPA-PSK, segundo espec. IEEE), entre 6 e 16 letras (o que normalmente as pessoas usam, dum máximo de 63 cars. Dá só 94^6+94^7+…+94^16 = 37556971331618802349227403979456 possibilidades…

Para, “mesmo para 256 bits”, compensar mais ir pela key em vez da password, devemos utilizar um pass com pelo menos…

https://www.wolframalpha.com/input/?i=solve+94%5Ex+%3D+2%5E256%2C+x+is+real

40 caracteres.

Parabéns pela resposta. Muito instrutiva. Thks

+1

Mesmo que saibas a pass encriptada, fazes sempre bruteforce pela password e em cada possibilidade transformas numa chave com o mesmo algoritmo de hashing utilizado pelo protocolo e comparas as keys.

Podes ver aqui quanto tempo uma dada password demorará a ser descoberta por força bruta usando um desktop normal: https://howsecureismypassword.net/

Usando uma pass de 63 caracteres totalmente aleatória, 7Gnv#%W}NmW44AKPmT,’nB-xQv-hNH_*mSJ_.^4aXXYgbtC4+,6`8″8{g8x;Ja7

, demorará certa de 605 x 10^105 anos

Obrigado, coloquei no final do artigo

Exato

Bem, a minha são 44 biliões de anos.

A minha chave com 20 caracteres entre letras números e caracteres, experimentei uma chave similar e deu “A quadrillion years”.

4 million years

Aqui: “405 duovigintillion years” – não está mal.

37 anos… ._. Acho que preciso de mudar isto lol

50 thousand years. acho que posso descansar um pouco

howsecureWASmypassword lol

Isso, coloquem lá, aumentem a qualidade e a capacidade do dicionário em quebrar password por brute force, kkkkkkkk

Viva,

Bom artigo.

Cumprimentos.

Boas,

Concordo.

Abraço.

Mas o que fala no artigo não é por brute force 🙂

6 duodecillion years –> not bad

Honestamente o título “WPA2 quebrado: redes wireless em risco” está completamente desalinhado com o artigo, que se refere aliás à utilização de chaves pouco seguras ou pequenas.

Qualquer mecanismo de segurança por chave simétrica é “facilmente” quebrado se as chaves utilizadas forem demasiado simples ou demasiado pequenas. Na minha franca opinião, este título está completamente errado e não se refere à realidade do artigo ou sequer à realidade tecnológica subjacente.

O mais importante do artigo está num pequeno parágrafo e que deveria ter sido aprofundado:

Porque é que a vulnerabilidade do WPA2 está na autenticação?

O WPA2 não é o único que obriga a re-autenticações períodicas. Porque razão este está identificado como vulnerável neste ponto?

Que portas ficam abertas? Durante quanto tempo?

Que vulnerabilidades reais é que existem durante o período de alteração da chave partilhada?

Porque é que ter uma chave maior dificulta o ataque durante a re-autenticação?

Boas João,

Eu penso que o titulo está ajustado, até porque se existe uma vulnerabilidade no WPA2 e essa falha ja foi explorada…então está quebrado o protocolo e claro..põe em causa as redes wireless doméstica na sua grande maioria.

De facto, o que foi agora descoberto e que é de todo importante é o facto de ficarem portas abertas durante um curto período de tempo. Relativamente as questões técnicas que colocas, terei de ler o artigo científico que se encontra aqui – http://www.inderscience.com/info/inarticle.php?artid=59797

Sim foi quebrado… Um bocado atrasada, esta notícia mas, mais vale tarde que nunca… Lol ou simplesmente mais uma notícia sensionalista

Boas Pedro,

Lê lá bem a noticia e percebe o que mudou desde a última vez que foi anunciado que o WPA2 tinha sido crackado.

Estas a gozar, nao?

Mas como é possível atacar uma rede configurada com WPA2+PSK?

De acordo com o que foi apresentado, os investigadores dizem que um “simples” ataque de força bruta, para descobrir a chave do WPA2 pode levar ao sucesso do ataque.

Jura?

Como proteger? Password segura…

Novidade? Ou a notícia e diferente ou e ridículo o que esta aqui!!!

Pedro lê la bem a noticia e depois responde com pés e cabeça.

Diz-me la o que tu sabes que eu não sei…pode estar a faltar-me alguma coisa.

Ataque de brute force ao wpa2 já e possível a n tempo.

Adora vou tentar resumir o que li.

1. Como e feito? Brute force.

2. Mas a grande vulnerabilidade do WPA2 está na fase de autenticação

2. Como proteger? Password segura(ou seja proteger o brute force).

PS. Gostaria de deixar de receber mais emails deste post, pois já fiz unsubscribe do post e do site.

Muito obrigado

Volto a dizer-te Pedro…lê bem o artigo…eu sei bem que os ataques de brute force para WPA2 funcionam e não é uma descoberta de agora. Mas se leres bem o artigo vais perceber que alem disso eles descobriram que no processo de re-autenticação há portas que ficam temporariamente abertas no router. Aguardo que me chegue o artigo cientifico na totalidade.

Como se proteger… Rede oculta?

desligar o uairleçe e ligar o cabo de rede

Meto-te um “bug” na rede, e nunca mais dás conta… ou vais dizer que vais verificar a rede todos os dias? 😛

metes é o cu aki na piça!

Rede oculta?!lol,com meia duzia de comandos a rede torna-se visivel.:)

Não é preciso tornar a rede visível….com um simples script sabes isso fácil

http://cloud101.eu/blog/2013/03/25/discovering-hidden-ssid-with-wireshark-and-scapy/

visivel ão atacante,o velhinho aircrack-ng ainda esta para curvas!lol

Nada de novo.

Durante uma autenticação, é possivel capturar os dados para mais tarde atacar por brute-force sem ser preciso comunicar com o router.

hein?

Sim xDD

Se tiveres uma placa wifi em “monitoring mode”, consegues capturar os “WPA Handshakes” criados quando um outro dispositivo establece ligação con o router.

Depois com esses handshakes capturados, basta pegar numa password, e verificar com esses handshakes, se for válida a password está descoberta, se não for continua-se a tentar.

isso é um ataque de dicionário,e reza que a dita password esteja no suposto dicionário se não podes ter 1.000.000 handshakes vai ser igual a nada…

Não precisa ser de dicionario, pode ser brute-force, e nao precisas de ter tantos handshakes, basta um!

Nada a ver.

Aliás, o que ele disse não faz sentido.

O ataque que ele fala, é simplesmente um “rogue AP”.

Ou seja, criar simplesmente um AP com o mesmo nome daquele que a vítima tem em casa.

Depois o teu computador tenta-se autenticar, e apanhas aí a chave.

Mas isso é no WEP.

E sem ter pass mas filtragem de macs, é seguro?

Não, porque basta analisar os dados wifi que andam no ar para ver um mac registado no router, depois muda-se o mac da nossa placa wifi e já temos acesso.

Filtragem por MAc é outra treta….facilmente com um sniffer apanhas essa informação.

Xi ha tanto tempo xD Melhor do que isso é o wps com o wpscan 😉

Reaver!

Excelente programa, mas um teste à nossa paciência 😀

Existe a tal força bruta possível através do reaver, por exemplo embora seja um processo muito demoroso. Via aircrack é possível também com fake autentication, ou wilite para automatizar o processo… ou então então o wireless password secutiry wpscan.py ajuda a sacar o serial number e depois só fazer os calculos, funciona com varios modelos… 🙂

Exemplo:

root@bt~#:wpscan -i mon0

BSSID: 01:23:45:11:22:33

ESSID: Thomson112233

———————————————————-

Version : 0x10

WPS State : 0x02

Response Type : 0x03

UUID-E : 0xcx1x1xex8xfxfx0x8xax7x0xdxdx4x2x

Manufacturer : THOMSON

Model Name : Thomson TG

Model Number : 787

Serial Number : 1011TSABC

Primary Device Type : 0x0123456789012345

Device Name : Thomson TG787

Config Methods : 0x0001

RF Bands : 0x00

Pegamos no numero de serie (Serial Number):

1011TSABC

Acrescentamos CP e removemos a 5º e 6º letra, neste cado TS e ficamos com:

CP1011ABC

Convertemos os últimos 3 caracteres para Hexadecimal (HEX) e colocamos as letras em minúsculas (neste caso não tem):

CP1011414243

Por último encriptamos tudo com SHA1:

8d6bea96fc2eb7b52020c45492e379cab1940d89

Os primeiros 10 caracteres em maiúsculas serão a password:

8D6BEA96FC

á à muito tempo que isto é possível de duas formas:

uma por brute-force…a outra e que é relatada aqui é que o WPA2 usa chaves partilhdas entre o pc e o router,chaves essas que são geradas e fundidas pela relação dos devices…ou seja, o router envia Y…o PC X…e a chave partilhada para a relação de confiança será YX … o problema é que de x em x tempo a chave tem de ser renovadas…nessa altura é possível escutar o “meio” e tentar obter essa chave

para tal é preciso é querer gastar dinheiro numa airpcap nx (mais ou menos 259€) loool

acho que a maioria das pessoas tem mais od gastar

Bem, acho que não preciso de me preocupar muito que descubram as chaves WPA2 das minhas redes wireless… Segundo o site do link, a minha chave iria demorar 501 nonillion (não encontrei tradução para português) anos, ou seja 501 seguido de 54 zeros.

(Por alguma razão tenho de ir consultar a cábula sempre que preciso de a dar a alguém) :p

WPA2 tinha sido crackado!!! brute-force nao e hack.

ha servicos em claude que em 10 min………………computacao paralela old topic + de 1 ano.

http://www.xplico.org/ ++++ ???????

wpa2 era carck com dicionarios mas hoje ……. all.

deveriam usar um multiplexer em freq. e login no sim pine 4 digitos + 256 do sim card . ou 2048b

wtf?!

Andas é metido no crack!

Foi ver o tempo necessário para quebrarem a minha password wirelesse deu isto: só tem letras e acho que é bastante vulnerável pois é só ter um pouco de conhecimento sobre mim para o descobrir e claro elaborar uma lista de possíveis keys…

It would take a desktop PC about

A trillion years

to crack your password

É mesmo para o lado que vou dormir melhor.

Boa noite 🙂

podem meter raibow Libraries, basicamente fazer hash de WPA2 para dentro de uma db (ha-de ficar com uns quantos gigas de tamanho), e depois pegar na primeira hash de negociação e procurar na db, muito mais eficiente que quebrar por GPU.

existem alguns projecto online é questão de explorarem ou fazerem os vossos proprios.

uma ideia simples:

1-desliguem o dhcp no router.

2-alterem a gama de ip no router para 169.254.x.x

3-coloquem ip manual na placa do pc

4-ocultem o nome da rede wireless.

ate pode ser que consigam apanhar a chave de rede, para iso sera alguem que saiba muito de pc’s, e mesmo assim depois andara baralhado com os ip’s 169 do windows. quando derem conta da matraca, troca-se a chave. E assim se trolla um informatico. lol

Desactivar o DHCP bem como filtrar MACs e esconder SSIDs não fornecem protecção nenhuma.

E porque razão iria utiliza um IP 169.254.x.x quando este pertence aos endereços de IP públicos?

Este artigo não tem nada de novo. A tempos que sabemos isto! O WPA2 é seguro quando bem configurado.

Não quero ser mauzinho mas há pelo menos um ano que circulam na net “maneiras inteligentes” de descobrir passwords de redes com wpa2+psk

Sabemos disso…mas o que temos aqui é a descoberta de uma nova “porta de entrada”.

Visto que este artigo se destina a alertar os utilizadores para aumentarem a segurança das suas redes acho que ficava bem mencionar que o melhor método é activar a filtragem por Mac address e reconfigurar o dhcp para apenas emitir um número limitado de endereços equivalente ao número de equipamentos existentes em cada casa ou escritório.

4 equip. = 4 endereços dhcp com o mac dos mesmos filtrado.

Pode ser ignorancia minha, mas aqui em casa no meu router o acesso wi-fi é por autorização de mac address, portanto no router coloco o mac da maquina que quer ter o acesso, penso que seja o metedo mais seguro…….

Segurança…zero 🙂

Tenho de escrever um artigo a explicar porque 😀

Tens uma resposta neste artigo que explica o porquê do Pedro Pinto dizer “Segurança….Zero” 😛 Resumindo bem resumido Sniffer!

A realidade Senhores é que isto é TÉCNOLOGIA portanto se hoje sair uma nova “proteção” amanhã vão existir 3 maneiras de contornar!!!!

Aproveitando situação podia vir um artigo para falar sobre “Radius ou Tacacs” Wpa2-Enterprise,

também uma boa pedida falar sobre firmware dos router e telefone entre outros com falta de atualização que são comum pouco ou nunca atualizados pelos fabricantes ,podia criar uma lista de empresas do MAL 🙁 que olhão para usuário final com pensamento do tio patinhas 🙂 .

momento de viajar na maionese

1994 – Peter Shor

queria D-Wave Two + uma equipe boa como da pplware & comunidade

serra que conseguimos monitorar a vizinhança e criar person of interest ?

rsrsrs.

curiosidade aqui no brasil empresas controladas pelo grupo AMX tem wireless com acesso via EAP-SIM

http://www.claro.com.br/internet/conheca-a-claro-internet/claro-wi-fi/

Boa ideia, podemos tratar disso

Mais um post sem novidade. Sempre foi referido Brute force era unica maneira quebrar wpa2. E altura de comecarem colocar coisas novas

Bem, toda a gente sabe q dá para furar wpa2, mas nunca ninguém testou devidamente, pelos vistos. Eu tenho um computador ligado com o kali a tentar furar a rede do meu vizinho, há + de 15 dias e ainda nada. Estou farto, acho que o wpa2 é mesmo seguro.

Cara você quer um help? O Kali linux é muito bom pra quebra senha até hoje não fiquei na mão com ele. Me fala a intensidade do sinal. As vezes o sinal esta fraco, ou se o seu vizinho desabilitou o WPS do roteador dele ai fica um pouco mais difícil quebrar mais mesmo assim agente consegue quebrar a senha. Se você precisa de ajuda me procure e vamos troca informações.

Boas,eu não sou bom de computador será que me podes ajudar com o passou do ZON-B510.Obrigado

Boas, Wilgates. eu tenho o kali a dois meses e estou tentando aceder a uma rede. Será que tu poderias me ajudar.

e como funciona brutus force em redes wifi ?

Tem como fazer mesmo que nunca se conectou nessa rede ?

Boas, é preciso alguma configuração para o pi se conseguir ligar a uma rede wifi WEP?

Bom dia amigos, Pedro gostei de sua frase: “a electricidade que se pagou dava para pagar um serviço de internet”…

Pedro Pinto, Ótima matéria.

Já se sabe a muito tempo sobre esta vulnerabilidade e que mesmo assim é difícil de ser colocada em pratica mesmo porque demora muito e a frase do Pedro lhe cai bem.

Acho que aqui já tem uma matéria sobre a quebra do Wpa2 que se da pela quebra do PIN/WPS.

Que para melhorar a segurança é só desabilita o protocolo WPS/QSS. E trocar sua KEY uma vez por mês.

Lembrando que sempre é aconselhável modificar as senhas que vem padrão do usuário Admin/Administrador.

Usuários raramente utilizarão senhas de 63 caracteres…

mal usam uma de 5…

Novo é o serviço de quebra de handshake aircloud-ng… Para quem não dispõe de $$$ 😀

é possivel converter pcap em md5 e depois descriptirafar

é que mina gpu testa 700k em md5 mas em wpa hcpcap só testa 2000k