Análise Forense digital: importância da recolha de prova e duplicação

A análise forense digital é um processo essencial para investigações de incidentes de segurança ou crimes cibernéticos. Nesta área, há etapas que são cruciais, como é o exemplo a recolha de prova digital. Além da recolha é fundamental manter a integridade da mesma, para que se possa garantir a validade das evidências.

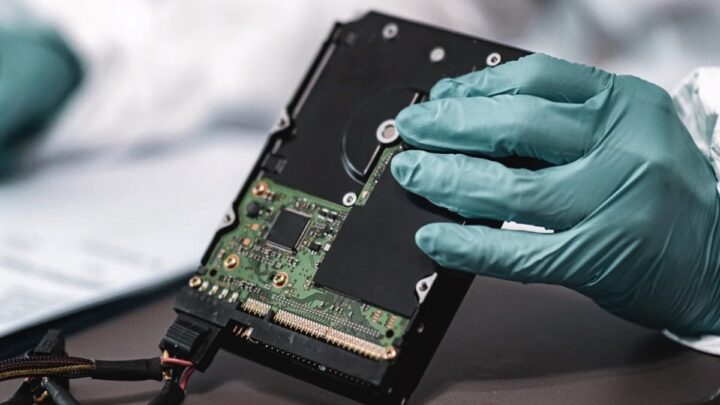

A recolha de provas digitais consiste na identificação, preservação e recolha de dados relevantes para uma investigação. Todo o processo deve ser realizado de forma meticulosa para evitar a contaminação ou alteração dos dados.

Análise Forense: Recolha de Prova

No que diz respeito às boas práticas de recolha de Prova, aqui ficam algumas sugestões que devem ser seguidas:

- Isolamento do dispositivo

- Se possível, desligar o dispositivo da internet para evitar alterações remotas.

- No entanto, desligar o dispositivo nem sempre é uma boa opção, pois podemos estar a "destruir" prova

- Documentação rigorosa

- Registar todos os detalhes do processo, incluindo o local, as condições do dispositivo, quem o manuseou, etc.

- Uso de ferramentas adequadas

- Dependendo do tipo de análise a realizar, devem-se utilizar as ferramentas forenses adequadas

- Preservação do estado original

- Não aceder diretamente aos dados do dispositivo sem realizar uma ou mais cópias dos mesmos.

- É fundamental calcular a hash da informação original e verificar se há integridade nas cópias realizadas

- Cumprimento legal

- Garantir que a recolha é realizada dentro da lei, seja com uma ordem judicial ou com o consentimento do proprietário.

Análise Forense: Duplicação da informação

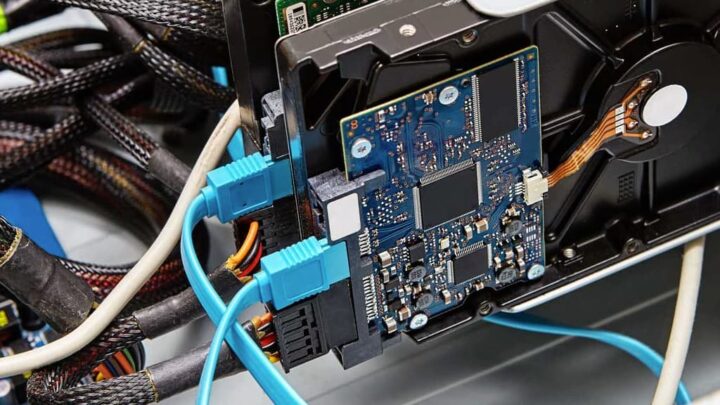

A duplicação é um processo cujo objetivo é criar uma cópia exata (bit a bit) dos dados presentes no dispositivo original. Este passo é fundamental, pois toda a análise deverá ser sempre realizada sobre a cópia, preservando o dispositivo/informação original.

Etapas da Duplicação:

- Criação da Imagem Forense:

- Realizar uma cópia bit a bit usando ferramentas especializadas como

dd, FTK Imager ou Guymager. - Certificar-se de que a cópia inclui toda a informação

- Realizar uma cópia bit a bit usando ferramentas especializadas como

- Verificação de Integridade:

- Gerar uma soma de verificação (hash) antes e depois da duplicação (ex.: MD5, SHA-1, SHA-256).

- Confirmar que as hashs correspondem, garantindo que a cópia é uma réplica exata.

- Armazenamento Seguro:

- Proteger tanto a cópia duplicada como as hashs num ambiente seguro e controlado, com registos de acesso.

Não se esqueça da Cadeia de Custódia, que consiste em documentar todas as interações com a prova, desde a sua recolha até ao correto armazenamento. Os passos anteriores dão garantias que as provas digitais são recolhidas, preservadas e analisadas de forma válida.

Não é por nada, mas quando se trata de destruir a informação dos discos meus ou dos meus clientes (até porque eles pagam por esta tarefa), levo os discos para a oficina, prendo-os e com a rebarbadora corto-os ao meio.

“Acabou-se a papa doce!”.

Nunca falha.

Agora com os ssd e ssdnvme é mais simples, a resistência é menor à rebarbadora.