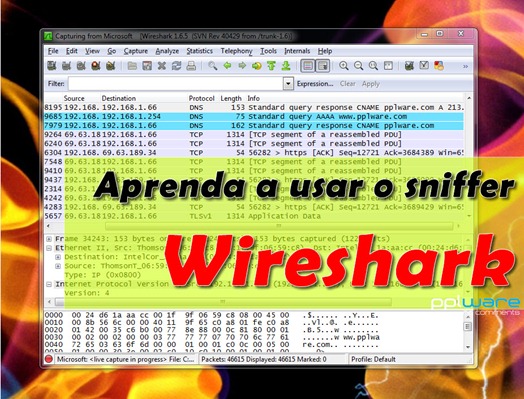

Aprenda a usar o sniffer Wireshark (Parte V)

Veja tudo o que passa na rede! Hoje vamos ensinar a usar os filtros.

O Wireshark é uma ferramenta de analise protocolar, que permite a captação, em tempo real, de pacotes de dados, e apresenta essa informação num formato legível para os utilizadores. O processo de captura de tráfego é realizado via placa de rede,, funcionando esta num modo especial que é designado de modo promíscuo (possibilidade de capturar todos os pacotes, independentemente do endereço de destino).

Hoje vamos ensinar como podem usar filtros no Wireshark.

No Pplware já apresentamos aqui algumas funcionalidades básicas do wireshark, esquema de cores nas linhas e Follow TCP Stream aqui, ensinamos a detectar tráfego abusivo e também mostramos como podem ver o processo de Three-way Handshake, responsável pelo estabelecimento de ligações TCP.

O que são filtros?

Tal como nome sugere, os filtros permitem seleccionar, de um conjunto de informação, aquilo que pretendemos. Podemos filtrar por protocolo, por endereço de rede, por porta, por endereço MAC, etc, etc. Aqui ficam alguns exemplo:

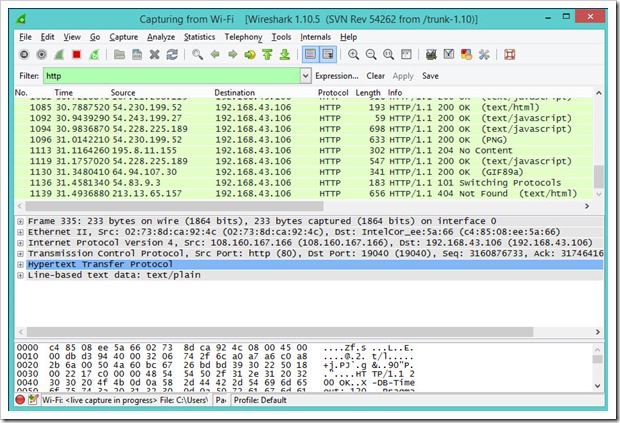

Filtrar por protocolo

Para filtrar por protocolo basta escrever no campo Filter qual o protocolo a filtrar.

Vamos considerar que vamos filtrar apenas HTTP, aqui fica o exemplo de um resultado.

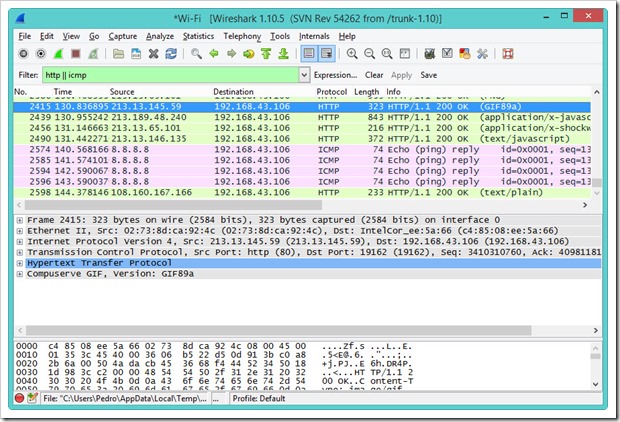

De referir também que é possível usar operadores lógicos. Isto permite-nos melhorar o filtro no caso de pretendermos informação de mais do que um protocolo.

Vamos considerar, por exemplo, que pretendemos informação dos protocolos http e ICMP. Para isso basta apenas usar o operador lógico ||.

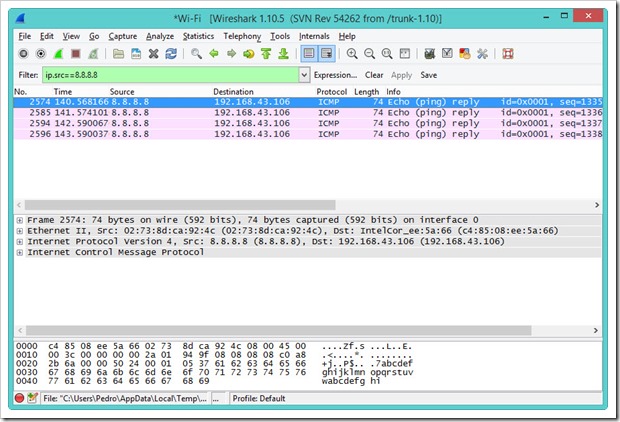

Filtrar por IP

No caso das pesquisas por IP podemos, por exemplo, pesquisar pelo endereço de origem (ip.addr) e endereço de destino (ip.dst).

E se o utilizador pretender excluir da pesquisa apenas um determinado IP? Para isso basta usar o operador != (ex. ip.src!=8.8.4.4)

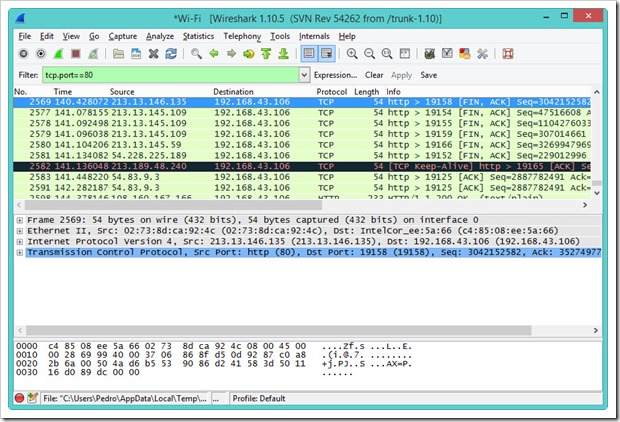

Filtrar por porta

Para filtrar por porta é semelhante aos exemplos anteriores. Podemos simplesmente filtrar por uma porta TCP (ex. tcp.port) mas podemos também ser mais específicos e filtrar por porta de origem(tcp.srcport) ou porta de destino (tcp.dstport).

Mas a opção tcp, existem muitas mais opções. Veja aqui

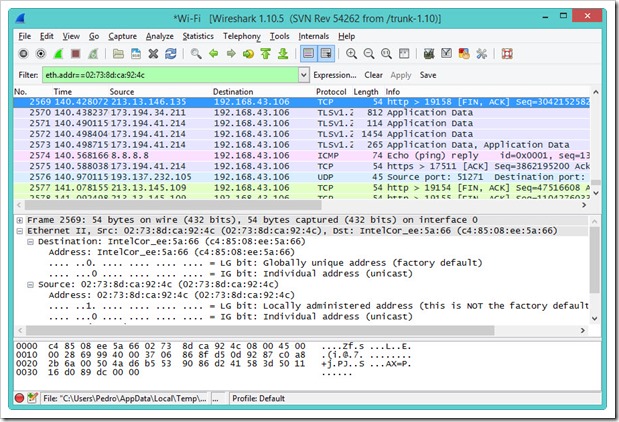

Filtrar por MAC

A pesquisa por MAC é feita recorrendo ao parâmetro eth.addr seguido do endereço MAC.

Esperamos que tenham gostado deste terceiro tutorial sobre o Wireshark. Por hoje resta-nos esperar pelo vosso feedback e sugestões para próximos tutoriais.

Este artigo tem mais de um ano

Eu utilizo muito o wireshark para desenvolvimento em embebidos. Este é o meu filtro basico, para que apareça apenas o trafego do dispositivo que estou a trabalhar:

ip.src == xx.xx.xx.xx || ip.dest == xx.xx.xx.xx

Boa tarde Sergio,

Se tiver interesse, inves de especificar o ip.src e o ip.dst, pode utilizar o ip.addr ==xx.xx.xx.xx, assim filtra por todo o trafego desse dispositivo (seja ele origem ou destino)

cumps

obrigado 😉

Mas sniffar a nossa rede, não é ilegal? Tinha ideia que sim, sempre usei SMSNIFF, afinal não é ilegal snifar a nossa rede? Nos termos de contrato e serviço dizem que sim, em que ficamos?

na rede da tua casa ou da tua empresa és tu que mandas. Do teu router para fora é que não.

Bom dia,

Wireshark é uma ferramenta importante para controlo de tráfego em uma rede de dados…

Na minha opinião deve ser usado para detectar/resolver anomalias, latências, estatisticas e até intrusões.

Quanto ao “post” apresentado, é útil para quem está a começar, mas penso que seria bom continuar a desenvolver este tema, nomeadamente tentar demonstrar através de outros front-ends os valores filtrados.

ex: Gráficos I/O e grelhas de valores.

Isto para que as pessoas consigam obter respostas com maior esclarecimento.

Dinis F.

+1

Não ensinem as pessoas a usar isto…

Ainda são acusados de criar uma nova geração de hackers. LOL

Como eu adiciono a origem e destino que eu quero monitorar?

ip e porta destino e ip e porta da origem?

Fico no aguardo, obrigado