Wireshark 1.0.1

O tema deste artigo é: sniffing. Basicamente o sniffing é "cheirar" algo, no contexto das redes é captar tráfego (pacotes de dados) para posteriormente analisar. Ora bem, este processo é normalmente realizado através de um sniffer que não é nada mais nada menos que um software (também pode ser hardware, mas sempre com software à mistura) capaz de analisar o tráfego que anda na nossa rede.

O tema deste artigo é: sniffing. Basicamente o sniffing é "cheirar" algo, no contexto das redes é captar tráfego (pacotes de dados) para posteriormente analisar. Ora bem, este processo é normalmente realizado através de um sniffer que não é nada mais nada menos que um software (também pode ser hardware, mas sempre com software à mistura) capaz de analisar o tráfego que anda na nossa rede.

O processo de captação dos pacotes que andam a navegar na rede é realizado através da ajuda das placas de rede que cada computador possui.

Resumindo, eu instalo um snifer numa máquina, ligo-me a uma rede via wireless ou wired (cabo) e basicamente tudo o que passa nada rede cai no nosso snifer.

Para que é que eu preciso de um snifer?

Para muitos, é uma poderosa ferramenta de trabalho, para outros é aquela ferramenta capaz de apanhar umas passwords na rede (em plain text de preferência), alguns dados confidenciais, decifrar chaves de rede, etc, etc, se esses dados não são encriptados antes de serem enviados pela rede... maravilha... passam em claro na rede, perceptíveis por qualquer utilizador.

Quanto ao Wireshark (antigo Ethereal), para mim é simplesmente o melhor snifer grátis!!! (eu sei que também há o tcpdump :), mas este não tem GUI )

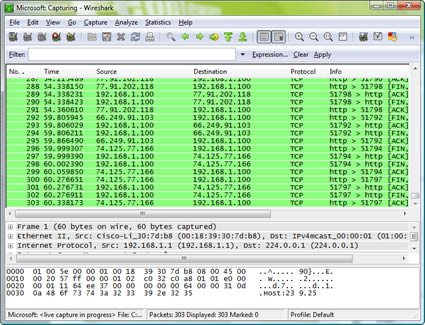

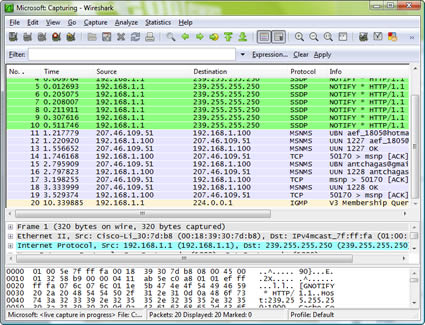

O Wireshark permite analisar os pacotes recebidos e transmitidos por qualquer interface de rede e organiza-os por protocolo (TCP, UDP, ICMP, etc). Permite que sejam aplicados filtros por forma a minimizar os resultados de uma determinada análise de rede. Para que o Wireshark funcione, é necessário ter o WinPcap instalado (normalmente vem no pacote do wireshark) que disponibiliza as bibliotecas necessárias para que as interfaces possam captar os pacotes da rede.

O software permite ainda que se guardem todas as nossas “capturas” num ficheiro de texto ou numa extensão reconhecida pelo software. Basicamente o Wireshark, mostra-nos em tempo real, tudo o que anda na rede, a nu.

Bem, vamos à prática:

1) Efectuar o download do Wireshark

2) Instalar o Wireshark

3) Executar o programa: Iniciar--> Programas -->Wireshark

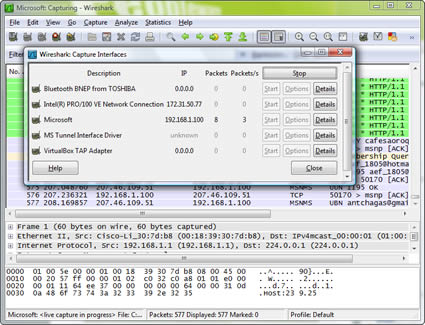

4) Para começar a captar os pacotes que andam nossa rede, temos que inicialmente escolher qual a interface de rede que vai estar à escuta de pacotes. Para definir as interfaces ir a Capture->Interfaces

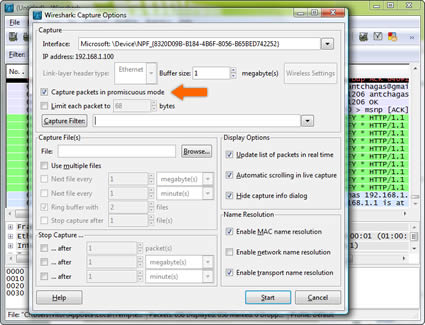

Atenção: algumas das placas wireless não funcionam em modo promíscuo. Desta forma basta ir às opções dessa interface e tirar o vista da checkbox que diz: "Capture packets in promiscuous mode"

5) Para começar o processo de sniffing, basta fazer start na interface que pretendemos e ver os pacotes a caírem no nosso programa

Divirtam-se... Vejam a Internet a nu.

![]() Licença: Open Source

Licença: Open Source

![]() Sistemas Operativos: Windows 2k/XP/Vista/Linux

Sistemas Operativos: Windows 2k/XP/Vista/Linux

![]() Download: Wireshark 1.01 [21.18MB]

Download: Wireshark 1.01 [21.18MB]

![]() Homepage: Wireshark

Homepage: Wireshark

Este artigo tem mais de um ano

“Atenção: algumas das placas wireless não funcionam em modo promíscuo. Desta forma basta ir às opções dessa interface e tirar o vista da checkbox que diz: “Capture packets in promiscuous mode”

*********************************************************************************************

LOL, LOL, muda lá o texto e escreve lá a verdade “APENAS umas poucas placas tem DRIVERS que lhes permitam mudar para modo modo promíscuo…”.

Essa do modo promiscuo acho que é a primeira vez que oiço. Quando aos modos “XPTO” para captura/injecção e descodificação de pacotes, não são todas as placas que dão.

Para quem não sabe:

Modo promíscuo (ou ainda comunicação promíscua) em relação à Ethernet, é um tipo de configuração de recepção na qual todos os pacotes que trafegam pelo segmento de rede ao qual o receptor está conectado são recebidos pelo mesmo, não recebendo apenas os pacotes endereçados ao próprio. Uma importante aplicação para esta configuração são os sniffers. Vários sistemas operacionais exigem privilégios de administração para ativar o modo promíscuo da rede. Um nó que não faz roteamento de pacotes em modo promíscuo pode somente monitorar o tráfego de rede dos nós no mesmo domínio de colisão. Computadores conectados por um HUB atendem tal requisito.

Existem programas que utilizam essa técnica para mostrar os dados sendo trafegados pela rede. Alguns protocolos como FTP e Telnet transferem conteúdo e senhas em modo texto, sem criptografia, sendo possível assim capturar tais dados em modo promíscuo a partir de outros computadores. Por isso é encorajado utilizar protocolos mais seguros de comunicação, como o SSH.

in WIKIPEDIA

…e onde é k se veem as pass´s para dps aceder á rede??

gosto mais do network monitor da microsoft… parece que funciona do mesmo modo que este aqui e a interface do network monitor é mais amigável…

Muito bom. Encorajar o uso de sniffers é informar como os pacotes trafegam em nossas redes e principalmente como essas redes podem ser inseguras. Há algum tempo também escrevi um artigo sobre o Wireshark, evidenciando a fraqueza dos protocolos HTTP e FTP, em meu site.

Parabéns!

@OffTopic Saiu o nLite 1.4.7

http://www.nliteos.com/download.html

changelog:

# fix: Russian NLS file removed with other langs

# fix: Missing nLite.inf if only Tweaks selected

# fix: KB951376 direct integration

OFFTOPIC

Nem uma pequena notícia sobre o novo Acrobat 9?

@OffTopic

LOL… o adobe acrobat reader é muito guloso e duvido que esta versão melhore a gestão do consumo de recursos…. deve aparecer com mais mariquices e pouco mais….

prefiro o foxit reader…

Este sniffer ja foi aqui referido umas 3 vezes sempre o mesmo post, falta só continuar com o tutorial sobre o wireshark que já passa uns bons meses…

…e já agora digam como encontro as pass´s sff. obgd

oi gente…..

eu ja tou usando o wireshark! eu faço capturas e consigo guardar num ficheiro .pcap ….. e agora como faço para encontrar a password nesse ficheiro…. ???