Volatility: como usar para analisar dumps de memória RAM?

A ferramenta Volatility é amplamente utilizada em análise forense digital para analisar imagens de memória RAM. Esta ferramenta permite aos analistas extrair informações cruciais de sistemas em funcionamento. Saiba como usar.

A Computação Forense pode ser descrita como a ciência responsável pela recolha, preservação e análise de vestígios digitais, presentes nos mais diversos dispositivos de processamento, armazenamento e comunicação. Nesta área, uma das ferramentas mais usadas é a Volatility. Como referido, esta ferramenta permite extrair informações de dumps de memória, identificar atividades maliciosas, e recuperar artefactos, etc.

Usar a ferramenta Volatility

De referir que esta ferramenta não oferece funcionalidades para obter dumps de memória RAM. Para usar a ferramenta Volatility para analisar dumps de memória RAM, podem usar os seguintes comandos:

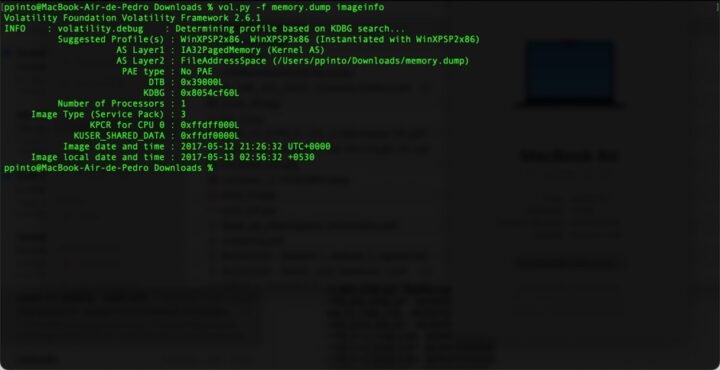

1) Identificar o Perfil do Sistema operativo

Antes de analisar o dump propriamente dito, deve começar por identificar o perfil do sistema operativo onde o dump foi recolhido. Para isso use o seguinte comando.

volatility -f memory.dump imageinfo |

2) Executar Plugins para Análise

Para o perfil identificado, use plugins para investigar os artefactos. Exemplos:

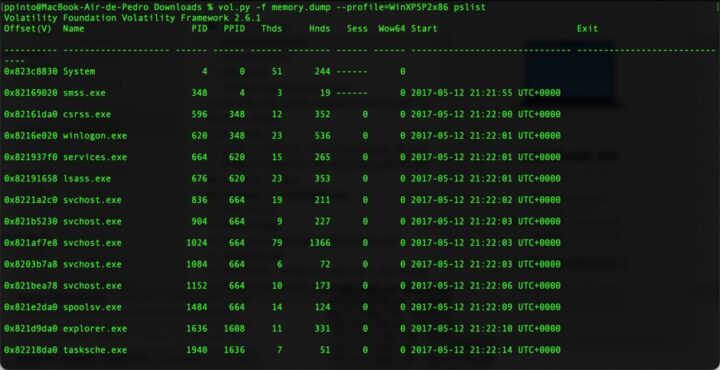

Listar Processos Ativos

volatility -f memory.dump --profile=WinXPSP2x86 pslist |

Listar ligações de Rede

volatility -f memory.dump --profile=WinXPSP2x86 netscan |

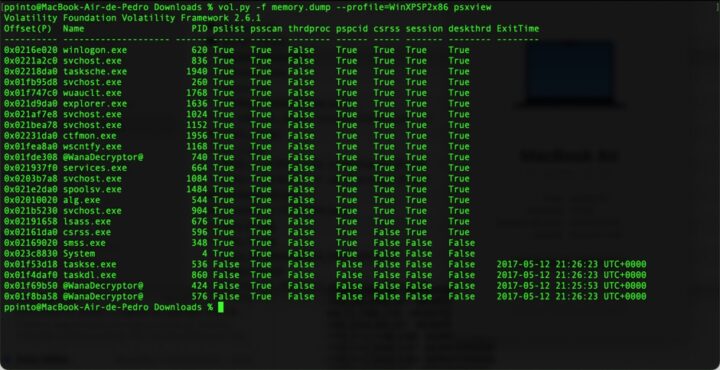

Identificar Processos Maliciosos

volatility -f memory.dump --profile=WinXPSP2x86 psxview |

Associado aos processos maliciosos, é ainda possível:

Extrair Processos

volatility -f memorydump.raw --profile=WinXPSP2x86 procdump -p <pid> -D ./output</pid> |

Extrair ficheiros

volatility -f memorydump.raw --profile=Win7SP1x64 dumpfiles |

Podem saber mais sobre esta pequena, mas poderosa ferramenta aqui.

Este artigo tem mais de um ano