VeraCrypt: Aprenda a criar uma “zona segura” no seu PC

A informação sensível deve ser guardada num “local seguro”. Hoje em dia há já alguns sistemas operativos que implementam alguns mecanismos que garantem a confidencialidade dos dados, mas existem também soluções especificas para manter os seus dados seguros.

Como alternativa ao TrueCrypt, hoje ensinamos como podem criar um volume seguro no vosso sistema usando o VeraCrypt.

O VeraCrypt é uma alternativa ao TrueCrypt que permite criar discos/volumes virtuais cifrados (mesmo em Pens ou discos USB). Pode, por exemplo, cifrar uma partição do seu disco rígido ou simplesmente criar uma “zona segura” no seu disco.

Para criar um volume cifrado (reservado uma parte do disco) deve seguir os seguintes passos:

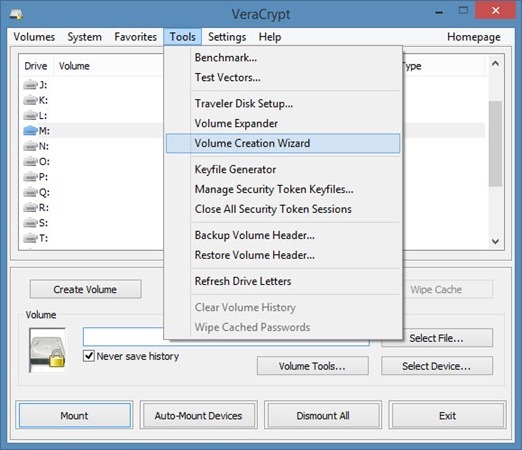

Passo 1 – Instalar e executar o VeraCrypt. Em seguida escolher a opção Select File.

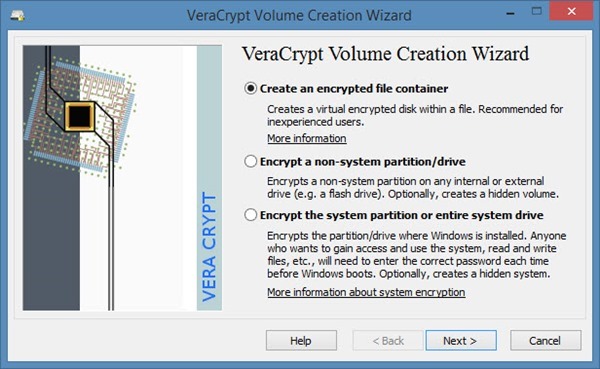

Passo 2 – Escolhemos agora a opção Create an encrypted file container.

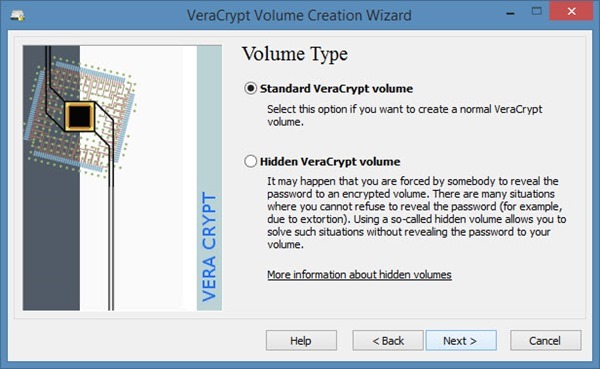

Passo 3 – Relativamente ao Volume Type, a nossa opção será Standard TrueCrypt volume. Se pretenderem que o vosso volume fique escondido escolham a segunda opção.

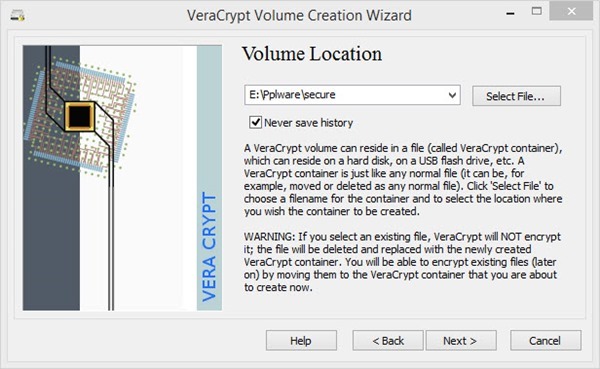

Passo 4 – No próximo passo indicamos qual o ficheiro que irá conter o disco virtual. Para este exemplo criamos um ficheiro com o nome secure dentro da pasta E:\Pplware

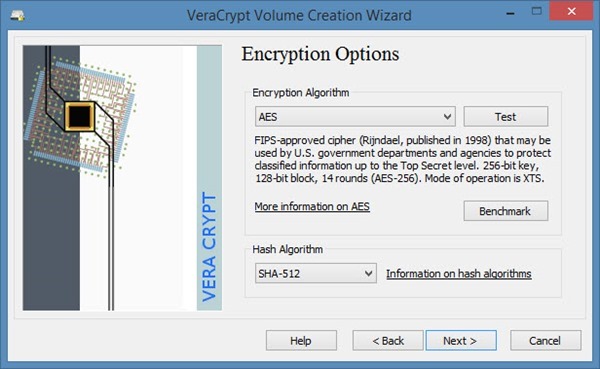

Passo 5 – Em seguida definimos quais os algoritmos de cifra que pretendemos usar. Vamos manter as opções predefinidas (AEE e SHA-512).

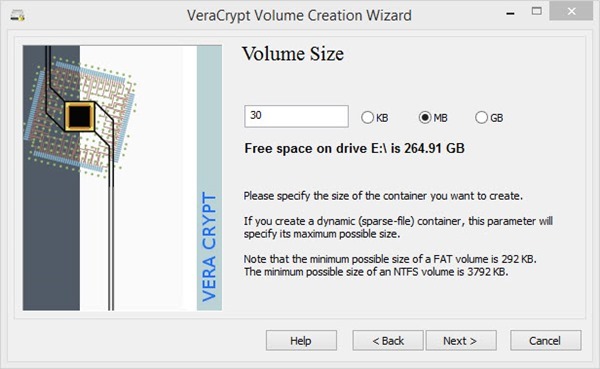

Passo 6 – Como escolhemos a opção de criar um disco virtual num ficheiro, temos agora a possibilidade de definir o tamanho desse disco virtual. Vamos considerar por exemplo 30 MB (o utilizador pode alterar esta variável de acordo com as suas necessidades)

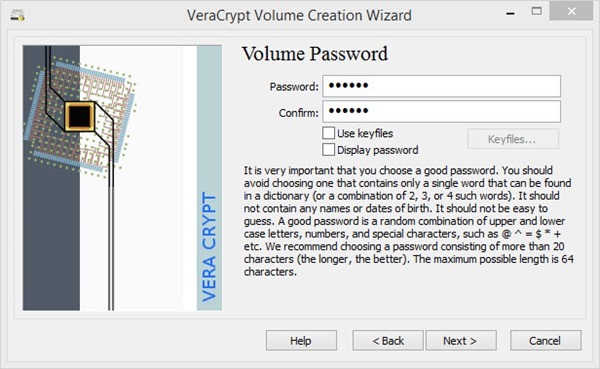

Passo 7 – Vamos agora definir uma password para o acesso ao nosso disco Virtual que vai ser criado.

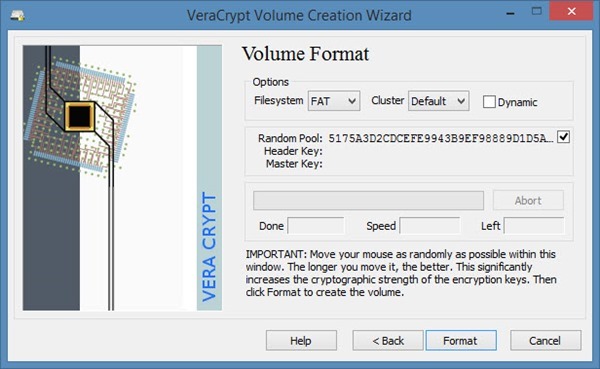

Passo 8 – Definimos o filesystem (usamos FAT) e mandamos formatar o disco virtual.

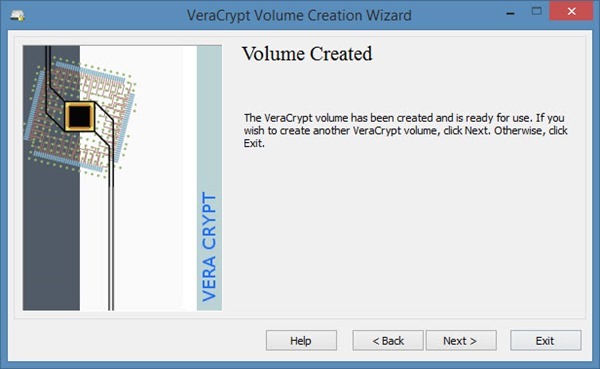

… e está criado o novo volume.

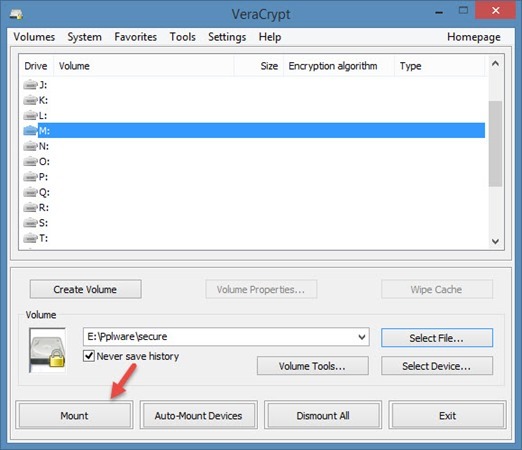

Passo 9 – Uma vez que no Passo 4 indicamos que o ficheiro (disco virtual) estava localizado no PC, vamos agora usá-lo como sendo uma partição. Para isso escolhemos uma Drive, indicamos a localização do ficheiro criado e carregamos em Mount.

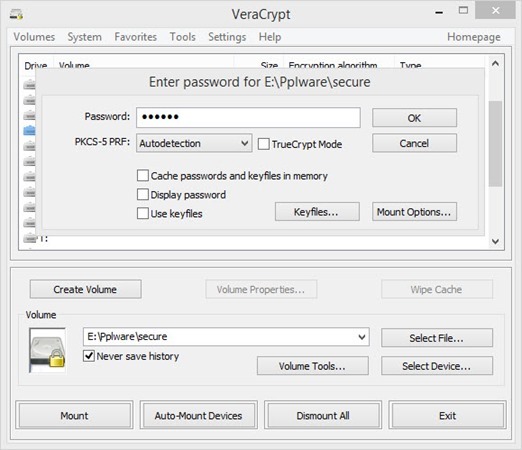

Passo 10 – Introduzimos a password definida no passo 7 e depois carregamos em OK.

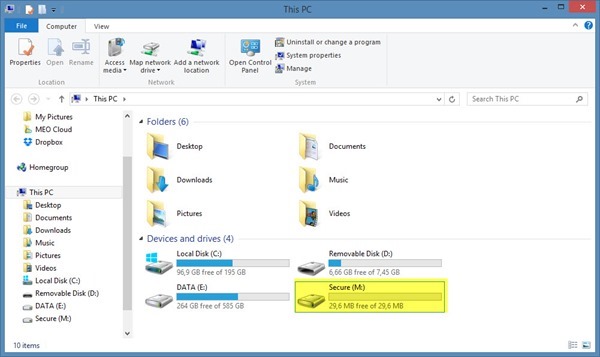

Passo 11 – Depois de montado o nosso volume, esse passa a estar disponível em forma de partição. Podem aceder aos dados que têm lá dentro e, quando não precisarem, façam o Dismount do mesmo (via VeraCrypt).

Ao criarmos um “disco virtual cifrado”, estamos a aumentar o nível de segurança no que diz respeito ao acesso da nossa informação. Para quem precisa de esconder e manter segura informação, esta é sem dúvida uma das melhores soluções.

Este artigo tem mais de um ano

Uso este desde que se tornou compativel com os containers do truecrypt, e pela minha experiência é a mesma coisa que o truecrypt com a excepção que demora um pouco mais a abrir (se adicionar-se muitas iterações como eu fiz, mas são apenas alguns segundos extra).

Agr, algo a considerar é o facto de o truecrypt ter acabado de ser auditado recentemente e não ter surgido nada de relevante a apontar, enquanto que o veracrypt ainda não o foi a fundo. Fica ao critério de cada um o uso de um ou do outro, ou então o uso dos dois.

Porque não usar o bitlocker?

Também serve.

Também prefiro o bitlocker+vhd por ser uma ferramenta nativa.

Porém somente a versão PROFESSIONAL do Windows é que tem esse recurso, e nem todo mundo usa ela.

Outro problema é que o bitlocker só pode ser usado no Windows, quem trabalha com diversos sistemas operacionais, como eu que uso Windows em casa e Linux no trabalho, preciso recorrer ao VeraCrypt/TrueCrypt para esses casos por serem multiplataforma.

bitlocker…é nativo…na MS apenas…logo não é utilizavel entre SO’s..

Exatamente o que escrevi.

Hey Darkvoid, Simplesmente porque o Bitlocker é um encrypt de código fechado e os poucos que tem acesso a esse código são agencias governamentais como NSA, etc. Com isso fica mais fácil a essas agências estudarem as falhas nesse código e usarem backdoor. Por isso é sempre melhor um software Open-Source do que Closed-Source, pois Open-Source há uma comunidade de contribuidores para sempre estar verificando falhas, etc;

😉

É impressão minha ou isto é um TrueCrypt com outro nome?

Ora nem mais 🙂

É um FORK. O TrueCrypt tem o código fonte aberto e quando o projeto foi encerrado criaram um novo projeto baseado no código original.

Boa tarde

Não percebi muito bem. Eu tenho que formatar a partição onde tenho os meus ficheiros para poderem encriptá-la?

nop, isto é criar uma partição/disco virtual como acontece numa VM, só que aqui é cifrado.

Passo 8 – formatar o disco virtual (não é formatar uma patição/disco físico)

Pode parecer um bocado esquisito mas:

– No passo 4 crias um ficheiro que vai conter o disco virtual (que é preciso definir o tipo de firmatação, do passo 8). Esse ficheiro pode estar numa pen:

– Quando estás a trabalhar com ficheiros dentro do disco virtual não dás por nada, é como se fosse um disco/partição qualquer (excepto exigir uma password de acesso).

– Quando fechas o disco virtual, tudo o que lá está está encriptado.

– O ficheiro que contém o disco virtual pode ser copiado/movido como se faz com um arquivo Zip/Rar.

Basicamente é isto.

Parece-me que o VeraCrypt será uma versão do TrueCrypt NSA approved!

porque dizes que é NSA aprooved?

pelo facto de haver alguém a continuar o trabalho do truecript?

Alguém ainda não percebeu que o Veracrypt é… francês!

IDRIX EURL

7 rue de Civry

75016, Paris

France

Quanto às acusações de problemas de segurança que o tornam mais inseguro e, por tanto, aprovado pela NSA, pode ir aqui: https://veracrypt.codeplex.com/wikipage?title=Downloads descarregue o código fonte e PROVE essa sua ideia, indicando onde está a tal vulnerabilidade de segurança que torna o Veracryt inseguro… ou que não corresponde à versão disponibilizada (tirando as óbvias diferenças na data e hora de disponibilização na compilação). Caso contrário é só mandar para o ar sem saber do que fala. Que pergunte se alguém já analisou o código fonte é uma coisa, agora dar a entender que é inseguro sem nada para sustentar o que diz parece irresponsabilidade, quando ainda por cima tem o código fonte disponível para analisá-lo você mesmo. E atenção: o autor certamente agradece que façam toda a análise que quiserem! E se descobrirem alguma coisa realmente problemática que o comuniquem que terá certamente muito gosto em resolver, se for possível.

Aproveito este artigo para questionar duas questões que me “apoquentam” 😉

– Tenho password na minha conta do Windows, os outros utilizadores não podem ver os meus dados.

Se acesso a partir de Linux posso ver todos os ficheiros de todos os utilizadores! WTF??

– Tenho um disco externo onde faço os meus backups. No disco externo todos os ficheiros estão disponíveis! Já li umas coisas sobre encriptar o disco, mas tenho outras coisas no disco que não me apetece encriptar! De momento utilizo o Create Synchronicity, mas já testei outros, sem encontrar um opção para proteger o backup! E pretendo algo prático para utilização diária! (não tenho sefredos de estado, mas chateia-me a ideia de perder o disco e ficar tudo disponível) Este VeraCrypt cria partições reconhecidas por programas de backup?

Se você você usa EFS nos dados dos usuários no Windows, você não pode ver os ficheiros pelo Linux, somente se tiver a senha do usuário.

Se você está num ambiente controlado, numa corporação por exemplo, você não deveria ter a possibilidade de usar outro sistema via boot e se a gerencia de informatica disponibiliza outro sistema, como o Linux, não deveria dar acesso ao usuário root.

não faço ideia como o veracrypt funciona, mas encriptação di disco e encriptação de ficheiros são dois conceitos diferentes…apesar de almbos encriptarem os dados 😉

A encriptação do disco, encripta o disco todo…a encriptação de ficheiros apenas encrypta os ficheiros…

Epah… se so quiser encriptar uma pasta por exemplo, eu uso o 7zip para isso.

Sim, também tentei com o 7zip, mas não consegui utilizar como processo de backup “mirror” para utilização diária!

Em relação ao primeiro ponto:

O Windows não permite que os outros utilizadores vejam os ficheiros pois os outros utilizadores não tem permissao para os ver, quando fazes boot pelo Linux o SO apenas vê uma partição com ficheiros lá dentro, não vê as permissoes que os utilizadores de outros sistemas operativos tem.

Comigo, quer através do Linux que tenho noutra partição, ou mesmo através de uma sessão Live com Linux numa Pen USB, consigo sempre ver o conteúdo da pasta Users/Kendimen/…

Foi isso que ele falou, se você usar o linux ele vai exibir a partição com os arquivos e ignorar as ACLs (listas de controle de acesso) do Windows.

Mas não é um problema no Windows, qualquer sistema é possível fazer isso.

Mas como falei no outro comentário, você evita isso usando EFS. Você pode listar os arquivos, mas não pode ver o conteúdo deles.

Devo então usar Encrypting File System (tive de googlar) em todos os meus ficheiros e também no Backup?

Não consegui responder no teu outro comentário, acho que atingiu o nivel máximo para respostas então vou responder por aqui.

Se você quer proteger teus arquivos de outros usuários e curiosos, recomendo usar EFS sim.

Porém é melhor aprender muito bem a usar ele primeiro pra evitar que nem mesmo você consiga acessá-los depois. Você precisa exportar o certificado digital pra um lugar seguro e colocar um PIN nele caso troque sua própria senha ou precise restaurar os arquivos em outro computador. Caso contrário os arquivos ficarão ilegíveis para sempre.

O problema que você citou, ocorre em qualquer sistema. Linux, Windows ou OSX. Se usar um LiveCD ou espetar o HD em outra máquina, pode ter as ACLs ignoradas.

Porém todos eles tem o seu equivalente ao EFS.

Ok! Obrigado, vou pesquisar sobre isso!

Caro,

Li seu comentário e peço a gentileza de um esclarecimento.

Criei num disco portátil uma partição com o veracrytp. Como posso acessar o conteúdo usando o disco portátil em outro PC ou notebook? Se forem SO diferentes haverá algum problema?

Pode usar perfeitamente o Veracrypt para resolver esse problema.

A solução é simples, basta criar um ficheiro com a dimensão suficiente para guardar todos os ficheiros que não deseja que estejam disponíveis aos outros utilizadores… deve pensar não só no agora, como também deve pensar no futuro… se já tem 1 GB de documentos para guardar de forma segura, e espera continuar a guardar, talvez criar um ficheiro com 5 GB seja boa ideia.

Instala o programa > Abre o programa > Criar volume > Crie um recipiente de arquivo criptografado > Volume VeraCrypt padrão > Carrega em “Arquivo” para escolher o local onde vai criar esse ficheiro, e em nome de ficheiro que aparecerá na janela do Windows deverá escrever o nome que quer dar ao ficheiro, pode ser qualquer coisa! Tipo “yyayfu” ou por exemplo “throne.mp4” enfim, se o nome não revelar o conteúdo, tanto melhor para si. Depois carrega avançar > Aqui é a fase em que escolhe a cifra e o algoritmo de hash (integridade)… se só quer proteger dos familiares os conteúdos o AES com SHA256 é mais que suficiente, agora se é de governos e tal o modo AES(Twofish(Serpent)) com hash Whirlpool será melhor! Mas a velocidade é como passar de um porche (AES) para andar a pé AES(Twofish(Serpent))… mas o nível de segurança será melhor. Avançar > Depois escolhe o tamanho do ficheiro para guardar os seus documentos > Depois coloca a senha, ou se preferir um arquivo chave que pode utilizar exclusivamente ou em conjunção com a senha, ficando ao seu gosto > Na janela seguinte pode escolher o tipo de formatação… se ai guardar ficheiros maiores que 2 Gb (parece-me) é melhor usar o NTFS, caso contrário pode deixar o FAT e depois pode carregar em Formatar. Após algum tempo, talvez uns 60 segundos, começa a formatação propriamente dita. Dependendo to tamanho e da capacidade do seu dispositivo poderá demorar de segundos a horas a criar. No final deve aparecer uma mensagem a dizer “O volume VeraCrypt foi criado com sucesso”. Pode fechar então a janela.

Volta à janela, escolhe uma letra que esteja disponível > carrega em “Arquivo” e procura pelo ficheiro que criou na pasta que seleccionou antes, abre-o > depois carrega em “Montar”, coloca a senha (e/ ou o arquivo chave se utilizou tal) > mete OK > Terá de esperar entre alguns segundos e alguns minutos dependendo do que utilizou para criar o seu arquivo seguro e da capacidade de processamento do seu dispositivo.

Uma vez aberto, funciona como se fosse um disco ou uma PEN USB (conforme a opção utilizada na montagem do volume, por omissão é como disco) por exemplo e poderá copiar para lá o que quiser, manualmente ou com programas que permitam guardar automaticamente em discos locais e pens USB por exemplo. Quando não quiser mais ter acesso (nem os seus programas) fecha o disco, desmontando o disco. Veja as opções, algumas permitem desmontar automaticamente quando acontecem certas coisas, tipo sair da sessão do Windows, após algum tempo sem ler/ escrever para o volume (“disco”) seguro. Entre outras opções.

A vantagem é a compatibilidade com vários sistemas operativos e uma maior segurança, se o que é utilizado estiver bem implementado (ainda ninguém reviu tudo, nem sequer no TrueCrypt no qual o Veracrypt se baseia).

O disco externo pode simplesmente encriptar tudo, ou fazer também um ficheiro onde guarda as coisas importantes lá… mas eu cá aconselho a encriptar tudo e pronto, que estar a abrir só uma vez de quando em quando para guardar uma coisa, é pouco pratico, mas se precisar de abrir para tudo e mais alguma coisa, acaba por usar sempre e não mete nada fora de um local seguro. Claro que se quiser coisas explicitamente acessíveis a toda a gente, deve usar outro disco, pen usb ou usar a solução de ficheiro para guardar lá as coisas.

Muito obrigado! Vou experimentar!

Muito interessante

Obrigado

Isso é interessante também para pens

TrueCrypt by NSA = VeraCrypt

TrueCrypt by NSA = bitlocker (a M$ cede as chaves mestras sempre que NSA pedir)

Atualmente existem 3 forks do TrueCrypt:

– VeraCrypt

– TCnext

– CipherShed

O VeraCrypt é um projeto liderado por um francês e foi o 1º fork a aparecer com o objetivo de melhorar e corrigir o que viesse a ser identificado na auditoria do TrueCrypt. As diferenças que existem tornam o VeraCrypt ainda mais robusto criptográficamente que o TrueCrypt.

@Pedro Pinto: falta acrescentar no artigo como criar um volume escondido e a sua utilidade

Sim, faço num próximo artigo. Thanks

Miguel = NSA

Desinformação! Tudo que venha do Truecrypt ja sabemos que o buraco esta lá, a auditoria e areia…

hehehe,

portanto do teu ponto de vista devemos utilizar logo o que é fornecido pela NSA(bitlocker), que é para os psicóticos da NSA se mast* a ver os nossos conteudos pessoais??

hummm…

olha salvo erro em 2005 um bancario brasileiro foi preso…na sua posse estavam os seus sistemas informáticos, que o mesmo previamente encriptou com trucrypt..

Os sistemas informaticos brasileiros não conseguiram quebrar a encriptação…durenate 2 anos de tentativas…depois, entregaram os discos ao FBI americano(em 2009), e pagaram uma fortuna para os EUA desencriptarem os discos…passado MAIS DE UM ANO, o FBI tornou publico que não conseguia desencriptar os discos…

isto deve querer dizer alguma coisa…

Fonte?

tens aqui por exemplo…

https://tecnoblog.net/29192/nem-fbi-consegue-quebrar-criptografia-de-banqueiro-brasileiro/

mas podes vasculhar mais na net…que o caso é muito conhecido…

um artigo da globo sobre isto…

http://g1.globo.com/politica/noticia/2010/06/nem-fbi-consegue-decifrar-arquivos-de-daniel-dantas-diz-jornal.html

afinal foi em 2008, e só em 2009 é que a policia brasileira desistiu de tentar e entregou ao fbi, mas o fbi em 2010 também ele desistiu de tentar porque não conseguiu…

Depois deste caso os developers do truecrypt desistiram do projecto…

Um artigo sobre um volume escondido também irei ficar à espera…

Cpts

O bitlocker segundo se consta é relativamente fácil de quebrar…

por isso é que a MS o aconselhou 😉

O BitLicker não será fácil de quebrar, mas a Microsoft fez aquilo de tal forma que é muito fácil de a pessoa mandar as chaves privadas para a Microsoft poder recuperar o acesso em caso de esquecimento e tal… ou seja, se a pessoa escolher bem as opções poderá ser entre muito difícil a impossível, dependente da senha… que será nesse caso então o ponto fraco.

Agora se vier a público que além dessa opção de guardar na “nuvem” aquilo que protege a encriptação, também colocaram uma chave privada que abre sempre que os governos exigem, não digo que ficasse admirado… mas oficialmente tal não parece existir. Alguém que analise os ficheiros e se descobrir tal cavalo de Tróia que denuncie.

Boa tarde,

Tenho o file gerado pelo Vera cryot na cloud, mas não consigo obter os ficheiros que estão lá dentro a não ser no PC em que os coloco. Como posso resolver esta situação?

Uma questão penso que simples para muitos… porquê não uma partiçãp NTFS em vez de uma FAT? Por base a estrutura da NTFS não é mais robusta e segura logo melhor conciliação com a encriptação?

Queria dizer, uma partição FAT em vez de uma NTFS…?! (é da hora eheheh)

Afinal estava correcto…uma questão de Português … e de horas, 5:16am! Sorry folks 🙂

Muito bom esse programa, uso ele desde janeiro de 2015 e toda vez quando se tem atualização eu o atualizo, muito bom mesmo e 100% seguro.

Eu criei algumas pastas pelo VeraCrypt desliguei o computador e quando liguei haviam sumido! Porque?

Caros,

Uma partição protegida pelo veracrytp em um disco portátil pode ser acessada somente no computador que a criou ou poder ser acessada em qualquer pc ou notebook, obviamente com a senha?

Olá, vi tua pergunta relacionada à um comentário meu acima, mas não consigo responder lá por que já atingiu ao limite do tópico.

A resposta é sim, porém você precisa do VeraCrypt instalado no dispositivo. Você pode manter a versão portable em uma partição legível do disco.

Lembrando que a formatação deve ser compatível com o sistema operacional do outro pc.

um arquivo criado no very pode ser enviado seguro por e-mail?

2a pergunta: o programa pode criar o conteiner seguro em um HD externo?

Tenho um exercício na faculdade que está quebrando minha cabeça no Veracrypt.

Considerando um uso corporativo, existe alguma alternativa para visualização dos arquivos ou mensagens após desligamento do funcionário, considerando que este não divulgou a senha utilizada?

Alguém pode me ajudar??