NTPWEdit – Alterar passwords do Windows

Um dos maiores problemas para quem faz a manutenção de um parque de máquinas é quando os utilizadores se lembram de mudar as palavras passe dos diferentes users de sistema e depois não se recordam quais definiram. Com uma simples alteração conseguem bloquear uma máquina e obrigar uma reinstalação ou um processo de recuperação moroso e o complicado.

Felizmente existem softwares como o NTPWEdit, que de forma simples permitem que se alterem novamente as palavras-chave. Basta que consigamos acesso ao equipamento e aos ficheiros de sistema.

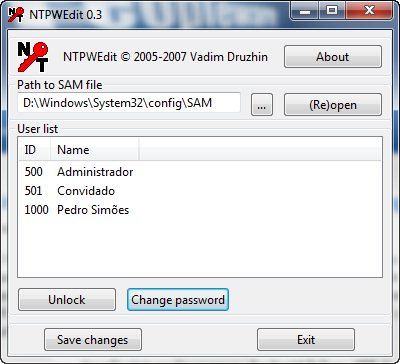

O NTPWEdit permite que, com acesso ao ficheiro SAM, as palavras-chave dos diferentes utilizadores sejam alteradas para as que pretenderem. Este ficheiro está localizado na pasta Windows em C:\WINDOWS\SYSTEM32\CONFIG\e contem os usernames e as passwords destes. É portanto necessário acesso a esse ficheiro para que seja alterado com os novos dados.

Como o Windows, numa utilização normal bloqueia o acesso a este ficheiro, o NTPWEdit não pode ser utilizado para mudar palavras-chave numa sessão de Windows activa. Logo, apenas pode ser utilizado numa instalação de Windows que não esteja em uso.

A sua forma de utilização é extremamente simples, mas antes têm de passar pelo processo de acesso ao ficheiro SAM do Windows que pretendem alterar. Esse acesso pode ser realizado de diversas maneiras:

- Através de um CD de boot (Windows PE ou BartPE)

- Se o sistema estiver formatado em FAT podem efectuar o arranque por DOS

- Se a formatação for NTFS podem usar a consola de recuperação do Windows

- Liguem o disco com o Windows a alterar ao vosso PC

- Caso seja um sistema com dualboot apenas acedam ao ficheiro SAM

Depois de acederem ao ficheiro devem copiá-lo para o Windows onde estão a executar o NTPWEdit e naveguem para a localização do ficheiro SAM. Ao abrirem esse ficheiro serão mostrados os utilizadores existentes na instalação de Windows de onde provêm esse ficheiro.

Seleccionem o utilizador que pretendem alterar e seleccionem a opção Change password. Alterem a password para a pretendida e gravem as alterações. Para terminarem esse processo só têm de voltar a colocar o ficheiro SAM no mesmo lugar de onde ele é originário e voltar a arrancar o Windows para que as alterações que efectuaram estejam disponíveis.

Não é um processo acessível a todos os utilizadores e provavelmente pouco prático, mas é de certeza mais simpático que através da utilização de ferramentas bem mais complexas ou que uma reinstalação do sistema operativo.

Por ser completamente portátil esta ferramenta merece lugar de destaque na lista de aplicações a ter na vossa caixa (pasta ou pen) de primeiros socorros. Uma nota, esta ferramenta não faz a recuperação de palavras-chave e nem consegue alterar passwords que estejam alojadas numa AD (Active Directory).

Esperamos que não tenham de efectuar este tipo de procedimentos ou alterações, mas se o tiverem de fazer garantam que estão munidos com o NTPWEdit!

![]() Licença: GPL

Licença: GPL

![]() Sistemas Operativos: Windows XP / Vista / 7

Sistemas Operativos: Windows XP / Vista / 7

![]() Download: NTPWEdit 0.3 [60.55KB]

Download: NTPWEdit 0.3 [60.55KB]

![]() Homepage: NTPWEdit

Homepage: NTPWEdit

Este artigo tem mais de um ano

Pois, depois vamos ver utilizador a fazerem reset’s a password’s locais… ai ai ai 😀

o meu nao ta indo , por que ?

Isto hoje tem sido uma sessão de pirataria que eu não estava à espera.

É tutoriais para recuperar a password da bios, é tutoriais para recuperar a password do Windows.

Sim senhor.

Só hoje apresentaram dois post que podem salvar a vida a muitos utilizadores, não é todos os dias.

Qualquer “ácaro” que se preze, deve ter as duas ferramentas sempre consigo, irá brilhar de certeza.

Continuação do excelente trabalho

Sessão de pirataria? Como é?

Hmmm, explica-me sff o que está neste teu comentário, pode ser?

Calma, estou a brincar.

Não é pirataria, mas a verdade é que estas aplicações podem ser usadas com outros fins.

Imagina o seguinte, alguém rouba um portátil, ou sem ser tão extremista, encontra um portátil.

Caso tenha Windows e esteja protegido por password, já sabe como dar a volta.

Caso a bios tivesse protegida por password, para impedir o boot por cd ou pen, essa pessoa já poderia contornar o problema e instalar um novo sistema operativo.

Eu sei que isto não é pirataria, se calhar a palavra não foi a melhor.

O que quero dizer é que estas ferramentas podem ser usadas para fins menos próprios.

Mesmo sem o programa sempre existe a maneira clássica de fazer reset à bios, cortar a fonte de alimentação.

Sim, é verdade que existem muitos programas criados para ajudar no dia a dia que também servem para o mal, mas uma faca desenhada para ajudar no dia a dia também serve para matar. Desafio-te a pensar num mundo sem coisas que podem se usadas para o mal.

Aaaa, compreendi bem 😀

Obrigado pelo esclarecimento 😉 sei que sabes que não alimentamos pirataria, assim de repente fiquei confuso.

Quanto ao exemplo… pois, mas isso é sempre assim. É a tal analogia das facas de cozinha, cortam queijo e fiambre… mas também matam.

Abraço.

Não teria dito melhor 😉

boas,

o q se esqueceram de mencionar foi q qd alteram a pass do user, qq ficheiro encriptado por esse user (com o atributo encrypt / EFS existente em NTFS) vai pr’á chichuana (aka fica irrecuperavel) 😛

s/ +

Simões nem me fala nisso, e saber que um simples CD do Linux podemos zerar até a password do administrador, imagine a falha de se fazer isso sem necessidade de colocar a hd em outra máquina isso é realmente assustador

Este tipo de ferramentas realmente salva em algumas situações.

Mas utilizadores terem privilégios de administração = a mau administrador de sistemas. 😀

Parece interessante. Mas e funciona apenas como administrador? ou outros utilizadores podem utiliza-lo?

“Como o Windows, numa utilização normal bloqueia o acesso a este ficheiro, o NTPWEdit não pode ser utilizado para mudar palavras-chave numa sessão de Windows activa. Logo, apenas pode ser utilizado numa instalação de Windows que não esteja em uso.”

“C:\WINDOWS\SYSTEM32\CONFIG\SAM” acesso negado xD

ia abrir com um editor HEX…LOL (eu sei que está codificado)

Boa partilha 😀

se utilizarem i Hiren’s conseguem por todas as pass de todos os utilizadores em blank mt rapidamente e sem grande esforço dps é so ligar a makina e definir as ke keremos novamente

Não seria mais fácil, usar o ophCrack e fazer boot através de uma pen?

Não altera a password, mas consegue dizer quais são as passwords dos utilizadores.

Já usei e acho que é muito mais fácil que este modo.

Se quiserem depois é só entrar com a password e mudar normalmente.

Experimenta isso num pc com bios tipo a do meu portátil, em que não se pode fazer boot por pen! -.-‘

Bem visto ;).

Mas se for possível entrar na bios acho que é mais fácil.

Sendo que o se está a falar aqui é da password do Windows e não da bios esse problema não se coloca. Se usa-se o post anterior 🙂

Se n for possível arrancar com pen, deverá ser possível arrancar com cd.

E penso ser melhor a recuperação da password do que a alteração da mesma. Se, como o legnakrad referiu,a alteração da password tornar a recuperação de ficheiros encriptados bastante difícil.

Pois também já usei em tempos o ophCrack e era um método bastante rápido e pratico. alguém sabe se o ophCrack já funciona para saber passes do windows 7?

Uma pergunta, se arquivo tiver acesso negado, o eu teria que fazer nessa situação?