Moo0 FileShredder 1.07

Tinha ideia que este tipo de aplicação não era assim tão importante, principalmente porque não o estava a ver do ponto de vista industrial e comercial. Nos meios mais concorrenciais, todo o cuidado é pouco e usar ferramentas "normais" com material altamente sensível, poderá materializar cenários... pouco confortáveis.

A cada dia que passa e porque a atenção é outra, o termo espionagem industrial torna-se frequente. Desde portáteis roubados, com projectos em desenvolvimento, até invasão às próprias máquinas de uma rede, tudo já se ouve falar.

É neste meio que cabem as ferramentas de protecção avançada. FileShredder é uma dessas ferramentas, destrói sem misericórdia tudo o que lhe arrastar para cima.

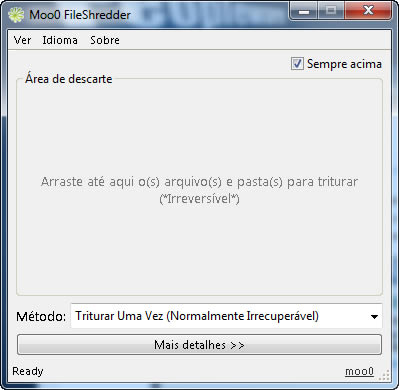

É mais uma ferramenta que poderá utilizar para destruir/apagar dados do seu computador. Basicamente é uma "lixeira" incineradora.

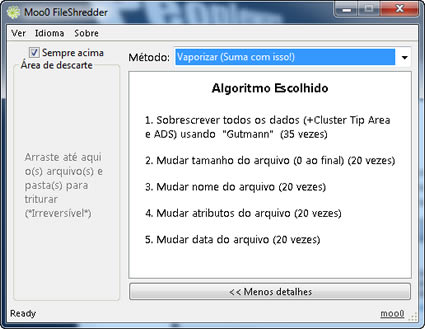

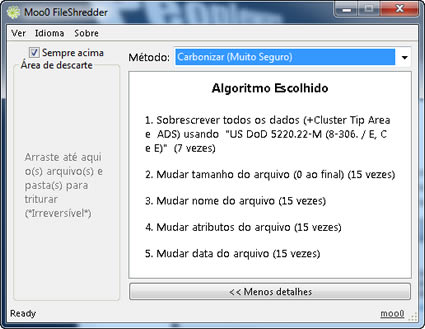

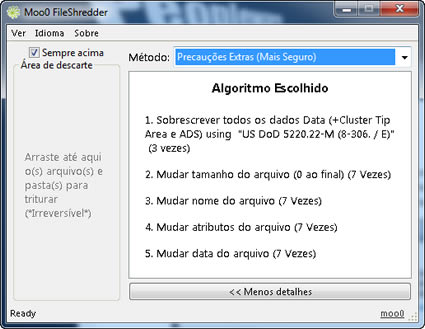

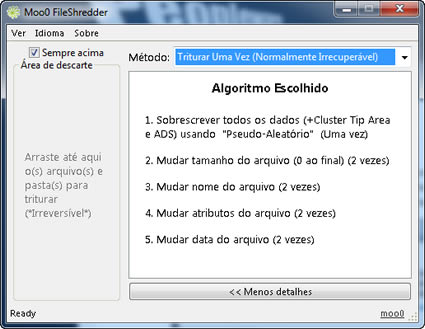

Passo a explicar quais os métodos e tecnologias utilizadas:

Vaporizar

Carbonizar

Precauções Extras

Triturar uma vez

Mais uma ferramenta simples mas que pode fazer toda a diferença... nem todos temos as mesmas necessidades, rotinas e preocupações.

![]() Licença: Freeware

Licença: Freeware

![]() Sistemas Operativos: Windows XP/Vista/Win7

Sistemas Operativos: Windows XP/Vista/Win7

![]() Download: Moo0 FileShredder 1.07 [2.42MB]

Download: Moo0 FileShredder 1.07 [2.42MB]

![]() Homepage: Moo0

Homepage: Moo0

Este artigo tem mais de um ano

Excelente programa,óptimo para quando vendemos discos embora a eficácia desses programas dependa muito do algoritmo usado… quanto a isso só tenho uma palavra a dizer “gutmann” depois desse é que não há volta a dar-lhe… hehe

http://en.wikipedia.org/wiki/Gutmann_method#Criticism

Para triturar com Gutmann sempre usei o STEGANOS.

Só para alertar que se consegue fazer recuperação de dados em discos magnéticos mesmo que tenham sido reescritos 7x.

Quanto mais tempo os dados se mantiverem escritos no disco, até uma próxima rescrita, mais susceptíveis são de se recuperarem na integra.

Chega-se a conseguir recuperar discos queimados por fogo ou químicos com uma taxa de sucesso de quase 100%.

Para o comum utilizador, este program é o suficiente…a não ser que, quem deitou mão ao disco, o envie para uma empresa especializada em Disaster Recovery.

A questão coloca-se quase sempre na relação custo/beneficio.

Mandar um disco para esse tipo de empresas, na expectativa de obter informações, está já ao nível de espionagem industrial.

O mais frequente é serem os próprios donos, quando têm os tintins apertados por não terem backups, e lá dentro estão planos de marketing, budgets anuais, enfim, coisas engraçadas.

Este tipo de aplicações é muito mais importante do que as pessoas pensam, até no dia a dia devia ser usado.

O ideal era isto minimizar para o “tray” e ficar para lá com um “balde do lixo” e a malta arrastar lá para dentro.

From:http://en.wikipedia.org/wiki/Gutmann_method#Criticism

“Gutmann claims that intelligence agencies have sophisticated tools, among these magnetic force microscopes, that, together with image analysis, can detect the previous values of bits on the affected area of the media (for example hard disk).

This has not been proven one way or the other, and there is no published evidence as to intelligence agencies’ current ability to recover files whose sectors have been overwritten, although published Government security procedures clearly consider an overwritten disk to still be sensitive.

Companies specializing in recovery from damaged media cannot recover completely overwritten files. These companies specialize in the recovery of information from media that has been damaged by fire, water or otherwise. No private data recovery company claims that it can reconstruct completely overwritten data as of now.”

Há uns tempos lançaram um desafio, o “Great zero challenge”, em que convidavam empresas de recuperação de dados a recuperar dados que tinham sido escritos por cima apenas UMA vez, com o comando “dd” de linux. Ninguem aceitou o desafio…

offtopic: Vitor faltou a notícia da app da ndrive para o iphone :p

Haveremos de a dar mas com o iphone equipado com o nDrive mas nas nossas mãos para o podermos testar.

Assim de repente parece que estes programas não servem para nada porque “ei… não tenho nada a esconder” … pois é … mas por exemplo uma amiga minha há uns tempos pediu-me para lhe arranjar o computador e eu só por curiosidade fiz um scan a ficheiros apagados e apanhei uma porrada de fotos dela nua que tinha feito para o namorado

É claro que eu fiquei satisfeito porque ela é boa que se farta, mas estão a ver a utilidade de um file shreder não estão ?

:o)

Já fiz o mesmo, num disco com fotos supostamente apagadas recuperei de lá fotos de uma mulher nua… felizmente que foi suficientemente esperta para nunca mostrar a cara em lado nenhum. Por uma questão de consciência acabei por destruir as fotos de uma vez por todas e lá se foram as fotos dela, mas se fosse outro teria colocado as fotos dela vestida e despida na net e rapidamente concluía-se que era a mesma pessoa… e que sucesso ia ser, onde passa aquela mulher fica tudo boquiaberto.

Ok, ok… acabei por colocar um programa de destruição de dados (eraser – eraser.heidi.ie) e expliquei as vantagens de utilizar um programa como aquele para não que ninguém possa recuperar documentos, imagens, vídeos que ela não deseje que sejam recuperadas e desde aí nunca mais foi possível recuperar o que quer que fosse (fotos, vídeos…) daquele computador (tentei, claro).

Resumindo: tenham algo a esconder ou não: desactivem as cópias de segurança do sistema operativo; desactivem as cópias de segurança do disco de partes que possam ser utilizadas para armazenar algo sensível; criem um cofre virtual encriptado com um algoritmo forte e uma senha impossível de adivinhar (tipo: hJ6-s!2HbXsP_?9#2+s*zVgS) e sempre que apagarem algo usem o método de destruição com pelo menos 7 passagens de dados aleatórios (“US DoD 5220.22-M (8-306. / E, C and E)”, ou “Schneier’s 7 pass”, ou outro superior)… quase de certeza que evita a recuperação dos dados mesmo da parte de profissionais especializados… e de certeza que protege de quem não tiver material especializado avançado.

DICA IMPORTANTE: Encripte o disco todo… se tentarem recuperar informação sensível destruída de dentro de um disco devidamente e correctamente encriptado será perto de impossível recuperar o que quer seja… agora e num futuro próximo… e ainda que sejam capazes de desencriptar mesmo assim continuará a ser quase impossível recuperar o que tiver sido destruído recorrendo a um método de destruição correcto.

As dicas anteriores só proporcionam um nível de segurança moderado contra recuperação de dados realizados por (até) pessoal de empresas especializadas. Algumas agências secretas podem ter acesso a tecnologia inacessível ao público em geral pelo que nestes casos além dos procedimentos de destruição recomenda-se a perfuração em diversos pontos com uma broca para metal, após ter magnetizado o disco, e ter queimado o disco… após isso deve mergulhar as placas do disco e os restante componentes em algum ácido que corroa as placas rapidamente, uma vez totalmente desfeito deve armazenar os restos em bidões com líquido corrosivo num armazém de alta segurança com cães, guardas armados, múltiplos sistemas de alarme de intrusão ligados a um conjunto de explosivos que reduza tudo literalmente a pó em caso de tentativa de intrusão.

Lembrem-se se for informação de extrema importância, destruir todo o sistema informático incluindo periféricos como monitores, ratos, teclados, pens de usb, e tudo o que tenha estado em contacto com o computador pode ser uma boa ideia… nunca se sabe onde vão esconder o próximo sistema de armazenagem super hiper mega pequeno.

Tudo isto não serviu de nada se tem uma cópia de segurança de tudo o que estava tão bem guardado e destruído… nem se alguém meteu uma camara de filmar de alta qualidade a filmar o seu monitor… ou se tem um programa ou componente físico da máquina a enviar os seus dados para a Internet… deve usar uma firewall externa que filtre absolutamente tudo em especial no sentido do envio de informação para o exterior.

e acho que chega de exageros 😛

O problema é que ela se souber ou se essas fotos saírem a público, podes estar metido num sarilho… dos grandes 😛

Será este programa melhor que o ccleaner?

Utiliza a usual reciclagem do windows, não precisa de arrastar para lado nenhum, possui 4 modos de destruição e ainda possibilita a limpeza do espaço livre.

E para isto, apenas necessitamos de clicar com o botão do lado direito do rato no ícone da reciclagem e escolher a opção “Correr Ccleaner” (depois de configurado ao nosso gosto).