CryptoPhone 500: O smartphone que detecta antenas piratas

Nos últimos meses surgiram várias informações da existência de antenas GSM piratas (Especialmente nos Estados Unidos) que têm como principal objectivo interceptar as comunicações móveis. A ligação do smartphone à antena é feita de forma transparente para o utilizador e os smartphones actuais não têm “inteligência” para alertar ou simplesmente não se ligar a este tipo de antenas.

Mas uma empresa alemão anunciou recentemente o CryptoPhone 500, um smartphone que a tem capacidade de proteger as comunicações assim como localizar as respectivas antenas.

De acordo com vários sites internacionais, nos últimos meses têm sido encontradas várias “antenas piratas” que conseguem espiar as comunicações dos utilizadores. Na prática um smartphone ao ligar-se a uma destas antenas deixa de ter as comunicações cifradas podendo estas ser facilmente “escutadas”.

De referir que já em 2010, na DEF CON em Las Vegas, Chris Page mostrou como se poderia criar facilmente uma antena para espiar as comunicações móveis.

O mapa seguinte mostra a localização de antenas piratas já identificadas nos estados Unidos. Será que há também algumas perdidas por Portugal?

Com o objectivo de garantir a confidencialidade total das comunicações, a empresa alemã GSMK colocou no mercado o CryptoPhone 500, um smarthone que é caríssimo (cerca de $3,000) mas que garante a máxima segurança nas comunicações GSM, incluindo 2G, 3G, 4G, VoIP, etc.

O CryptoPhone 500 é na prática uma versão modificada do Galaxy S3 e o único no mundo que consegue correr um sistema de firewall desenvolvido pela própria empresa alemã que além de cifrar as comunicações consegue identificar ataques à confidencialidade das comunicações.

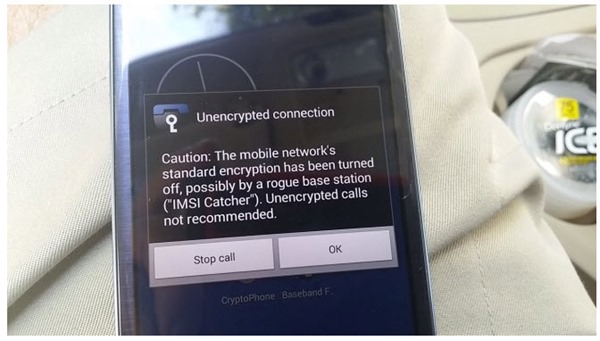

Exemplo do alerta que é recebido pelo utilizador quando o Smartphone se liga a uma antena não confiável.

De referir ainda que o smartphone tem com sistema operativo base uma versão modificada do Android.

Este artigo tem mais de um ano

Eu vi à tempos com os meus proprios olhos um opel corsa branco com uma dezena de antenas no tejadilho do carro. Achei estranho. Seria a google a mapear os rooters wireless ?

Os operadores de telecomunicações móveis fazem testes às sua próprias redes usando veículos como o que descreve – com muitas antenas no tejadilho do carro.

confirmo, Os operadores de telecomunicações móveis fazem testes á suas redes com viaturas como descreves

Tal e qual com o JB diz. Eu sou um dos técnicos que opera uma viatura dessas.

Todas as operadoras em Portugal e também a Anacom usam esse tipo de viaturas tanto para fazer testes as próprias redes e verificar problemas como também para efectuar testes de benchmarkting para verificar como esta a qualidade dos seus concorrentes em determinadas áreas.

a google usa o opel astra j

Bom artigo.

Faltou referir que esta empresa alemã comercializa este cryptophone e outros, que permitem fazer chamadas encriptadas entre 2 terminais cryptophone, independentemente do operador ou operadores de telecomunicações. Ou seja, na prática, quem fizer chamadas entre 2 terminais destes (têem de ser os 2 terminais, um só não chega), passa a ser “impossível” fazer escutas a estes terminais! Já conhecia esta empresa. Os preços também continuam a ser pouco simpáticos 🙂

O impossível já é algo que deixa muitas dúvidas, há um caso de uma empresa que vendeu a responsáveis governamentais, não sei se Gregos ou Italianos telefones “seguros” encriptados, e mais tarde vieram a descobrir que havia uma forma de contornar a dita encriptação e que as suas chamadas estavam todas a ser monitorizadas, e o mesmo aconteceu com outra que vendeu telefones “seguros” para o Vaticano (parece-me) e outros países que também davam para interceptar porque tinham alterado a encriptação de tal forma que era possível interceptar e ouvir na mesma… por isso seguro, até onde sei é só de nome, até provas em contrário.

O que me parece mais prometedor é um novo produto chamado JackPair (www.jackpair.com) que se liga à entrada de microfone/ auscultadores externos de 3,5 mm e permite encriptar a voz após sincronizar um aparelho com o outro, que é feito carregando num botão. Com a vantagem de ser mais barato ($120 por kit ou menos… acho que está nos $89 atualmente)… e se alguém fizer um ataque ativo no meio da ligação (sabem porque os números exibidos no aparelho deixam de coincidir… mas têm de verificar no inicio de cada chamada com o outro interlecutor) trocam em simultâneo por outro telemóvel de 20 € com um novo cartão e estão de novo seguros usando o mesmo aparelho de proteção de voz. Para mensagens terão de usar algo tipo TextSecure… mas isso já implica comprar outro smartphone.

Por isso coloquei as aspas, por saber que…… Há sempre alguma instituição que consegue contornar um sistema de segurança 🙂

E quando não conseguem (nos casos em que as empresas fazem tudo do zero tanto o sistema operativo como todo o equipamento a partir dos componentes básicos como a areia e por aí em diante) compram as empresas ou lançam boatos quando não as conseguem comprar nem corromper nenhum dos funcionários que interessa corromper.

Em teoria é perfeitamente possível fazer tudo do zero e ser impenetrável se o telemóvel tiver apenas que cumprir o requisito de estabelecer chamadas seguras e permitir a troca de mensagens, imagens e vídeos de forma segura… na pratica é difícil tal porque os clientes querem tudo muito conveniente, logo tal é difícil… e quase sempre as agências de segurança subornam ou obrigam por meio da lei as empresas a colocarem cavalos de Tróia ou a enfraquecerem a encriptação.

AHahha com essa antena da imagem não é difícil 😛

O nome do investigador da DEFCON 2010 é Chris Paget (in http://www.forbes.com/sites/firewall/2010/07/30/cell-phone-snooping-cheaper-and-easier-than-ever/)

Bom artigo, à que dize-lo quando surpreende pela positiva.

Parabéns ao que escolheu a partilhou. Isto é importante para dar conhecimento do potencial perigo em comunicações.

Isso ou esta aplicação:

https://secupwn.github.io/Android-IMSI-Catcher-Detector/

que faz o mesmo efeito em qq telemovel.

Acho que o meu ultimo comentário não entrou.

Deixo aqui o link para quem quiser ter a mesma funcionalidade no Android sem comprar um telefone xpto.

https://secupwn.github.io/Android-IMSI-Catcher-Detector/

Há alguma incorreções neste artigo e também algo que desconheço que atualmente seja possível.

Em rigor, uma rede GSM é uma rede 2G (2ª geração). As redes GPRS e EDGE também são redes de 2ª geração.

As redes 3G (3ª geração) são redes que usam tecnologias WCDMA, HSDPA e HSUPA. Há outras tecnologias 3G, mas não são usadas em Portugal.

As redes 4G (4ª geração) usam a tecnologia LTE.

Atualmente que eu saiba, este tipo de “antenas piratas” apenas são possíveis de utilizar em redes GSM e demais tecnologias 2G.

As redes de tecnologia 3G e 4G não são passíveis de se usar “antenas piratas”. Estas redes têm mecanismos de autenticação mútua, isto é, tanto a rede confirma se o telemóvel tem um registo válido, assim como o telemóvel confirma se a antena a que se está a ligar pertence a uma rede válida. Este segundo mecanismo de autenticação não existe nas rede GSM.

JB

Boas JB

Totalmente de acordo com o que escreveste. No entanto, o artigo reforça isso mesmo: Ou seja, além do GSM há outras tecnologias que são suportadas. talvez a palavras “incluindo” seja a melhor.

CryptoPhone 500, um smarthone que é caríssimo (cerca de $3,000) mas que garante a máxima segurança nas comunicações GSM, incluindo 2G, 3G, 4G, VoIP, etc.

Olá,

mas é precisamente essa frase que contém as incorreções que me refiro. Essa frase dá a entender que há GSM 2G, 3G e 4G, quando GSM é uma tecnologia 2G. Nas redes 3G e 4G não há GSM. VoIP é algo distinto e não está diretamente relacionado com a rede de telecomunicações. Trata-se de uma componente aplicacional completamente agnóstica às redes de telecomunicações que estão por baixo.

Confesso que nas redes 3G e 4G não estou a ver que segurança adicional é que esse telemóvel pode dar nas comunicações com outros telemóveis (entre 2 telemóveis destes é possível usar outros protocolos de encriptação e daí uma segurança adicional).

Eu até deixaria aqui o desafio a alguém implementar uma “antena pirata” a escutar um telemóvel que esteja em 3G ou 4G!

JB

Mas os tais aparelhos o que fazem é meter um sinal muito mais fortes que o do operador legítimo e mandam o aparelho (smartphone, telemóvel, etc.) ligar-se por GSM/ 2G mas sem encriptação… e para ter a certeza que não se ligam alguns ainda bloqueiam o sinal de 3G/ 4G colocando ruído no ar nas frequências usadas pelo 3G/ 4G de forma a que o aparelho não se ligue a essas redes de forma alguma… e se o utilizador mudar as opções para usar GSM… estão apanhados… ver noticia no wired: http://www.wired.com/2010/07/intercepting-cell-phone-calls/

Aparentemente mesmo em 3G pode não ser seguro, visto que aparentemente existem já no mercado aparelhos que mantêm as chamadas na rede 3G mas desligam a encriptação (http://www.zdnet.com/beware-govts-are-tapping-your-3g-calls-1339304755/)… logo mesmo usar 3G não é, por si só, suficiente!

O melhor é compreender que é impossível proteger uma chamada em qualquer rede (2G/ 3G/ 4G) e que só usando algo como o RedPhone, ou parecido, é que se pode ter algum nível de segurança real nas comunicações.

O terminal não pode “desligar a encriptação”. São as redes de telecomunicações que determinam se há ou não encriptação, pelo que só através de uma antena pirata é possível “desligar a encriptação”.

Tal como aqui foi dito, o mecanismo referido na notícia não é possível em 3G, nem em 4G. Portanto se o utilizador nas configurações colocar o terminal forçosamente em 3G ou 4G, estas antenas piratas de nada servem.

O que esse telemóvel faz é muito simplesmente dizer que se está a tentar ligar a uma rede sem encriptação… comprei um telemóvel normalíssimo em +/- 2001 que dizia exatamente quando a ligação à antena não era encriptado, e uma vez em viagem mostrou esse aviso (ligado a rede não encriptada)… vi logo que estava algum desses aparelhos… e foi muito antes de andarem a falar nisto nas notícias e foi cá em Portugal.

O que essas bases de GSM fazem é colocam um sinal mais forte que o das antenas legítimas e forçam o telemóvel/ smartphone a ligar-se a elas (por terem sinal mais forte) mas sem encriptação ligada. A única forma de o prevenir é se o telemóvel/ smartphone tiver a opção de funcionar só em 3G/ 4G… e não passar a GSM/ 2G em circunstância alguma. Também deveriam ter uma opção de não permitir ligar-se a antenas não encriptadas (mas nunca vi algum que fizesse isso).

Por último as redes de telemóveis em si são uma treta! O telemóvel deveria autênticar e encriptar não só na antena, mas também no servidor remoto para onde as informações são enviadas e de onde são recebidas… ou seja deveria ter duas autênticações uma na antena e outra no servidor nas instalações do operador, ao qual deveria estabelecer uma ligação encriptada de forma a que ninguém pudesse meter uma antena a fazer de operador e mesmo que roubasse alguma, ou metesse um interceptor entre a antena e o operador não consegui-se mesmo assim interceptar e descodificar a voz, mensagens, dados. Para completar o ramalhete era no protocolo estabelecer uma ligação encriptada com código que muda a cada estabelecimento de comunicação com a outra parte e exibir um código partilhado com ambos para terem a certeza que ninguém anda a intercetar as conversas e eventualmente mensagens e outros como MMS.

Essa segurança adicional que referes existe nas redes 3G e 4G. Daí eu ter posto o desafio de tentarem pôr uma “antena pirata” a funcionar em 3G ou 4G.

Praticamente todos os telemóveis 3G permitem forçar a ligação em 3G e partir daí esse esquema com “antenas piratas” fica sem efeito. Não é necessário um telemóvel xpto para garantires a privacidade das tuas comunicações! (Excepção das escutas judiciais, mas isso é uma história que não tem nada a ver com “antenas piratas”).

JB

Aparentemente já há empresas a fornecer equipamentos que colocam o 3G (http://www.zdnet.com/beware-govts-are-tapping-your-3g-calls-1339304755/) sem encriptação… logo 3G por si só não é suficiente.

o 4G… não me admirava nada que houvesse já equipamento que faz a mesma coisa, dá rede 4G… mas desliga a encriptação.

Logo usar somente 3G ou 4G não será suficiente, terá de usar aplicações que forcem a encriptação de aplicação à aplicação de outro smartphone.