Novo malware pode transmite-se por…colunas e microfones

Tudo o que é tecnologia é hoje “olhado” com desconfiança por parte dos utilizadores....até o ferro de engomar. Nos últimos meses, a (in)segurança é um dos temos mais debatidos na sociedade e são várias as tecnologias/produtos que têm sido alvo de análise/exploração.

No que se refere à segurança informática, o malware continua a ser uma das principais ameaças para os sistemas de informação e há agora informações de um novo conceito de malware que se consegue replicar através som áudio inaudível para o ser humano.

Há umas semanas atrás, Dragos Ruiu, investigador na área da segurança, afirmou publicamente que os computadores do seu laboratório estavam a ser infectados por tipo “estranho” de malware. Segundo Ruiu, este tipo de malware,que foi baptizado com o nome de “badBIOS”, é transmitido através de microfones e alto-falantes, podendo infectar facilmente todas as máquinas que se encontrem num mesmo espaço, mesmo que estas não estejam ligadas em rede.

Este tipo de malware fica “alojado” na BIOS (daí o nome badBios), estando completamente imune a todos os sistemas/soluções de segurança (ex. antivírus, firewall) que possam estar presentes num sistema.

Desde esse momento, muitos são os investigadores que têm devolvido investigação nesta área…e já há resultados.

Uma equipa de investigadores do Fraunhofer Institute for Communication (Alemanha) publicou um novo protótipo de malware no Journal of Communications, que recorre a som inaudível para o ser humano, capaz de "transportar" dados (ex. passwords, etc), não havendo a necessidade dos sistemas estarem ligados a uma infra-estrutura de rede.

Recorrendo a microfones e colunas, os investigadores referem que é possível transmitir passwords e pequenas quantidades de informação numa distancia máxima de 20 metros (isto para a frequência ultra-sónica dos 20.000 Hz) .

In our article, we describe how the complete concept of air gaps can be considered obsolete as commonly available laptops can communicate over their internal speakers and microphones and even form a covert acoustical mesh network. Over this covert network, information can travel over multiple hops of infected nodes, connecting completely isolated computing systems and networks (e.g. the internet) to each other."

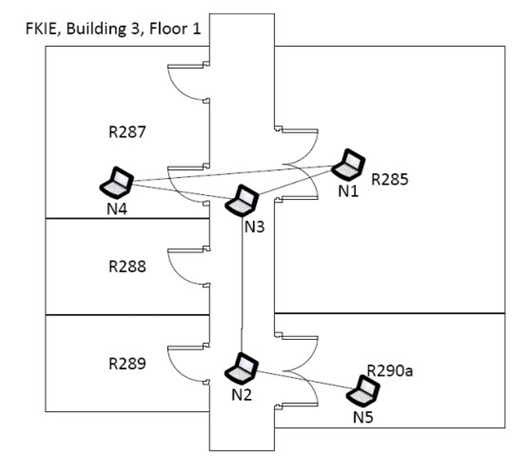

A rede “mesh” criada pelos investigadores para avaliar o protótipo é constituída por 5 computadores, que permitem demonstrar que a informação sensível pode facilmente circular entre os nós infectados.

O som inaudível recorre a técnicas utilizadas na transmissão de áudio debaixo de água, e permitiram aos investigadores a comunicação, entre dois computadores Lenovo T400, recorrendo apenas a microfones e alto-falantes. Apesar da pouca largura de banda (cerca de 20 bits/segundo, na frequência ultra-sónica dos 20.000 Hz ), os investigadores referem que o canal de comunicação é suficiente para transmitir informação sensível (ex. credenciais).

This small bandwidth might actually be enough to transfer critical information (such as keystrokes). You don't even have to think about all keystrokes. If you have a keylogger that is able to recognize authentication materials, it may only occasionally forward these detected passwords over the network, leading to a very stealthy state of the network. And you could forward any small-sized information such as private encryption keys or maybe malicious commands to an infected piece of construction."

Apesar de ser (ainda) apenas um conceito, a criação de uma rede acústica discreta para comunicação foi já fundamentada no documento publicado no Journal of Communications. A investigação continua e nos próximos tempos haverá certamente novidades.

A evolução é uma etapa normal da tecnologia…Será que caminhamos para uma nova realidade de ameaças informáticas?

Este artigo tem mais de um ano

Eh pá, expliquem-me lá como é que um computador é infectado via som/aúdio????

Não seria necessário “estar à escuta” ???

Por enquanto é apenas um “conceito”…que tem vindo a ser fundamentado.

Não é um conceito, foi uma afirmação:

“afirmou publicamente que os computadores do seu laboratório estavam a ser infectados por tipo “estranho” de malware. Segundo Ruiu, este tipo de malware,que foi baptizado com o nome de “badBIOS”, é transmitido através de microfones e alto-falantes, podendo infectar facilmente todas as máquinas que se encontrem num mesmo espaço, mesmo que estas não estejam ligadas em rede.”

A BIOS só pode ser infectada se estiver à escuta, através de um microphone claro. Portanto isto não faz sentido. Na prática é possível, mas para isso o PC já tem de estar infectado, antes de ser infectado com um malware deste tipo…

“podendo infectar facilmente todas as máquinas que se encontrem num mesmo espaço, mesmo que estas não estejam ligadas em rede.”

Que admiração, se infectar uma infecta todas, se estão todas no mesmo espaço… a não ser que tapem os “ouvidos” (microphones).

FXX

Compreendo o teu ponto de vista e compreendo também que queiras dar a volta a questão…como referido, é apenas um conceito… fundamentado!

E os telemóveis? Também poderão ser atacados desta forma?

Julgo que o conceito não passa pela infecção mas pela propagação dos dados sensíveis para computadores “à escuta”. Ou seja, estou infectado e a minha máquina transmite em ultra-sons dados sensíveis.

Ao contrário, sou completamente céptico que um computador “limpo” se infecte per si, por ter o speaker ligado… 🙂

+1

+1

Um computador limpo não se infeta por si mesmo, mas é preciso entender o que é que é realmente um computador limpo.

Não tenho experiencia profissional na área de seguranças mas posso com toda a certeza dizer-te o que _não é_ um computador limpo:

– Um computador com o disco formatado.

– Um computador acabado de sair da fábrica.

O código malicioso de remoção mais custosa é aquele que se instala no firmware: bios e controladores on-board de vários periféricos. Um computador acabado de sair da fábrica pode não estar intencionalmente comprometido, mas é perfeitamente natural que tenha falhas de segurança nesses mesmos controladores. A implementação de uma BIOS (presente numa motherboard que qualquer um de nós podem comprar) pode atingir os múltiplos milhares ou mesmo o milhão de linhas de código. É normal que tenha vulnerabilidades que possam ser exploradas de forma, como esta, mais exóticas.

nepper

Pensa deste modo,

se um computador pode ser infetado numa ligação wireless também pode ser infetado através do som.

No primeiro caso a informação viaja através de ondas eletromagnéticas, no segundo caso através de ondas sonoras.

E acho que a tua pergunta está bem colocada: é preciso estar à escuta. Código malicioso só causa problemas quando é executado com sucesso.

Mas tem que estar infetado para ligar a captura de áudio. E o problema é esse. Ou é infetado previamente por outra via ou tem que ter sorte de apanhar o micro aberto.

A minha duvida é… Com estas tretas dos comandos de voz prontos a espalhar, o que não vai faltar vão ser sistemas de audio abertos constantemente. Por isso é que é bom ignorar tudo que chegue e não seja a voz do utilizador a dizer um comando do género “Ok google” como já existe.

*plot twist* se calhar os nossos equipamentos já vem de fábrica “à escuta” O.o

A minha alma está parva 🙂

Não vejo isto como uma ameaça mas, se o conceito evoluir poderá ser uma alternativa de comunicação. O malware sempre haverá, por aqui ou por outro caminho qualquer.

Sim, também entendo isso dessa forma neste momento. Aqui ha dias li sobre um sistema movel, que se colocava ao lado de um teclado e que conseguia adivinhar quais as teclas pressionadas…tendo em conta a vibração…Neste caso…já assusta

Fosse esse o pior. Eu já vi um que usava o acelarómetro do telefone, para descodificar mensagens. Com base no movimento descodificavam 90% da mensagem sem erros.

Enviava a mensagem por e-mail, e quando vinha com palavras que para o software não faziam sentido na mensagem (mal descodificadas) ele dava umas 5 ou 6 alternativas que também encaixavam no padrão de escrita.

Foi desenvolvido porque o acelarómetro era (e não sei se não continua a ser) das poucas coisas sem proteção no telefone.

Concordo. Um dia o Malware sera neutralizado, mas o conceito fica. Pense naqueles filmes em que não havia mais comunicações via tecnologia avançada do tempo como o filme “O dia depois de amanhã”, não tinha mas telefone nem celular mas haviam orelhões antigos que usavam um meio de comunicação antigo que funcionou. Esta é com certeza uma outra (ótima) alternativa de comunicação já que não vai usar cabo nem wi-fi.

Esta noticia é das melhores que já vi, já a tinha lido ontem noutro site e achei a coisa mais parva do mundo.

Existem varias coisas mal com isto, a principal sendo, algo tem de interpretar o som e traduzir para binário (pc’s só lê binário e não ondas sonoras), logo previamente tens de estar infectado com algo que esteja a espera de uma transmissão de dados em SOM, a questão não se prende apenas pelo se é possível, toda uma infraestrutura tem de existir previamente senão não funciona.

Infelizmente ainda não existe um protocolo de transferência de dados por SOM usando os periféricos colunas e microfone de origem no SO.

Neste momento é apenas um conceito..por isso tens legitimidade para considerar uma noticia “parva”

Pedro não é noticia que é parva, não interpretes mal :), a tua noticia esta la. Posso ter explicado mal, a parte do Malware pelo som é que é uma cena parva pela quantidade de pontos de falha que existem pelo caminho, assim como a maneira como Dragos veio tentar causar o pânico no mundo 🙂

rui costa

No teu último parágrafo as duas últimas palavras fazem TODA a diferença, “no SO”, pois a capacidade de Tx de dados em ultra-som usando a água como meio de propagação já existe há muito.

Existindo essa capacidade é sempre possível infetar um equipamento que use código de programação e propagar essa ameaça.

Agora, “É comercialmente viável para que seja desemvolvida?”. Duvido pois a taxa de transmissão é baixíssima.

Rui, nos smartphones não é coisa nova. Certamente não seria a primeira vez que ouvia o comando “Ok google”.

Pode não representar ameaça para muitos equipamentos agora, mas certamente será no futuro se não se tomarem medidas de segurança.

Não, o Pai Natal não existe: http://www.rootwyrm.com/2013/11/the-badbios-analysis-is-wrong/

O correcto será dizer-se que o malware pode comunicar entre si pelas colunas e microfones. Como pode um computador ser infectado pelo micro? Mesmo partindo do principio que pudesse ser usada alguma falha de segurança nos decoders de aúdio, duvido que pudessem usar essas falhas e usar uma frequencia audio que não desse nas vistas.

Agora quanto a poderem comunicar entre si… isso sim, sem dúvida.

O enviou de dados por onda sonoras, a mim não me espantam. Surpreendente é ser possível inventar um PC, mesmo ele estando desligado.

Infelizmente a maioria das descobertas tecnológicas/cientificas, apesar de ser fruto de uma investigação para fins benéficos, acaba sempre por serem utilizadas para fins menos bons.

Comunicação de dados através de ultrasons, qual é o espanto?

O PC não precisa de estar em rede, mas precisa de micro e de software que receba os dados e faça qualquer “coisa” com eles…

Só há uma coisa que não percebo, se o vírus é transmitido por “Audio” para a BIOS é porque em algum momento a BIOS acede ao microfone, caso contrario a meu ver é impossível!!

Alguém me sabe dizer se e porque é que a Bios escuta o microfone?

Boas Pedro,

Não é de todo impossível… Como podes ver neste diagrama ( http://www6.pcmag.com/media/images/10764-acpi-diagram.gif?thumb=y ) antes de o SO conseguir ler o que quer que seja dos periféricos estes passam por uma camada intermédia que processa e envia para o mesmo… Como podes observar a BIOS encontra-se na base de todo o processamento e sem essa camada nada funciona… E também é por causa da existência dessa camada que necessitamos dos chamados DRIVERS que “informam” ao SO (seja ele o Windows, Mac, Linux, entre outros) onde é que devem encontrar as informações que são transmitidas/recepcionadas pelos periféricos…

Esta é uma das razões de que quando falha o barramento, por exemplo, que dá origem ao som o SO diz que não há placa de som mas deixa que tudo o resto funcione…

Outra situação que deves ter em conta é que quando ligas o PC ele dá imagem e som (o famoso e antigo BIP) mesmo antes do SO ter arrancado o que prova que algo acontece antes do SO ter propriamente arrancado…

O que não consigo explicar é como o processo descrito no artigo é feito efectivamente mas passa pela lógica que te apresentei e tentei explicar…

Cumprimentos,

Manuel Rocha

Tendo em conta que o som entra pelo micro corre todo o barramento da board para ser processado e enviado/notificado ao sistema operativo de que o mesmo está pronto a ser enviado para algum lado… Provavelmente conseguiram de alguma forma que quando há o dito processamento que fosse injectado o código na BIOS em vez do SO ser notificado que é para o transmitir para algum lado daí não ser possível aos antivírus verificarem a ameaça pois ela nunca chega ao nível do SO…

Ok vendo bem …

Embora seja muito difícil concordo que não é impossível.

Boas…

a ideia que eu tenho é um que um software rescreve parte da bios…fazendo enable do audio e do micro…

depois é só esperar por interrupts gerados pelo audio e a bios corre software para o resto…

a duvida que fiquei é no caso de a nossa maquina não ter sido infectada com software…

Ai, estou meio ás “aranhas”… lol

porque se tivermos o audio e o micro desligados…o hardware, deve estar desligado :S

Agora fica a duvida estará desligado, ou estará em deep sleep mode e quando chega info ele “acorda”???

A outra questão prende-se com o facto de que… como é que vamos infectar a bios…

ha ok ja percebi…

enviando sinais de controlo 😉

codigos utilizados pela arquitectura e que são reservados, para depois escrever dados na bios…boa…grande cena!!

Ou seja de uma maquina enviamos estes sinais e do outro lado, quando eles chegam ao barramento, ou que seja a bios deve de alguma forma entrar num modo de escrita para a sua mem flash….isto é interessante 🙂

cmps

pois interessante se houver um code ou algo que interprete que aquele som é para aquela ordem especifica…..

os aparelhos reconhecem a voz do user e faz determinadas tarefas, mas é necessário que acha software para poder reconhecer essa frequência de som e compara-la ao que já tem gravado.

Portanto precisa de software instalado, mais material de comparação para comparar o som recebido e só ai depois é que faz a ordem.

Mas mesmo que isto tudo fosse possivel, a transmissão de um ficheiro seria demoradissimo, visto que o som é lento a transmitir dados grandes….

esses códigos existem em tudo 😉

e são muitos cada um para a sua utilização especifica…ou seja será preciso conhecer o tipo de sistema..os protocolos utilizados pelo hardware, etc…ou seja será preciso ser “artista” 😀

Mas “artistas” não faltam por ai…

Em relação aos códigos…imagina o seguinte…

sendo que conheces os códigos que queres usar…e sendo que o sistema do micro, é um sistema em que converte um sinal analógico em digital…imagina enviares um sinal especifico com determinada frequência que ao ser convertido para digital…gera automaticamente uma palavra reservada..

Agora imagina que conseguista produzir sinais analógicos que após convertidos elo micro em digitais geram as palavras que precisas??

fazes o que quiseres…inclusivé até queimar a board se te apetecer…ou colocar um programa na bios…mas não sei se será possivel pelo menos directamente sem a ajuda de mais nada…mas pode ser..

a partir dai o sistema vasculha os dados na tua maquina e envia-os para outros…e até infecta outras maquinas com o mesmo processo que a tua foi infectada 😉

cmps

Isso usa o mesmo conceito de uma rede Wireless, a diferença é que a transmissão é feita por pulso elétrico, infectando o bloco de código da bios reservado.

O virus não infecta nada por audio, o virus já lá está. O que acontece é que os vários computadores infectados podem comunicar entre si sem usar a rede normal (usando comunicação por audio). Isto pode ser útil por exemplo para transmitir credenciais de acesso que apenas um computador tem aos restantes, ou coordenar funcionamento (desde que os comandos não sejam muito complexos, nesse caso demora bastante tempo).

Razão tinha a minha mãe que nos anos cinquenta dizia ao meu pai para desligar o radio para os senhores não ouvir.

LOL também cheguei a ouvir dessas

Mal contado. É possivel transmitir dados por som. Agora se tivermos a falar de infecção por som isso é a maior treta alguma vez eu vi na minha area. som? ….

Neste momento são muitos os investigadores que andam de volta disto…la terá o seu fundamento.

Nada disto faz sentido.

Para haver transmissão, era preciso haver quem envie (tudo bem), e receptor (era preciso estar a escuta). Segundo, era preciso o receptor além de escutar, interpretar e executar o que “ouve”. Teria de estar os 2 computadores já previamente infectados para isto acontecer.

Se disserem que é possível transmitir informação, por colunas e microfone, sim, é possível, caso as 2 máquinas estejam já previamente infectadas.

Infectá-las apenas a partir de som, não. Lamento, não me parece ser possível.

Eu uso prótese auditiva. Será que estou seguro?

Eh pá, agora fizeste-me lembrar das revistas onde se colocam questões a “presumíveis” clínicos e que se espera uma resposta muitas vezes de fazer partir o coco a rir…

“Sra doutora, o meu patrão masturbou-se na banheira onde eu tomei banho. Será que poderei ficar grávida?”

Se ela tomar na mesma água é possível sim.

Só se fores previamente infectado … cuidado como que ouves hheheeh 😀

Tens que instalar o “kaspersky pure” na prótese. Até ficas a ouvir mais límpido… 😀

Não sei para quê tanto trabalho, se se quiser infetar um milhão de computadores num instante basta pedir aos utilizadores para o fazer.

Nada como um e-mail a prometer fotos da atriz/cantora do momento nua para isso.

E o além disso, como já outros peritos disseram, apesar de ser relativamente fácil modificar o firmware de um qualquer dispositivo do computador, incluindo o BIOS, não há nenhuma forma, sem qualquer intervenção do utilizador, de o por à escuta das tais comunicações por ultrassom. Mesmo o Sr. Ruiu suspeita que isso foi feito com uma pen USB marada que ele partilhou entre os vários computadores afetados.

Li algo sobre esta badbios a dias e a ideia que ficou foi que temos uma bios alterada, capaz de codificar digitalmente o malware produzir sons usando speakers, à semelhança dos antigos modems analógicos k56, para sistemas que estejam rodando algum s.o. e com o micro activado. Agora falta entender a parte da recepção, da conversão de som em dados binários, ficheiros e execução destes malware num sistema remoto. Mas apesar de ser algo dificil de entender, não significa que não seja algo que não nos preocupemos. Se for verdade, entraremos numa nova era de propagação de malware, de roubo de informação, onde nenhuma firewall nem nenhum antivirus, com o conceito de segurança actual, conseguirão sequer perceber a ameaça.

*Aliás, nem está em causa se a informação é verdadeira ou não, pois acredito que seja. A questão aqui é se isto será viável, pois se for, comecem a retirar a pilha da bios e desligar o sistema da corrente 🙂

Cada um acredita no que quer ouvir, eu só acredito que os olhos

http://www.infoworld.com/d/security/4-reasons-badbios-isnt-real-230636

infectar BIOS por audio?? Que banhada!!!!!!

Faltou referir neste artigo (que eu já tinha lido o mês passado) que isto for mesmo verdade esta variante de virus não é possivel remover mesmo formatando a máquina.

Contudo, e apenas para já, acho isto impossível. Lembro daquele “virus” de bluetooth que podia ler as sms das pessoas e tudo mais.. a maior segurança é..

o utilizador. Se não aceitarmos esta comunicação, não será facilmente entranhada nas nossas máquinas. Até envoluir.. não me acredito 😉

Cumpz Receptores.

*evoluir

acho possível que se o nosso micro esteja ligado seja possível transmitir dados de alguma maneira maliciosos……o erro da noticia foi dizerem que infecta a BIOS xD

como disse o outro, banhada

A noticia da badBios é falsa, li algures onde um blogger que trabalha na programação das bios que é impossível o que Dragos Ruiu afirmou em relação a sua investigação desse método de propagação do vírus.

Não me dei ao trabalho de ler os comentarios todos mas basta pensar um bocado e percebe-se a estupidez desta noticia.

Para isso ser verdade que dizer que pode-se transmitir dados por colunas de som sem placas de rede, então bora lá trocar placas de rede e wireless por colunas.

SEGUNDO, para o PC ficar infectado teria de ter ouvidos para ouvir esse som e um software especifico para traduzir esse som em dados, porque as coisas não acontecem por magia:)

o som é automaticamente passado para digital 😉

e se enviares sinais de controlo reservados?

um programador que conheça bem o funcionamento da arquitectura, pode geralos de um lado…e claro essa info ao chegar ao barramento inerno, vai ser tratada de forma especial 😉

cmps

Faria sentido se o microfone funcionasse como receptor e as colunas como transmissores. A partir daí “facilmente” se transmitiam dados. Agora partindo do princípio que poucos PC’s usam microfones acho difícil.

Se for um Call Centre talvez até seja possível…

Hmm, Eu acho um pouco estranho porque eu não conheço nenhum portátil que o microfone tenha capacidade de captar ultra sons. Os microfones usados normalmente nos PCs também não têm capacidade de captar ultra sons.

errado, qualquer mcro capta ultra sons, como as colunas também o emitem…..apenas nós é que não ouvimos, mas os micros ouvem.

Desculpa-me mas a afirmação de que qualquer micro capta ultra sons está completamente errado. Os ultra sons começam nos 20kHz. Os microfones para computador têm uma frequência de resposta que vai até aos 15kHZ / 16kHz. Para captar a cima dos 20kHz precisas de um microfone de ultra sons.

A maior parte das colunas também têm uma frequência de resposta que muitas vezes nem sequer chegam até aos 20kHz e são muito pouco os que passam daí.

Concordo

Existe fundamento. Vamos supor que um determinado fabricante de bios, tem um código que mantém o micro da board activo a aguardar uma determinada mensagem transmitida por ultra sons que posteriormente vai “flashar a bios”. Os casos das redes telefónicas, em que as centrais que escutam tons das linhas/extensões (e não teclas pressionadas) e desbloqueiam barramentos?

Mesmo assim é um meio lento de transmissão, e isso das linhas telefónicas é pra fazer ligar ou desligar determinada função, o que basta apenas reconhecer que esse tal som que os técnicos enviam é pra aquela função, isto é já está previamente programado, para infectar um com um virus necessita de muito tempo…..

lol….. quando ligao o pc, com a tecla DEL. premida este nao vai para a bios?

quem lhe garante que se estiver a gerar um tom de 1Khz radio,

que e detecado pelo mic. do pc,

o ADC do pc vai colocar no buffer um codigo binario==1Khz

esse codigo e um backdoor…. ou um service code.

quando o pc acabar de configurar a bios ja la esta o virus.

no windows8 isto e impossiver pq tem trusted-boot-secure e nao so.

ja alguma vez configuraram a bios a uma tv.

http://www.google.com/search?q=tv+service+codes&oe=UTF-8

http://en.wikipedia.org/wiki/Analog-to-digital_converter

Com a tecnologia atual que conhecemos sobre colunas, microfones e bios instaladas nos PC’s esta notícia não faz nenhum sentido…

Não existe nenhum protocolo de comunicação entre colunas e microfones através de ultrasons.

E se juntarmos a tudo isto, o facto de os computadores estarem desligados então é um completo disparate.

Não se preocupem. Quem tiver um anti-malware clássico (firewall e anti-virus) não precisa de se preocupar com isto.

Para funcionar, é preciso ser 1º infetado com o malware de forma tradicional. Este software vai ter o objetivo de usar o microfone e as colunas para comunicar. Mas a leitura das passwords será feita da forma tradicional.

A diferença é que assim que o utilizador é infetado, esta forma começa logo a transmitir a informação pretendida, mas de forma super lenta. Por exemplo demoraria 2 minutos e 40 segundos a transmitir username e password ambos de 10 caracteres.

Uma solução já, é ter microfone e colunas desligados quando não se está a usar. Quando se usa não há problema, pois não há malware com esta tecnologia que consiga processar e filtar uma password no meio dos bits todos enviados por uma simples música.

No fundo isto parece-se mais com aqueles furores jornalísticos fundados em declarações pouco cuidadosas (provavelmente de propósito para ganhar atenção). É do tipo: Um investigador descobre apenas uma forma mais fácil e rápida de testar uma cura, diz ao jornalista que houve progressos na descoberta da cura (não sendo mentira mas é pouco cuidadoso), e o jornalista publica que a cura foi descoberta…

ainda ha pouco tempo estava ao telemovel quando derepente perco a chamada com um som esquesito, como se o telemovel tivesse caido na sanita (debaixo de agua) pensei que era da rede.

interessante

http://g1.globo.com/tecnologia/startup/platb/2013/07/08/brasileiros-criam-tecnologia-para-celular-transferir-dados-pelo-som/

Os brasileiros inventaram o medem telefónico?

*modem

Nunca ninguem ouviu radio amador ou até mesmo de policia nas colunas de som ou na extensão de telefones que tem no quarto? ou até sons tipo “spectrum”? penso que sim…

Para haver essa transmissão os dois computadores teriam que estar infectados para que um estivesse a escuta e outro a emitir.

Mas eu na minha opinião não acredito no vírus porque como já foi referido em outros comentários a formas mais fáceis de obter os dados(informações).

* Já para não referir que deve ser só historias de algum jornalista ou media que se lembrou a publicar.

Primeiro, o pessoal que mais afirmações fazem nos comentários não percebem nada de nada. Segundo, acredito em malwares sonoros.Alias o meu iphone entende-me bastante bem. Terceiro, acredito que seja possível ler até ondas cerebrais. O mundo digital é mágico e ainda vai surpreender muita gente.

ou má reformulação do titulo ou erro

“Novo malware pode transmite-se por…colunas e microfones”

na palavra “Transmite-se”