tcpdump – Apanhe tudo o que passa na rede

Para que se perceba tudo o que acontece e circula nas redes de dados é importante que se usem as ferramentas adequadas. Uma das ferramentas mais populares nesse campo é sem dúvida o Wireshark. No Pplware já publicamos vários artigos a ensinar como usar, e até já mostramos como podem “apanhar” passwords caso a comunicação não seja segura.

Além do Wireshark, o tcpdump é igualmente uma poderosa solução para quem necessitar de analisar o tráfego que passa na rede.

O tcpdump é uma ferramenta que permite "snifar" todo o tráfego que passa na rede de dados. Esta é uma ferramenta muito popular nos sistemas GNU/Linux mas está também disponível para Windows. Como todos os sniffers, o tcpdump pode se usado para o bem (ex. detectar erros de comunicação),mas também para o mal (ex. capturar dados pessoais).

Como utilizar o tcpdump?

O tcpdump oferece ao utilizador as mais diversas opções. Hoje vamos ensinar como usar as funções básicas deste poderoso sniffer.

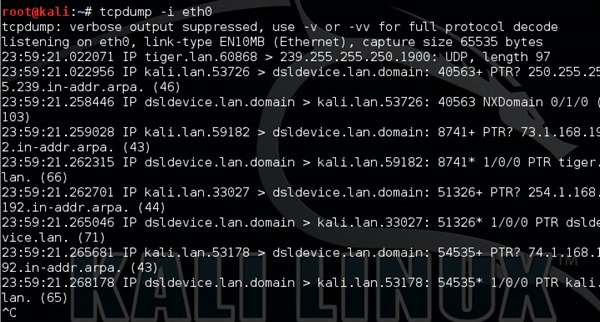

1) Especificar Interface

Para snifar o tráfego numa interface específica basta que use o comando:

tcpdump –i <interface> |

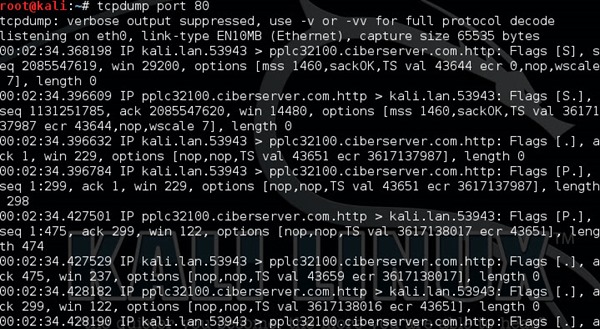

2) Especificar uma porta

Para especificar uma determinada porta basta o comando o seguinte:

tcpdump port <porta> |

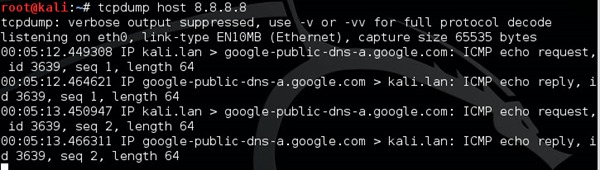

3) Snifar as comunicações de uma determinada máquina

Caso pretenda filtrar o output de apenas uma máquina, deve usar o comando:

tcpdump host <IP/nome da máquina> |

Nota: Caso pretendam indicar se a máquina é de origem ou de destino (da comunicação) basta que usem os parâmetros src ou dst, respectivamente.

- tcpdump src 8.8.8.8 //máquina de origem

- tcpdump dst 8.8.8.8 //máquina de destino

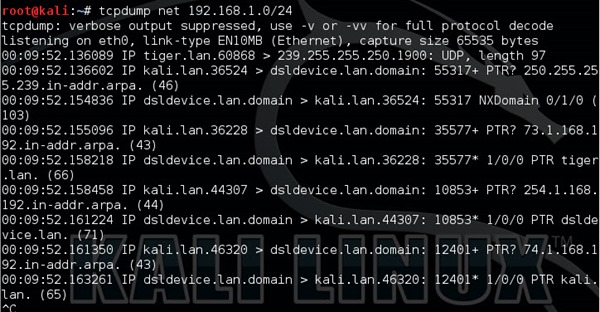

4) Snifar comunicações para uma rede específica

No caso de pretenderem snifar apenas a comunicação de uma determinada rede, o comando deverá ser a seguinte:

tcpdump net <rede> |

5) Guardar output num ficheiro

Para guardar a captura num ficheiro basta que usem o parâmetro –w seguido do nome do ficheiro

tcpdump –i eth0 –w captura |

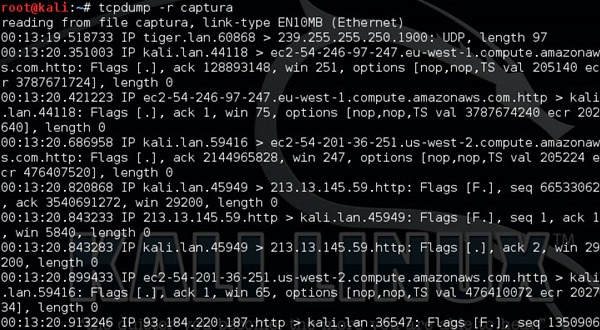

Para ler o ficheiro deverão usar o parâmetro –r

tcpdump –r captura |

Num próximo tutorial iremos partilhar mais alguns filtros. Como referido, o tcpdump dá a possibilidade de conjugar os mais diversos parâmetros, permitindo que se obtenha o output pretendido. Caso queiram partilhar alguns filtros que considerem importantes basta que os coloquem nos comentários.

![]() Homepage: tcpdump

Homepage: tcpdump

Este artigo tem mais de um ano

Boas!

Já que se fez a introdução com o wireshark, podiam acabar dizendo que o ficheiro criado pelo tcpdump também pode, eventualmente, ser aberto no wireshark.

Boa, bem visto.

sim pode. -w ficheiro.pcap

é possivel com isto apanhar as passwords escritas dentro dessa mesma rede?

Todos os dados que não são cifrados… podem ser vistos.

todos os dados que cheguem ao interface de rede onde se executa o tcpdump podem ser capturados. caso sejam clear text (telnet, ftp, http, etc) podem ser visualizados. em ambientes de switch podem ser usadas tecnicas como arpspoofing ou dns spoofing ou mesmo um dhcp para redirecionar o trafego. o uso de protooclos com encriptacao so sera seguro caso se conheca e confie na chave publico do outro lado.

sim existem aplicações que capturam unicamente as passwords que passam em protocolos não seguros

https://pplware.sapo.pt/windows/software/cain-and-abel-4-9-35-o-mundo-secreto-das-redes/

Já que estamos a falar de redes para quando uns tutoriais de miktrotik, mas mesmo com mãos na massa?

Fizeram umas pequenas analises mas gostaria de aprender e ajudar a comunidade

Fica a dica

Temos de arranjar um parceiro para disponibilizar equipamentos.

Vida longa para o libpcap.

Nem imagino como seria a minha vida (profissional) sem o tcpdump e o libpcap.

Para quê usar o wireshark ( já teve vários nomes) quando se tem a versatilidade do tcpdump?

É verdade 🙂

o wireshark possibilita uma analise muito mais rapida. basta por vezes olhar visualmente para o display de “pacote” no wireshark para perceber qual o problema. alem de q possui “ferramentas” de analise que o tcpdump nao permite facilmente

sim, mas a libpcap é um luxo 😉

O wireskark, kismet, etc são boas ferramentas, mas são enormes, e para automatizar não servem.

o tcpdump por exemplo permite-te por exemplo criar eventos quando algo acontece por exemplo.

o wireshark usa libcap ou winpcap tal como o tcpdump. o wireshark tem uma versao cli tal como o tcpdump

calculo que sim, mas a libpcap, permite-te criar as tuas app’s em C, ou outra linguagem, consoante determinado requesito…é mais granular..

No entanto claro que para analizar um protocolo, se já existir no wireshark ou outro, é melhor usa-lo 😉

Admito que sim, não uso o wireshark tal como não usava o ethereal.

Nunca tive necessidade, por isso não posso comparar. Eu e o tcpdump temos uma relação muito próxima.

Em FW com iptables (com instalações minimalistas ou até nas checkpoint, lá está o tcpdump 😉

Nenhum filtro se aproxima de um grep, sed, awk …. com os respetivos “|”;-)

Você pode usar condições, tipo:

tcpdump -i eth0 host 192.168.1.1 and not port 22

Eu xplico!

É possível capturar pacotes whatsapp na mesma rede wifi com tcpdump?

Boas, tenho smartphone android de uma pessoa que tem vários ficheiros a ocupar espaço com nome tcpdump_NTLog…005_start_1.cap ocupa cerca de 16Gb e é perante aquilo que li faço a pergunta o tlm está ser algo de sniffing? Tenho que fazer reset para eliminar tudo ou posso eliminar tudo?

Aguardo por uma resposta

Nelson Fernandes