Segurança Informática – Conhece o malware DNSChanger?

FBI irá cortar acesso a Internet, dia 9 de Julho, a computadores infectados

A segurança informática é um requisito essencial para o bom funcionamento de todos os sistemas de informação. Nos últimos tempos têm sido muitas as ameaças que têm como objectivo a exploração das mais diversas vulnerabilidades dos sistemas informáticos. A “inteligência” associada às técnicas de ataque têm evoluído significativamente e actualmente não é apenas o utilizador doméstico o alvo de ataques informáticos…a espionagem industrial recorre também a malware.

Depois dos nossas artigos sobre Ransomware (ver aqui) e Rogue APs Wifi (ver aqui) hoje vamos conhecer o que faz o malware DNSChanger.

Nos últimos tempos temos assistido a uma vaga de ataques informáticos. Este tipo de ataques podem ser estruturados ou não estruturados. Os ataques não estruturados são normalmente levados a cabo pela actividade, por exemplo, de hackers amadores ou script kiddies (pessoas com poucos conhecimentos de , mas que utilizam ferramentas de hacking prontas a serem usadas e disponíveis na Internet). Por outro lado, existem os ataques estruturados em que os hackers têm bastantes conhecimentos e todo o ataque é bem planeado e estruturado.

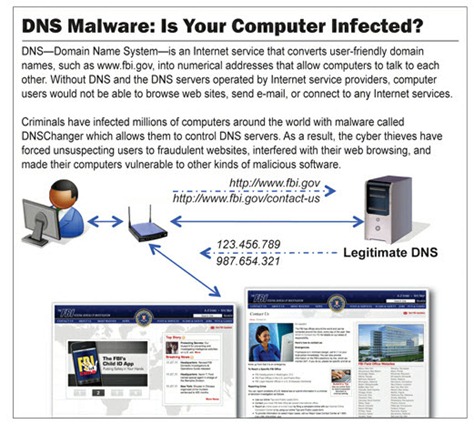

Como funciona o DNS?

O DNS (Domain Name System) é o serviço responsável por traduzir nomes em IP’s e vice-versa, isto é, quando escrevemos www.pplware.com, há uma consulta ao DNS para saber qual o IP correspondente. Para saberem mais sobre o DNS, aconselhamos a lerem o nosso artigo Problemas na rede, será DNS?

O que é o DNSChanger?

O DNSChanger é um trojan capaz de redireccionar pedidos do utilizador para sites ilícitos. Na prática, este malware tem a capacidade de alterar as configurações do DNS da nossa máquina redireccionando o utilizador para sites com fins maliciosos. Imagine por exemplo que o seu sistema está infectado por este malware, aquilo que poderá acontecer é que o utilizador ao aceder a um determinado site (ex. facebook.com) poderá ser reencaminhado para um site não solicitado e potencialmente ilegal.

Segundo a ESET/Whitehat:

“Este malware foi descoberto pela primeira vez em 2007. Porém, na altura em que isso aconteceu já haviam sido infectados milhões de computadores em todo o mundo. No ultimo ano, o grupo que operava o DNSChanger foi preso por um grupo de agencias de segurança internacionais. Contudo, o malware manteve-se em muitos milhares de computadores.”

DNSChanger em números

Segundo a organização DCWG, actualmente são mais de 350 mil os sistemas infectados por este malware.

FBI corta acesso a sistemas infectados..

O FBI ja teve acesso aos servidores de DNS e já obteve uma ordem judicial que autoriza a Internet Systems Consortium (ISC) a efectuarem uma “limpeza” as servidores de DNS ilícitos. Segundo o FBI, dia 9 de Julho é o deadline para que todas as vitimas consigam limpar o malware. Findo este período, e uma vez que os servidores ilícitos vão ser desactivados, os utilizadores perderão o acesso à Internet uma vez que deixam de ter um serviço de resolução de nomes associado à sua ligação.

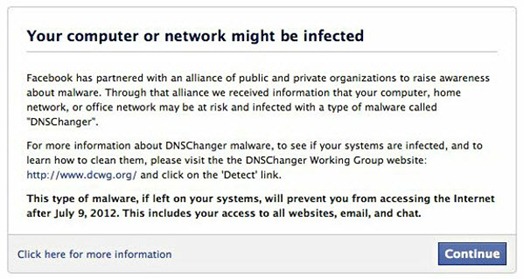

Alertas

Empresas como o Facebook ou Google têm alertado os utilizadores para a presença desta ameaça nos sistemas.

Com detectar a presença do Malware?

Actualmente são muitas as ferramentas disponíveis para verificar se o nosso sistema está infectado. No entanto, é preciso muito cuidado porque existem também sites que disponibilizam ferramentas maliciosas para a limpeza do DNSChanger.

Um dos serviços que costumamos recomendar é o DNSChanger.eu. No entanto, o utilizador poderá também verificar manualmente se o seu sistema está infectado. Para isso, basta aceder às configurações de DNS do seu sistema (ver aqui para Windows e Linux aqui) e verificar se contem um endereço dentro das gamas:

- 85.255.112.0 até 85.255.127.255

- 67.210.0.0 até 67.210.15.255

- 93.188.160.0 até 93.188.167.255

- 77.67.83.0 até 77.67.83.255

- 213.109.64.0 até 213.109.79.255

- 64.28.176.0 até 64.28.191.255

Caso tenham alguma dúvida ou necessitem de alguma ajuda, deixem os vossos comentários neste artigo que nós cá estaremos para vos ajudar.

Este artigo tem mais de um ano

Também é possível reforçar mais a segurança das seguintes formas:

– Verificar periodicamente o ficheiro Hosts e as ligações ethernet (winsock fix, etc) em Windows;

– Verificar e limpar (quando aplicável) as configurações e Proxy no IE, FF, c;

– Usar DNS da Google (8.8.8.8 / 8.8.4.4) ou OpenDNS em servidores e workstations,

– Em websites e servidoers de alojamento usar CloudFlare;

– Em servidores de Email, usar filtragem por RBLs e DNSBLs

– Usar toolbars fidedignas para verificar origem de sites visitados (NetCraft, etc);

Até agora ando a usar o DNS da google (8.8.8.8/8.8.4.4) sem problemas nenhuns

This computer with the IP address xx.xxx.xxx.xxx and your home network are not infected with the ‘DNSChanger-Trojan horse’.

nice one (y)

isto afecta Linux?

não, neste momento apenas maquinas com Windows e MacOS. segundo o FBI, Android e Linux are clear 🙂

COOL

Serva

Como de costume só afecta as massas e os fáceis de infectar (windows).

“Viva le linux”

Troiano não trojan!!!!Mas porque utilizar um anglicismo quando a palavra já existia na nossa língua mesmo antes dos electrões andarem entre zeros e uns??????

Essa mania tem de deixar de ser “fashion” e “cool”…

Ó Nuno, estás cheio de razão. Essa mania e a do AO são perfeitamente dispensáveis. Logo a partir do pequeno almoço.

get a life

O Nuno ….um belo troiano me saíste tu 🙂

É uma opinião válida 🙂

ah ah

olha a minha imagem do gravatar já é mostrada.

bouuua sam. 30 crlh

Concordo plenamente.

O meu pc foi formatado à uma/duas semanas e no site dnschanger.eu diz que o meu pc está infectado. Será por não ter escolhido o router? É que uso uma pen 3G da tmn e por isso não está na lista.

Boas Ruben, faz assim. Abre a linha de comandos e escreve ipconfig /all. depois coloca aqui a informação dos DNS que te deu sff.

Microsoft Windows [Versão 6.1.7601]

Copyright (c) 2009 Microsoft Corporation. Todos os direitos reservados.

C:\Users\Rúben Santos>ipconfig /all

Configuração IP do Windows

Nome do Anfitrião. . . . . . . . .: RúbenSantos-PC

Sufixo DNS principal. . . . . . . :

Tipo de nó. . . . . . . . . . . . : Híbrido

Rota IP activada. . . . . . . . . : Não

WINS Proxy activado . . . . . . . : Não

Adaptador PPP TMN:

Sufixo DNS específico da ligação. :

Descrição . . . . . . . . . . . . : TMN

Endereço físico . . . . . . . . . :

DHCP activado . . . . . . . . . . : Não

Autoconfiguração activada . . . . : Sim

Endereço IPv4 . . . . . . . . . . . . . . : 46.50.88.101(Preferido)

Máscara de sub-rede . . . . . . . : 255.255.255.255

Gateway predefinido . . . . . . . : 0.0.0.0

Servidores DNS. . . . . . . . . . : 88.214.178.2

88.214.182.1

Servidor WINS principal . . . . . : 10.11.12.13

Servidor WINS secundário . . . . .: 10.11.12.14

NetBIOS por Tcpip . . . . . . . . : Desactivado

Placa de rede local sem fios Wireless Network Connection:

Sufixo DNS específico da ligação. :

Descrição . . . . . . . . . . . . : Realtek RTL8187B Wireless 802.11b/g 54Mbp

s USB 2.0 Network Adapter

Endereço físico . . . . . . . . . : 00-25-D3-0E-F9-E2

DHCP activado . . . . . . . . . . : Sim

Autoconfiguração activada . . . . : Sim

Endereço IPv6 de local de ligação : fe80::b8d3:2d50:b14b:885b%11(Preferido)

Endereço IPv4 . . . . . . . . . . . . . . : 192.168.10.3(Preferido)

Máscara de sub-rede . . . . . . . : 255.255.255.0

Concessão obtida. . . . . . . . . : domingo, 10 de Junho de 2012 10:54:05

Concessão obtida válida até . . . : domingo, 17 de Junho de 2012 12:29:16

Gateway predefinido . . . . . . . : 192.168.10.1

Servidor DHCP . . . . . . . . . . : 192.168.10.1

IAID DHCPv6 . . . . . . . . . . . : 218113491

DUID Cliente DHCPv6 . . . . . . . : 00-01-00-01-17-58-08-76-00-90-F5-8D-08-B0

Servidores DNS. . . . . . . . . . : 192.168.10.1

NetBIOS por Tcpip . . . . . . . . : Desactivado

Adaptador ethernet Local Area Connection:

Estado do suporte . . . . . . . . : Suporte desligado

Sufixo DNS específico da ligação. :

Descrição . . . . . . . . . . . . : Realtek RTL8168C(P)/8111C(P) Family PCI-E

Gigabit Ethernet NIC (NDIS 6.20)

Endereço físico . . . . . . . . . : 00-90-F5-8D-08-B0

DHCP activado . . . . . . . . . . : Sim

Autoconfiguração activada . . . . : Sim

Adaptador Tunnel isatap.{1B76FDDE-66BE-4CF6-8822-0667885D443E}:

Estado do suporte . . . . . . . . : Suporte desligado

Sufixo DNS específico da ligação. :

Descrição . . . . . . . . . . . . : Microsoft ISATAP Adapter

Endereço físico . . . . . . . . . : 00-00-00-00-00-00-00-E0

DHCP activado . . . . . . . . . . : Não

Autoconfiguração activada . . . . : Sim

Adaptador Tunnel isatap.{F7A87C83-5844-45A1-B644-6551A098FBDF}:

Estado do suporte . . . . . . . . : Suporte desligado

Sufixo DNS específico da ligação. :

Descrição . . . . . . . . . . . . : Microsoft ISATAP Adapter #2

Endereço físico . . . . . . . . . : 00-00-00-00-00-00-00-E0

DHCP activado . . . . . . . . . . : Não

Autoconfiguração activada . . . . : Sim

Adaptador Tunnel isatap.{DB958B19-A58F-4273-942F-E2C01D64C2AD}:

Estado do suporte . . . . . . . . : Suporte desligado

Sufixo DNS específico da ligação. :

Descrição . . . . . . . . . . . . : Microsoft ISATAP Adapter #3

Endereço físico . . . . . . . . . : 00-00-00-00-00-00-00-E0

DHCP activado . . . . . . . . . . : Não

Autoconfiguração activada . . . . : Sim

Adaptador Tunnel Teredo Tunneling Pseudo-Interface:

Sufixo DNS específico da ligação. :

Descrição . . . . . . . . . . . . : Teredo Tunneling Pseudo-Interface

Endereço físico . . . . . . . . . : 00-00-00-00-00-00-00-E0

DHCP activado . . . . . . . . . . : Não

Autoconfiguração activada . . . . : Sim

Endereço IPv6 . . . . . . . . . . : 2001:0:5ef5:79fd:24f1:fe4:d1cd:a79a(Prefe

rido)

Endereço IPv6 de local de ligação : fe80::24f1:fe4:d1cd:a79a%12(Preferido)

Gateway predefinido . . . . . . . :

NetBIOS por Tcpip . . . . . . . . : Desactivado

Adaptador Tunnel 6TO4 Adapter:

Sufixo DNS específico da ligação. :

Descrição . . . . . . . . . . . . : Microsoft 6to4 Adapter #2

Endereço físico . . . . . . . . . : 00-00-00-00-00-00-00-E0

DHCP activado . . . . . . . . . . : Não

Autoconfiguração activada . . . . : Sim

Endereço IPv6 . . . . . . . . . . : 2002:2e32:5865::2e32:5865(Preferido)

Gateway predefinido . . . . . . . : 2002:c058:6301::c058:6301

Servidores DNS. . . . . . . . . . : 88.214.178.2

88.214.182.1

NetBIOS por Tcpip . . . . . . . . : Desactivado

C:\Users\Rúben Santos>Microsoft Windows [Versão 6.1.7601]

Copyright (c) 2009 Microsoft Corporation. Todos os direitos reservados.

C:\Users\Rúben Santos>ipconfig /all

Configuração IP do Windows

Nome do Anfitrião. . . . . . . . .: RúbenSantos-PC

Sufixo DNS principal. . . . . . . :

Tipo de nó. . . . . . . . . . . . : Híbrido

Rota IP activada. . . . . . . . . : Não

WINS Proxy activado . . . . . . . : Não

Adaptador PPP TMN:

Sufixo DNS específico da ligação. :

Descrição . . . . . . . . . . . . : TMN

Endereço físico . . . . . . . . . :

DHCP activado . . . . . . . . . . : Não

Autoconfiguração activada . . . . : Sim

Endereço IPv4 . . . . . . . . . . . . . . : 46.50.88.101(Preferido)

Máscara de sub-rede . . . . . . . : 255.255.255.255

Gateway predefinido . . . . . . . : 0.0.0.0

Servidores DNS. . . . . . . . . . : 88.214.178.2

88.214.182.1

Servidor WINS principal . . . . . : 10.11.12.13

Servidor WINS secundário . . . . .: 10.11.12.14

NetBIOS por Tcpip . . . . . . . . : Desactivado

Placa de rede local sem fios Wireless Network Connection:

Sufixo DNS específico da ligação. :

Descrição . . . . . . . . . . . . : Realtek RTL8187B Wireless 802.11b/g 54Mbp

s USB 2.0 Network Adapter

Endereço físico . . . . . . . . . : 00-25-D3-0E-F9-E2

DHCP activado . . . . . . . . . . : Sim

Autoconfiguração activada . . . . : Sim

Endereço IPv6 de local de ligação : fe80::b8d3:2d50:b14b:885b%11(Preferido)

Endereço IPv4 . . . . . . . . . . . . . . : 192.168.10.3(Preferido)

Máscara de sub-rede . . . . . . . : 255.255.255.0

Concessão obtida. . . . . . . . . : domingo, 10 de Junho de 2012 10:54:05

Concessão obtida válida até . . . : domingo, 17 de Junho de 2012 12:29:16

Gateway predefinido . . . . . . . : 192.168.10.1

Servidor DHCP . . . . . . . . . . : 192.168.10.1

IAID DHCPv6 . . . . . . . . . . . : 218113491

DUID Cliente DHCPv6 . . . . . . . : 00-01-00-01-17-58-08-76-00-90-F5-8D-08-B0

Servidores DNS. . . . . . . . . . : 192.168.10.1

NetBIOS por Tcpip . . . . . . . . : Desactivado

Adaptador ethernet Local Area Connection:

Estado do suporte . . . . . . . . : Suporte desligado

Sufixo DNS específico da ligação. :

Descrição . . . . . . . . . . . . : Realtek RTL8168C(P)/8111C(P) Family PCI-E

Gigabit Ethernet NIC (NDIS 6.20)

Endereço físico . . . . . . . . . : 00-90-F5-8D-08-B0

DHCP activado . . . . . . . . . . : Sim

Autoconfiguração activada . . . . : Sim

Adaptador Tunnel isatap.{1B76FDDE-66BE-4CF6-8822-0667885D443E}:

Estado do suporte . . . . . . . . : Suporte desligado

Sufixo DNS específico da ligação. :

Descrição . . . . . . . . . . . . : Microsoft ISATAP Adapter

Endereço físico . . . . . . . . . : 00-00-00-00-00-00-00-E0

DHCP activado . . . . . . . . . . : Não

Autoconfiguração activada . . . . : Sim

Adaptador Tunnel isatap.{F7A87C83-5844-45A1-B644-6551A098FBDF}:

Estado do suporte . . . . . . . . : Suporte desligado

Sufixo DNS específico da ligação. :

Descrição . . . . . . . . . . . . : Microsoft ISATAP Adapter #2

Endereço físico . . . . . . . . . : 00-00-00-00-00-00-00-E0

DHCP activado . . . . . . . . . . : Não

Autoconfiguração activada . . . . : Sim

Adaptador Tunnel isatap.{DB958B19-A58F-4273-942F-E2C01D64C2AD}:

Estado do suporte . . . . . . . . : Suporte desligado

Sufixo DNS específico da ligação. :

Descrição . . . . . . . . . . . . : Microsoft ISATAP Adapter #3

Endereço físico . . . . . . . . . : 00-00-00-00-00-00-00-E0

DHCP activado . . . . . . . . . . : Não

Autoconfiguração activada . . . . : Sim

Adaptador Tunnel Teredo Tunneling Pseudo-Interface:

Sufixo DNS específico da ligação. :

Descrição . . . . . . . . . . . . : Teredo Tunneling Pseudo-Interface

Endereço físico . . . . . . . . . : 00-00-00-00-00-00-00-E0

DHCP activado . . . . . . . . . . : Não

Autoconfiguração activada . . . . : Sim

Endereço IPv6 . . . . . . . . . . : 2001:0:5ef5:79fd:24f1:fe4:d1cd:a79a(Prefe

rido)

Endereço IPv6 de local de ligação : fe80::24f1:fe4:d1cd:a79a%12(Preferido)

Gateway predefinido . . . . . . . :

NetBIOS por Tcpip . . . . . . . . : Desactivado

Adaptador Tunnel 6TO4 Adapter:

Sufixo DNS específico da ligação. :

Descrição . . . . . . . . . . . . : Microsoft 6to4 Adapter #2

Endereço físico . . . . . . . . . : 00-00-00-00-00-00-00-E0

DHCP activado . . . . . . . . . . : Não

Autoconfiguração activada . . . . : Sim

Endereço IPv6 . . . . . . . . . . : 2002:2e32:5865::2e32:5865(Preferido)

Gateway predefinido . . . . . . . : 2002:c058:6301::c058:6301

Servidores DNS. . . . . . . . . . : 88.214.178.2

88.214.182.1

NetBIOS por Tcpip . . . . . . . . : Desactivado

Pelo que vi os DNS não estavam dentro dos que refere no artigo.

Parece-me tudo bem.

Ok. Obrigado. Com esta informação toda que coloquei corro algum risco de me invadirem o PC?

Acho que pus informação a mais!? Se tiver coisas a mais podem seleccionar o que interessa e apagar o comentário anterior.

No meu site, tenho uma aplicação da CloudFlare que supostamente notifica os visitantes se estes estiverem infectados por este malware. Não sei se funciona pq nenhum dos meus computadores está infectado, mas podes testar pelo sim pelo não.

Para acederes, basta clicares no meu nome. Se estiveres infectado tens uma notificação, se não tiveres não ves nada, apenas o site.

O FBI anda a abusar da sorte. Isto de cortar a internet é só demonstra que a SOPA está viva e vai ser aplicada.

Só uma pergunta: eles vão bloquear só os ip’s infectados ou tb os ip’s dinâmicos?

Eles não vão cortar nada, FBI está apenas a gerir os servidores de DNS dessa rede, e foi dada a ordem para a 9 de Julho estes servidores serem desligados. O problema é que a partir desta data, quem ainda tiver os endereços de DNS desta rede vai deixar de poder aceder à internet porque quando for preciso consultar o servidor de DNS para saber qual o IP correspondente ao site, como o servidor não vai estar disponivel não vai ser possivel aceder aos sites.

Excerto retirado do site CloudFlare:

DNSChanger is malware that was active for years and infected millions of computers. The FBI gained control of the servers that were used, and has been operating them safely for some time, but they will be shut down on July 9, 2012.

Mais informações no site do FBI:

http://www.fbi.gov/news/stories/2011/november/malware_110911

A mim acusou, disse que estava infectado :S mas acho que os valores do DNS não estão nos intervalos falados aqui! Em quê que ficamos?

Corri outro teste e já não acusou nada -.- valha me deus, o site está confuso lol

Deveriam mas era redireccionar todos os pedidos para uma página do FBI a indicar que se ali foi parar, é porque é mais uma vítima de programa maligno e que deve ou remover o programa maligno e mudar os dns’s, ou contratar alguém para o fazer.

Isto seria o mais correcto, mas aquela gente não pensa. Mais rapidamente os afectados se mexiam, se queriam continuar a sua vidinha on-line, claro está.

De outra forma aquilo deixa de dar e ficam à pesca, sem necessidade.

Boas,

Eu alterei os DNS no proprio router para os DNS para os da google. Assim, todos os pcs estão a utilizar os DNS do google :)…

E, mesmo assim, para ter mais segurança, os DNS dos pc estão manuais também para os do google…

Fiz o teste no site DNSChanger e está tudo Ok 🙂

uma pergunta , e para quem usa router, o meu caso tenho um ONT ligado a um server 2003 directo ( IP externo ) a outra porta do ONT ligado a um linkys ….

mas o meu pc está com IP Fixo :

Configuração IP do Windows

Adaptador ethernet WAN:

Sufixo DNS específico da ligação. :

Endereço IPv4 . . . . . . . . . . . . . . : 192.168.100.253

Máscara de sub-rede . . . . . . . : 255.255.255.0

Gateway predefinido . . . . . . . : 192.168.100.1

Nuno, está óptimo então 🙂

Boas, como posso verificar se estou infectado ?

Cumps

Como vejo isso no mac?

O meu mac foi formatado há uma questão de 3 dias…

Cumps.

Podem verificar neste site:

http://www.dns-ok.us/