WallEscape: Bug em comando Linux permite roubar passwords

Apesar das distribuições Linux terem uma enorme maturidade no que diz respeito à segurança, por vezes lá se descobre uma vulnerabilidade. Batizada de WallEscape, esta vulnerabilidade que tem mais de 10 anos, permite roubar as credenciais aos utilizadores. Saiba como funciona.

Comando wall e a falha no pacote util-linux

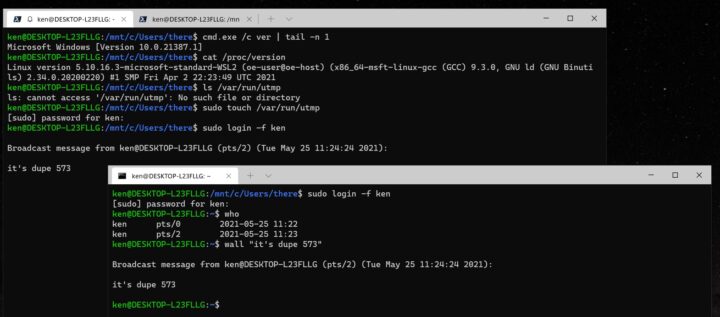

Uma vulnerabilidade no comando wall, que faz parte do pacote util-linux, disponível para Linux, pode permitir que um invasor, sem privilégios, roube credenciais ou faça alterações no conteúdo da área de transferência da vítima.

Para quem não conhece, o comando wall é utilizado para transmitir em modo broadcast, para todos os utilizadores ligados ao mesmo servidor Linux. A mensagem pode ser passada como parâmetro ou digitada no terminal seguida do EOF (control-D), para que seja feito o seu envio.

Este problema de segurança, que já foi batizado de WallEscape, está presente em todas as versões do pacote nos últimos 11 anos, até o 2.40, que foi lançado ontem para corrigir a falha.

O código de exploração da vulnerabilidade do WallEscape foi disponibilizada publicamente para demonstrar como um invasor pode aproveitar o bug. Por exemplo, é possível criar um prompt falso no terminal Gnome, para que um utilizador introduza as suas credenciais.

Se têm sistemas Linux é sugerido que atualizem rapidamente o pacote util-linux. Outra forma de evitar que se tire partido da vulnerabilidade é através da remoção da permissão setgid do comando wall.

Este artigo tem mais de um ano

Mais grave é o backdoor que foi descoberto no Xz

oof horrivel, obrigado pelo info.

https://nvd.nist.gov/vuln/detail/CVE-2024-3094

De facto muito mais grave porque quebra a encriptação do SSH, tenho o hábito de bloquear todas as portas e as que preciso abertas como a SSH só permito através de IP interno da VPN.

Isto ia ter um impacto do caraças ainda bem que alguém reparou a tempo.

“…Because the backdoor was discovered before the malicious versions of xz Utils were added to production versions of Linux, “it’s not really affecting anyone in the real world,” Will Dormann, a senior vulnerability analyst at security firm Analygence, said in an online interview. “BUT that’s only because it was discovered early due to bad actor sloppiness. Had it not been discovered, it would have been catastrophic to the world.”

10 anos para corrigir uma falha?? Demoraram o seu tempo.

A wall tinha era do tamanho da que separa os states do México. It’s huge por isso é que demorou.

Não demoraram 10 anos. Só a descobriram recentemente e também descobriram que ela estava presente nas versões anteriores. Pelo menos não foi como o que a Microsoft fez, descobriu ums falha no Windows e que esta estava a ser usada pelos hackers e deixou que eles usassem a falha por mais 6 meses.

Só quem não programa SO, é que fala mal.

O importante e que ha muitos olhos a verem o codigo aberto e dessa forma torna-se mais facil a correccao de erros criticos. Ja o codigo fechado e quando a empresa quizer.