pfSense 2.4.0 – Transforme o seu PC num autêntico router/firewall

Tudo o que é router ou firewall segue uma arquitetura semelhante à de um PC. Estes equipamentos ativos de uma rede de dados executam um conjunto diverso de funcionalidades baseadas em software (e também em hardware). Para quem necessitar de um router ou firewall pode simplesmente usar um PC e a distro Linux pfSense. Vamos conhecer as novidades da versão 2.4.0.

O pfSense é uma solução gratuita, baseada no FreeBSD, que permite transformar qualquer máquina num super e potente router/firewall. Esta plataforma é bastante popular e adaptável a qualquer cenário de rede de dados (ex. rede doméstica, rede empresarial, rede universitária, etc).

O projeto pfSense iniciou-se em 2004, como um fork do popular m0n0wal, tendo como principal objetivo transformar um simples PC ou uma máquina virtual num autêntico router/firewall, não dependendo de qualquer hardware específico.

O que pode fazer com o pfSense?

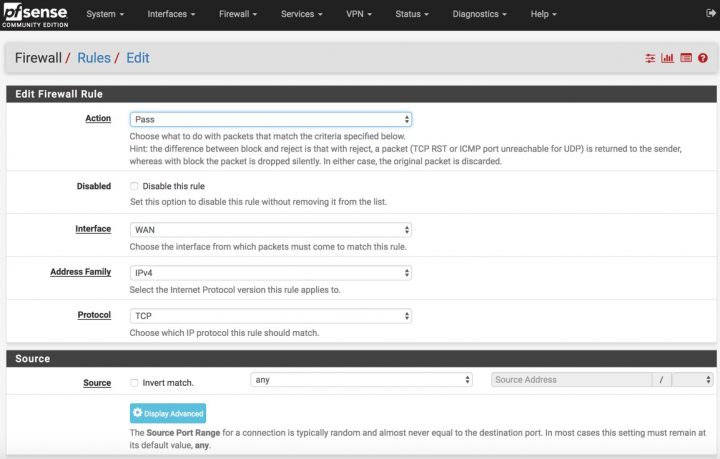

Firewall

- Filtragem por endereço IP de origem e destino, protocolo IP, porto de origem e destino para tráfego TCP e UDP

- Capaz de limitar as ligações simultâneas para cada regra

- pfSense permite filtrar ligações baseado no Sistema operativo que a iniciou.

- Opção para registar (log) o tráfego correspondente a cada regra.

- Política de routing altamente flexível, sendo possível selecionar ogatewayassociado com a regra (para balanceamento de carga, failover, múltiplas WAN, etc)

- Permite a criação de grupos de IPs, redes e portos e usá-los na criação de regras. Isso ajuda a simplificar as redes de firewall e torna-as de fácil compreensão, especialmente em ambientes com múltiplos IPs públicos e diversos servidores.

- Capacidade para operar em modo transparente na camada 2 – pode ligar interfaces em modo bridge e filtrar o tráfego entre elas, podendo configurar um firewall sem endereço IP

- Normalização de pacotes

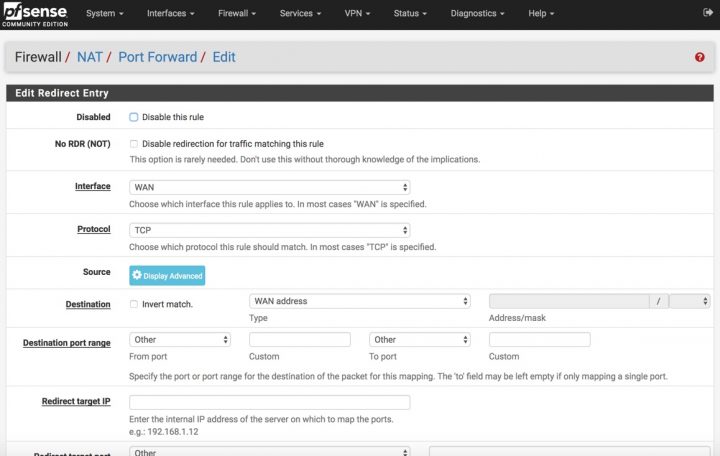

Network Address Translation (NAT)

- Redirecionamento de portos, incluindo faixas e a utilização de múltiplos IPs públicos

- Redirecionamento 1:1 para o IP ou sub-redes inteiras

- NAT de saída

- Reflexão NAT

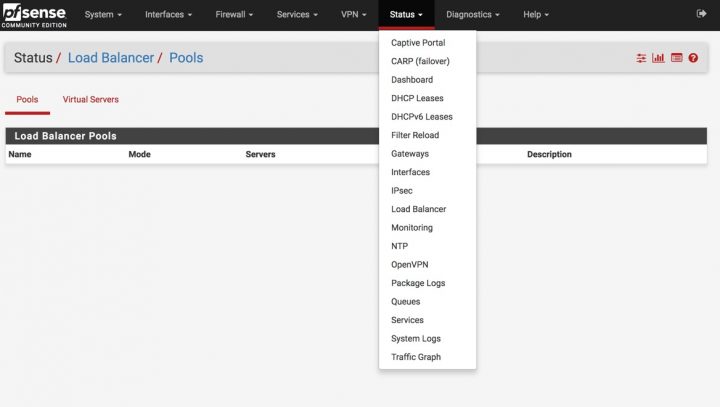

Balanceamento de carga

- Balanceamento de carga de saída – Balanceamento de carga de saída é utilizado com várias ligações WAN para fornecer balanceamento na carga e failover. O tráfego é direcionado para o gateway desejado ou uma pool de balanceamento de carga, configuração feita para cada regra de firewall

- Balanceamento de carga de entrada – Balanceamento de carga de entrada é usado para distribuir a carga entre vários servidores, isto é comum usado em servidores web, servidores de e-mail e outros. Os servidores que não respondem às solicitações ping ou ligações da porta TCP são removidos do pool.

VPN

- O pfSense oferece três tipos de ligações para VPN, IPsec, OpenVPN, e PPTP.

Servidor PPPoE

- O pfSense oferece um servidor PPPoE. Uma base de dados local pode ser usada, assim como RADIUS para autenticação com suporte opcional para accounting.

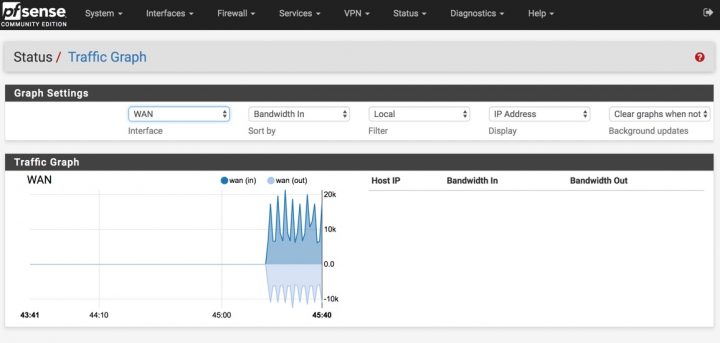

Gráficos RRD

Os gráficos pfSense RRD mantêm o histórico das informações sobre o seguinte:

- Utilização da CPU

- Throughput total

- Estados da firewall

- Throughput individual para todas as interfaces

- Taxa de pacotes por segundo de todas as interfaces

- Tempo de resposta a ping do(s) gateway(s) da interface WAN

- Filas de traffic shaper em sistemas com priorização de tráfego permitido

DNS Dinâmico

Um cliente DNS Dinâmico está incluído para que se possa registar o nosso endereço IP público com um número de serviços de DNA dinâmico:

- DynDNS

- DHS

- DyNS

- easyDNS

- No-IP

- ODS.org

- ZoneEdit

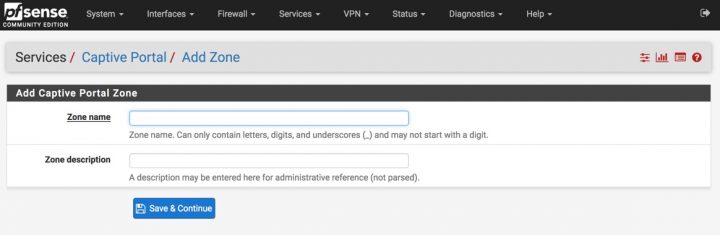

Captive Portal

O Captive Portal permite que se force a autenticação, ou o redirecionamento para uma página de acesso à rede. Isto é normalmente usado em redes com Hotspot, mas também é amplamente utilizado em redes corporativas como uma camada adicional de segurança em wireless e acesso a Internet. DHCP Servidor e Relay.

- PfSense inclui também funcionalidades DHCP server e relay

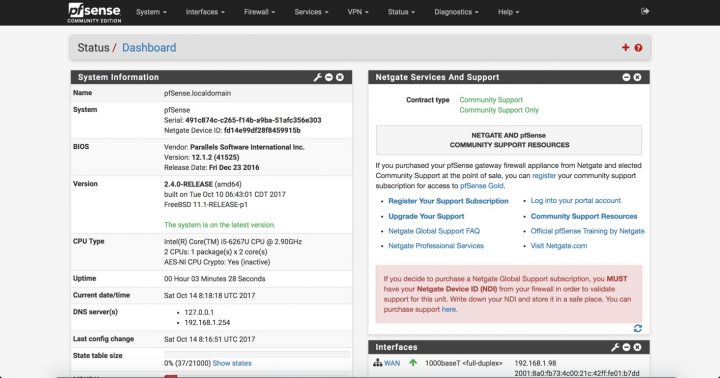

Novidades do pfSense 2.4.0

Com apenas 300 MB, o pfSense 2.4.0 que é baseado no FreeBSD 11.1 passou a suportar o sistemas de ficheiros ZFS (Zettabyte File System). Esta atualização é o resultado do trabalho de 18 meses tendo sido atualizadas e melhoradas várias funções. Com o lançamento da versão pfSense 2.4 os PCs com arquitetura a 32 bits deixam de ter suporte.

Este artigo tem mais de um ano

Pedro, podias-me ajudar.

Numa maquina virtual temos de ter 2 placas rede, certo? Uma WAN e outra LAN.

Mas que ip metemos na placa WAN? O publico?

O que gostava de saber, é como redericionar todo o trafego da internet para esta vm, para poder gerir as ligacoes.

ip privado, no router do isp redireccionas tudo pra esse IP.

Nao sou o pedro, mas se a maquina host tiver duas placas fisicas podes meter 1 exclusivamente para a WAN em modo bridge com a VM e a lan na outra placa ligada a um switch.

ai redirecionar o trafego depende exclusivamente de onde tens o serviço de NET (NOS/MEO/VODAFONE) caso seja ONT ou Router, tens de ver como dás um ip publico ao PfSence, na maioria dos casos não precisas de inserir o IP publico pois é fornecido por dhcp do ISP, alguns routers tem modo bridge, outros modo DMZ.

No caso do ONT tens de andar a brincar com VLANS.

Não sei se me fiz explicar bem, mas a tua questão foi muito vaga sem especificar o set-up que tens.

Uso o Proxmox com VM PfSense numa boa… Dá certo sim

Se entendi bem não haverá suporte para 32 bits? Pra mim que uso 32 bits na versão 2.3.4p1 terei que configurar do zero?

a partir da 2.4 não, a 2.3 só terá correcções de segurança por mais um ano.

Se tens interesse em manter os 32 bit tens o OPNSense, ou algo mais hardcore o VyOS, não faço a minima durante quanto tempo vão manter os 32 bit,

Atenção que não sei se na versão 2.5 o PfSense quer obrigar a que o cpu tenha o AES-NI, isto quer dizer que certos cpus e boxes feitas quase como de propósito para pfsense vão deixar de funcionar com a mesma, i.e. J1900 Baytrail.

Isto por causa das VPN’s não levaram com um ataque de cache timming.

Do meu ponto de vista é um problema de protocolos e de software, isto só irá mitigar alguma coisa os ataques de “cache timming” mas não irá resolver definitivamente.

https://www.netgate.com/blog/more-on-aes-ni.html

Atenção a outra coisa o pfsense 3.0 vai sofrer mudanças quase como dramáticas.

vão remover todo o php e meter python porque o dev não tem paciência para php.

vão usar apenas RESTAPI (não existe grande problema) mas querem que se use um sistema de cloud deles para gerir os routers se tiverem muitos, e andar a brincar com chef, ansemble e outras coisas que fazem e não fazem sentido mas no fim pelas minhas contas 1Gb de ram vai ser necessário para correr um PfSencse no futuro.

Eu sou fan de PFsense mas com um roadmap destes vou acabar por mudar para OpnSense ou um VyOS.

De que estandes a falar ? Essa coisa de firewall y o camandro é o que?

Seria bastante interessante um tutorial para o pessoal que “entende menos”, da instalação e das configurações mais básicas.