NMAP: 5 exemplos para usar esta ferramenta de Port Scanning (2)

Na área da segurança informática, concretamente ao nível da rede, existem muitas ferramentas interessantes para avaliar se um sistema está vulnerável ou não. O resultado produzido por este tipo de ferramentas pode ser usado por pessoas mal intencionadas para os mais diversos fins ou por proprietários ou administradores de sistemas para melhorarem a segurança dos seus sistemas.

Uma das ferramentas que permite facilmente identificar sistemas e serviços é o NMAP. Veja mais 5 exemplos de como usar esta ferramenta.

Tal como referido, o NMAP é uma ferramenta usada para reconhecimento de sistemas e serviços numa rede de dados. Esta ferramenta é uma das mais populares neste segmento e as opções que disponibiliza são variadíssimas. Se tem curiosidade em saber como usar esta ferramenta, hoje vamos deixar mais alguns exemplos (pode ver a primeira parte aqui).

#6 - Fazer scans a portos lógicos UDP

Como sabemos, numa máquina existem 65536 portos lógicos TCP e 65536 portos lógicos UDP. Para fazer um scan aos portos UDP, devem usar os argumentos -sU.

#7 - Saber scan a todos os portos lógicos

Se necessitar de fazer um scan a todos os portos lógicos, podem usar o argumento -p-.

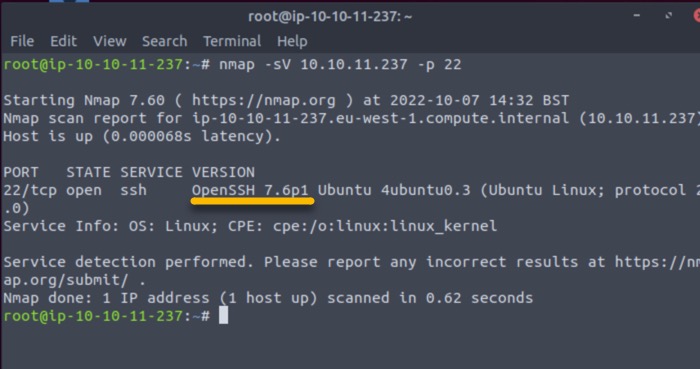

#8 - Saber a versão de um determinado serviço

Para saber a versão de um determinado serviço que esteja a correr numa máquina remota devem usar a opção -sV. Para tal basta que usam a seguinte nomenclatura: nmap -sv -O <endreço_IP> -p <porto>

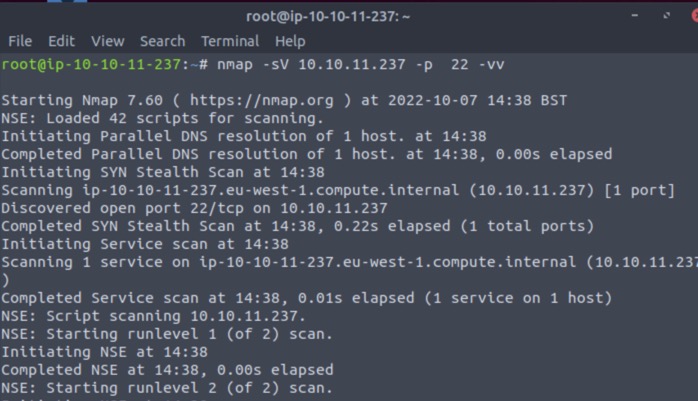

#9 - Aumentar a verbosity do resultado

Para quem pretender ter mais informação nos resultados basta aumentar a verbosity. Isso pode ser feito usando a opção -vv.

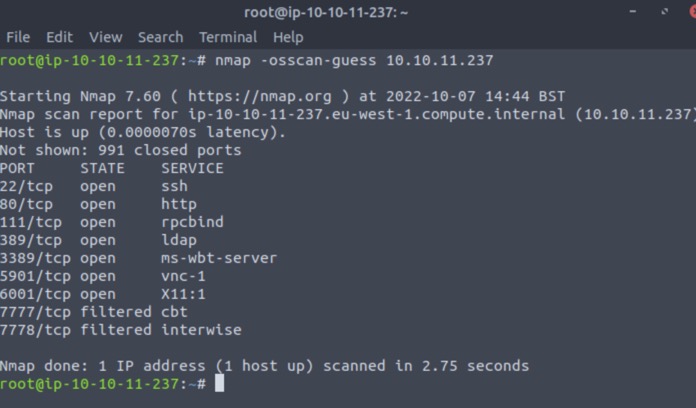

#10 - Fazer scan de forma "agressiva"

O nmap tem uma opção para realizar um scan de forma agressiva. Para o fazer basta que usem a opção --ossscan-guess. Também podem usar o argumento -A. Esta opção permite uma deteção melhorada de serviços, sistema operativo, etc.

O Nmap é sem dúvida uma ferramenta extremamente interessante para identificação dos portos abertos num computador local ou remoto. Caso pretendam efetuar os testes seguintes na vossa própria máquina, devem trocar o endereço IP por 127.0.0.1. Se tiverem exemplos interessantes não se esqueçam de partilhar connosco.

Leia também...

Este artigo tem mais de um ano