Centro Nacional de Cibersegurança lança alerta! Cuidado com o Emotet

Já ouviu falar no Emotet? E já se questionou porque existem ataques digitais tão perigosos e poderosos? Na verdade, por de trás desses ataques de malware estão enormes e potentes estruturas, constituídas por várias máquinas, que executam um ou mais bots... daí o nome de botnets.

O Centro Nacional de Cibersegurança (CNCS) lançou recentemente um alerta nas redes sociais sobre o malware mais perigoso do mundo, o Emotet.

Emotet foi responsável por impactar 25% das organizações portuguesas

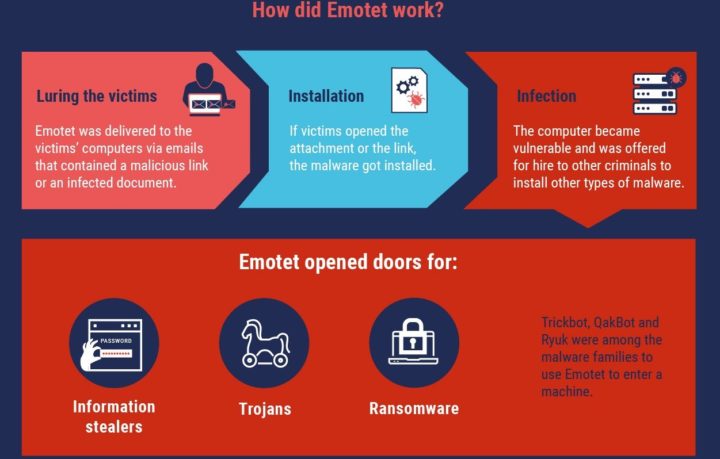

O Emotet é um tipo de malware desenvolvido originalmente como trojan bancário com o objetivo de roubar dados financeiros, mas a sua evolução tornou-o uma grande ameaça para utilizadores de todo o mundo.

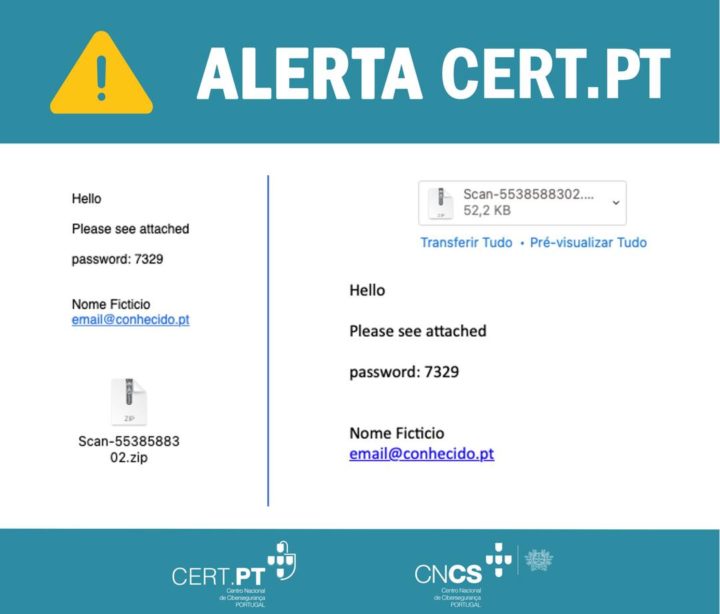

O CNCS voltou a registar um aumento no envio de e-mails contendo código malicioso (malware) da família Emotet. Passados 4 meses, é registada uma nova vaga.

Estes e-mails são, ou fingem ser, enviados de endereços conhecidos pelos recetores, podendo surgir como resposta a conversas anteriores. Este código malicioso caracteriza-se por enviar e-mails dissimulados para a lista de contactos das vítimas.

Recomenda-se maior atenção aos anexos recebidos e aos links maliciosos presentes no e-mail. Note-se que existe prevalência na utilização de pastas comprimidas (ficheiros zip) protegidas com palavra-passe (regra geral, presente no corpo do e-mail), contendo os ficheiros maliciosos.

Desconfie de mensagens com sentido de urgência que pedem para descarregar ficheiros ou para clicar em hiperligações.

O trojan Emotet esteve no topo do índice de ameaças, com um impacto global de 7% das organizações, resultante da disseminação de uma campanha de spam que, durante o período de férias de 2020, vitimou mais de 100 000 utilizadores por dia. Em Portugal, o trojan foi responsável por impactar 25% das organizações portuguesas.

O Emotet tinha evoluído e servia como veículo de propagação de outros malwares e de campanhas maliciosas. Utilizava diversos métodos e técnicas de evasão para manter a sua persistência e evitar a sua deteção. Além disso, podia ser espalhado através de e-mails de spam de phishing contendo anexos ou links maliciosos.

Este artigo tem mais de um ano

“Insanidade é fazer todos os dias a mesma coisa à espera de resultados diferentes”

Após 50 anos de modelos de proteção fracassados, é hora de pensar diferente.

1 – Botnet’s inúteis para uso

proteção total contra a utilização de botnet’s de email

2 – Gestão da responsabilidade fica do lado do remetente

a gestão do email não solicitado muda de responsabilidade do destinatário para o remetente

3 – Perto de zero ameaças

a engenharia social cria o impulso para desbloquear emails comprometidos. Ao receber apenas notificações, você irá evitar abrir conteúdo malicioso

4 – Sem necessidade de usar métodos de filtragem

novo método: controlo de fluxo por seleção (FCbyS)

5 – Máximo desempenho

largura de banda livre de mensagens não solicitadas

6 – 100% é diferente de 99,99%

o conceito de spam desaparece. Utilizadores apenas recebem o que desejarem

7 – Não-repudio

método de segurança que impede a transferência de responsabilidade para outros utilizadores

8 – Sem necessidade de esconder o seu endereço de email

divulgue o seu endereço de email sem qualquer receio

https://www.linkedin.com/feed/update/urn:li:activity:6955512410308775936

As organizações precisam de se modernizar e utilizar sistemas operativos capazes de isolar o e-mail de tudo o resto, de forma a que não interessa que até o próprio programa de e-mail seja maligno que mesmo assim não deverá afectar o resto do sistema operativo.

Não interessa quão bom seja o anti-spam/ anti-malware, os atacantes SEMPRE, sem excepção, encontrarão uma forma de contornar tais protecções. Décadas provam isto.

Também é preciso partir do princípio que os empregados são parte do esquema de ataque e que foram subornados ou eles mesmos entraram na organização com o intuito de a furtar, para levar também tal em conta nos processos, já que terem as máquinas infectadas na prática muitas vezes equivale a ter um empregado que está a fazer as coisas com o intuito de prejudicar a organização ao máximo que lhe é possível, mesmo que o esteja a fazer sem saber.