Win32/Flame – Um vírus complexo, sofisticado e espião

A Segurança Informática é um requisito fundamental para um funcionamento credível dos sistemas de informação. A “inteligência” associada às técnicas de ataques informáticos têm evoluído significativamente nos últimos anos e o malware é hoje usado como uma “ciberarma” poderosa para espionagem industrial (levada a cabo por utilizadores, grupos organizados, Países...).

Em Maio do corrente ano, a agência de telecomunicações das Nações Unidas - União Internacional das Telecomunicações (UIT) descobriu a presença de código malicioso em vários sistemas informáticos do Médio Oriente, quando investigavam o roubo de dados informáticos a empresas petrolíferas do Irão.

Após diagnóstico ao código, por parte da empresa Kaspersky, descobriu-se que se tratava do vírus informático Flame (Worm.Win32.Flame) e que este estava já operacional desde Agosto de 2010.

Este malware, considerado actualmente por vários especialistas informáticos como a ferramenta de espionagem mais complexa e sofisticada alguma vez criada, tem, por exemplo, a capacidade de capturar passwords, capturar print-screens dos sistemas, capturar dados via Bluetooth, ligar microfones de PCs para proceder à gravação de conversas, copiar e-mails e conversas mantidas em chats e também de se autodestruir.

Segundo a empresa Symantec, o Flame infiltrava-se nos computadores como se fosse uma actualização do Windows, aproveitando o protocolo denominado de WPAD que é usado pelo browser Internet Explorer para detectar a presença se um proxy. O falso processo do Windows Update explorava uma vulnerabilidade na Autoridade de Licenciamento de certificados (CA) para o Terminal Services, que permitia assinar ilegitimamente código, através de certificados digitais X.509. Desta forma, o sistema Windows aceitava os “falsos updates”. Após tal descoberta, a Microsoft disponibilizou actualizações para revogar três certificados afectados (Saber mais aqui).

Há cerca de uma semana, o vírus – que está presente em mais de 400 computadores de empresas, instituições académicas e governamentais e computadores domésticos – começou a receber ordens de autodestruição, através de vários centros de comando do Flame distribuídos por todo o mundo. Os génios que criaram o Flame esperam assim não deixar qualquer rasto digital.

A empresa de segurança informática russa Kaspersky Labs fez, entretanto, saber que houve colaboração entre os criadores do Flame e do Stuxnet, tendo sido partilhado algum código malicioso. De recordar que o Stuxnet foi criado com o objectivo de atacar especificamente o sistema de controle industrial SCADA (Supervisory Control And Data Acquisition), desenvolvido pela empresa Siemens.

O aparecimento do vírus Flame vem reforçar a ideia que a guerra entre países não terminou ainda e ela pode ter consequências imprevisíveis. Um país poderá assim controlar outro, mesmo sem a necessidade de ter soldados em campo de batalha...

Este artigo tem mais de um ano

Um dia esses vírus ainda ganham vontade própria e viram-se contra nós 🙂

Deviam informar nesta notícia a origem especulada deste vírus!

Bem dito.

Um facto, mesmo muito importante, que não é referido neste artigo é a origem óbvia deste vírus.

Tal como é explicado neste artigo, um programa tão complexo como este, não pode ter sido obra de um qualquer grupo de adolescentes que praticam, por mero prazer, actos de vandalismo informático, ou de uma simples organização criminosa, que visa, com isto, fazer dinheiro.

Este vírus foi claramente feito por uma qualquer agência governamental. O que prova, mais uma vez, que são os governos quem mais devemos temer, quando toca à nossa segurança, e que, algures no mundo desenvolvido, temos “uma raposa a guardar o galinheiro”.

Ou, para ser mais justo…

A referência à possível origem deste vírus é feita neste artigo, mas de modo indirecto e muito discreto. Suponho que para manter a “independência” e não entrar em teses ou especulações.

Mas que esta mesma origem é óbvia para muitos, lá isso é. E que este facto é mesmo muito preocupante e que deve ser chamada a atenção das pessoas para isto, é algo que, pela natureza do fenómeno, penso que se deve, e muito, fazer.

Pois, tudo nao passam de especulações…assim como aconteceu com o Stuxnet

Não sei se por “aconteceu” quer dizer algo que “aconteceu, apenas”, no passado, ou algo que “aconteceu e deixou de acontecer”, depois de se ter sabido a sua origem… Mas a origem do Stuxnet é algo que é já sabido.

E é por isso é que digo que, tendo este novo vírus, código em comum com o Stuxnet, a sua origem é, pelo menos para mim, óbvia.

A origem não é assim tão especulada 😉

Especulações, em caso algum devem ser notícia, por isso mesmo. São especulações, e nada mais.

Sergio já é publico que esse vírus foi lançado pela CIA e foi coordenado pelo próprio Presidente Obama , esclareer que não era só desta forma que o vírus se propagava visto que a central nuclear e todo o plano nuclear do irão está ligado a Pcs que estão desligados da rede de internet , como é que eles conseguiram infectar o sistema da Siemens que acabou por danificar 3 das 10 maquinas existentes e que atrasou o programa nuclear do Irão por 18 meses ainda é um mistério , mas certamente deverá tir sido colocado por agentes infiltrados .

Cumprimentos

Serva

Eu sabia que foram os EUA, só quis incendiar a questão. Ao que parece o ataque ficou descontrolado e o vírus espalhou-se..

Bem Serva não te consigo identificar o url onde li mas posso te garantir que um dos eng. que participaram no programa nuclear do Irão infectou as maquinas de uma forma involuntária ate pode ser podem ter trocado a pen sem ele ver sei la isso não sei nem vou especular masssssss, essa foi a explicação do gabinete de segurança informatica do Irão, mas tirando isso só posso dizer que é óbvio e isto é mais para o a afirmaçao do Pedro Pinto , bem se pensa que são só expeculações, penso que todos os programadores tem uma mente geralmente logica ou orientada a pensamento logico e o Sr.Pedro consegue explicar qual é a logica ou lucro ou moralidade de infectar Computadores com certificados especificos da siemens etc que controlam “armas nucleares” como diriam no states “cmon man !!!” então ? ? senso comum nestas afirmações.

E não é isso que fazem? 🙂

Parece uma cena do Falcon Eye

Não é assim tão simples, o problema não são os vírus em si, mas as pessoas que os fazem. Enquanto existir a inveja e a ganancia isso nunca irá acabar.

Ahah!! Acho que, já teve mais longe de isso acontecer 😀

Linux… what else? 🙂

Sim, o Linux tem essa vantagem. No entanto, há malware que pode “aproveitar-se” também do sistema.

Sim, existem mas o seu sucesso depende 99% do desleixo ou incompetência do user e/ou Sys. Admin.

Agora seria muito inocente da minha parte se acreditasse que todos os que descobrem vulnerabilidades vão logo a correr divulga-las à comunidade, sem tirarem partido dessa “vantagem” para beneficio próprio. Quero no entanto acreditar que a grande maioria age de forma responsável e idónea 🙂

Espero que isso seja uma piada, o linux é mais fácil de hackear que o windows, tendo em conta que é um sistema aberto, verifica-se as falhas de segurança muito mais facilmente.

You’re hilarious 🙂

E corrigem-se ainda mais rapidamente…

Já agora gostava de saber em que é que te baseias para fazer uma afirmação dessas, quando em todo o lado as evidências demonstram exactamente o oposto. Por alguma razão redes onde a segurança é fundamental correm Linux ou BSD, ambos Opensource.

Se me disseres que a diferença entre ambos já não é tão grande, muito graças ao esforço da Microsoft em alterar as suas politicas internas de segurança, ai posso concordar, porque de outra forma estás completamente enganado.

Procura no Google por “google drops windows” e vais ver que o que escreveste não faz sentido nenhum.

Caro José, tem um avatar bonito cm o Windows 7 mesmo ao lado no seu nome aí em cima, comenta que o Linux é mais fácil de “hackear” que o Windows, isto tudo num artigo que informa que os sistemas operativos da Microsoft (sim, Windows…) foram os afectados num ataque de vírus com esta complexidade.

Por alguma razão este vírus foi desenvolvido e direcionado principalmente para sistemas operativos Windows… Agora, na sua opinião, será que foi por o Windows ser mais difícil de “hackear” e, como dá mais luta que Linux, teve mais piada desenvolvê-lo para Windows??

Abraço…

Será muito difícil compreender, que é feito mais Malware e descobertas mais vulnerabilidades no S.O que está em 96% dos computadores do mundo do que nos outros? Eu uso windows E linux (sim, pq penso que um profissional que apenas saiba trabalhar a fundo em linux também não vai muito longe) e nem quero imaginar se de repente toda a gente adoptasse linux (Ubuntu px ex) como seu S.O. Seria a rebaldaria total das falhas e vulnerabilidades.. acreditem. 🙂

Mau… pensei que as actualizações automáticas fossem seguras. Actualizações de SO’s, antivírus, programas, etc. A não ser que tenha tido a ajuda da microsoft.

E como diz o sérgio, se o vírus andou por lá, e se eles o têm, quem os impede de utilizar o código?

Os criadores do vírus usaram um protocolo chamado de WPAD (usado pelo IE para detectar a presença de um proxy) para conseguirem explorar uma vulnerabilidade na Autoridade de Licenciamento de certificados do Windows.

Com isto, usavam um certificado assinado pela Microsoft e o vírus entrava no sistema como actualização, uma vez que estava assinado com um certificado da Microsoft, os antivírus tinham tendência a não detectar.

E para além disso, o vírus tinha a propriedade de detectar que antivírus estava instalado no sistema, e mudava o nome / extensão, caso fosse necessário para reduzir o risco de ser detectado.

“A não ser que tenha tido a ajuda da microsoft” 🙂

Leia o artigo que mencionei acima, sobre o código em comum que este vírus tem com o Stuxnet, informe-se sobre quem foram os autores do Stuxnet, veja aqui quem é que ajuda na elaboração do código do Windows e “ligue os pontos” da maneira que bem entender… 😉

(Uma ajuda sobre quem criou o Stuxnet.)

Este assunto é muito grave!

É quase óbvio que tem mão dos EUA.

Por enquanto são apenas especulações..

Vários governos já admitiram possuir ‘cyber weapons’ ou armas ‘ciberneticas’ além dos EUA; se pensarmos nas verbas aplicadas em investigacao e desenvolvimento militar dá para facilmente imaginar equipas 100% dedicadas à criação deste tipo de armas.

The bi brother is watching you….mai nada!

hahahahahaha

x2

O “Grande Irmão” já existe. Mas este novo vírus será apenas mais um recurso do mesmo.

O nome do software que nos vigia a todos é “P*OMIS”. (Substituam o * por um R.)

E quem pesquisa muito sobre ele, vê os seus computadores serem limpos.

(Não estou a brincar…) [1] [2]

Stuxnet foi criado pela CIA, como ja foi referido por um ex-agente, e este n deve vir de outro lugar.

Só não há equipas pagas a peso de ouro e investimentos de milhões a desenvolver vírus para aquela espécie de SO que tem uma fruta mordida. No mundo da informática a sério não se usam brinquedos! Por mais engraçadinhos que eles sejam.

(Desculpem mas não resisti :D)

Deves estar a falar daquela marca de computadores que é usada na Google.

E a “espécie de SO” que te referes deve ser aquele SO onde é programado o MySQL.

Já pensaste que o te querido Android pode ter sido programado em Macs? Até te dá arrepios, não? 🙂

E foi mesmo!!!! 🙂 lolol

Warning Skynet will become self-aware in the near future…

Não podemos esquecer de que além de curiosidade de jovens empenhados a ir para além dos seus conhecimentos, há “trabalhos” desta natureza que são encomendados por grandes grupos económicos/governamentais.

Há uma “guerra” travada no mundo cibernético todos os dias, imperceptível aos olhares do cidadão comum.

Um grande exemplo disso, foi o ataque que a Google sofreu, creio que há 2 anos atrás, proveniente de entidades governamentais chinesas.

Maior Potencia Mundial: INTERNET

ops skynet??!??!?

e que John Connor nos proteja.

O problema é que os sistemas operativos são maioritariamente desenvolvidos nos Estados Unidos, por isso nunca saberemos o quanto estamos seguros.

Até que ponto o linux é mais seguro que o windows face a uma ameaça destas?

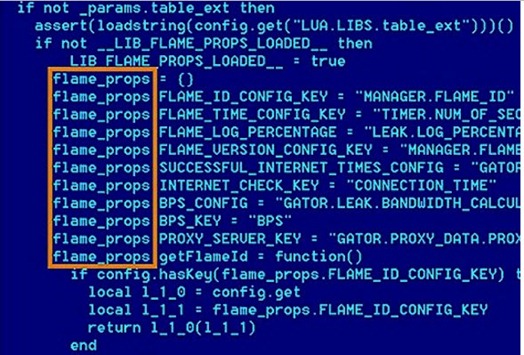

PS: Que linguagem é a que aparece na imagem?

LUA, penso eu

Correcto é LUA, um dado curioso visto não ser uma linguagem muito comum neste tipo de esquemas.

O código fonte do Linux está disponível para todos o poderem analisarem da forma que entenderem. Se houver um cuidado em não correr aplicações que não se enquadrem nesse cenário (Open-Source ou código fonte aberto), é praticamente impossível que existam “backdoors” no Linux ou nos *.BSD. Já o mesmo não se pode dizer dos seus dois concorrentes de maior peso (MS Windows e Mac OSX).

Falta um adjectivo ao título: SUICIDA.

Para que todos saibam… Há um canal de notícias internacional que – suponho que, por não ser ocidental – não tem problemas em dizer o que toda a gente consegue perceber.

Esta nos meus favoritos e este tb http://blackfernando.blogspot.pt/

😉

e este

http://dinamicaglobal.blogspot.pt/

Só para quem tem o source code de TODOS os drivers,

codecs,etc.

E quem te garante que o compilador que usas não está com “virose”

Até os processadores tem reservas de recursos não documentadas.

Alguém tem informação se SO GNU/Linux foi infectado? Sou especialista em sistemas Open Source, a mais de 12 anos e até hoje não não conheço um vírus que tenha infectado o Linux, a não ser que seja aberto com senha de root.

Existem alguns, no entanto dependem quase sempre da acção do utilizador na sua execução, com ou sem acesso root. A sua grande maioria são meros “Proof-of-Concept” para demonstrar que o Linux também é vulnerável.

https://help.ubuntu.com/community/Linuxvirus

Apesar desta relativa segurança, existem rootkits que exploram sistemas Linux desactualizados ou mal-configurados através de ataques via buffer overflow ou buffer overrun que conseguem garantir acesso privilegiado sem password root ou super-user e que se comportam como worms, embora sem os mesmos resultados de eficácia dos existentes para ambientes Windows.