Verifiquem se a vossa password do LinkedIn foi roubada

A noticia que ontem publicámos e que dava conta do roubo de 6 milhões e meio de passwords do LinkedIn deixou muita gente inquieta e preocupada com a segurança dos seus dados.

A acção imediata a ser tomada sempre que este tipo de noticias bem a público é a alteração da password, mas ficamos sempre com a dúvida se esta foi a vez em que os nossos dados ou passwords foram atingidas.

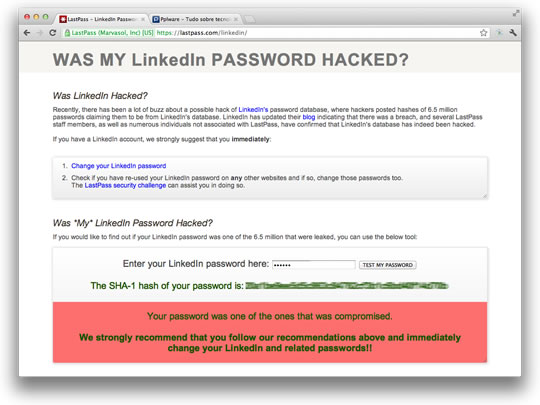

Pois para este caso temos já forma de saber se as vossas passwords foram das que foram roubadas, e tudo graças à LastPass.

O ficheiro apresentado no forum Russo continha as passwords dos utilizadores em formato SHA, o que por si indica que é necessário muito trabalho por parte dos hackers para chegarem às passwords efectivas, mas isso não invalida que com algum esforço e com grandes capacidades de computação não se consiga chegar a elas.

Tendo tido acesso a essa base de dados de passwords, a LastPass resolveu desenvolver uma pequena ferramenta que permite aos utilizadores verificarem se o hash SHA da sua password está presente.

A LastPass não pede o vosso nome de utilizador ou qualquer outro dado e garante que para os seus servidores apenas passam a hash SHA para verificação. Por esta razão esta é uma ferramenta segura e que não compromete ainda mais a vossa conta do LinkedIn.

Seja qual for o resultado do teste que a LastPass oferece, devem garantir que alteraram a vossa password do LinkedIn e que tiveram ainda o cuidado de garantir que essa password não estava a ser usada noutros serviços.

Caso esteja devem também proceder à alteração da password desses serviços, como medida de segurança para garantirem que não vão ser realizados acessos indevidos.

Para usarem a ferramenta da LastPass devem apenas colocar a password que tinham definido no LastPass e verificarem o resultado final. Caso indique que a vossa password foi roubada, devem seguir as indicações que são apresentadas e que passam pelo que é do senso comum. Alterar de imediato a password no LinkedIn e noutros serviços onde a estejam a usar.

Entretanto, e na continuação da notícia apresentada, a LinkedIn já admitiu que as passwords foram efectivamente roubadas e anunciou que irá contactar os seus utilizadores com instruções precisas de como proceder à alteração das password.

No entanto, e porque os hacker continuaram o trabalho de reverter as hash SHA para as passwords em texto, recomendamos que alterem de imediato a vossa password do LinkedIn. Não aguardem pelas instruções da LinkedIn e realizem já a medida mais simples e básica de segurança.

![]() Homepage: LastPass - LinkedIn Password Checker

Homepage: LastPass - LinkedIn Password Checker

![]() Homepage: LastPass

Homepage: LastPass

Este artigo tem mais de um ano

Roubaram apenas as pass ou os emails / nomes de utilizadores?

As passwords por sí não valem de muito sem o respectivo email/nome de utilizador.

E sim, foram roubados os 2.

A minha não estava na lista.

Já tinha feito o download do ficheiro e tinha verificado.

Mas qualquer nome que se ponha lá, aparece.

As pessoas ainda continuam sem qualquer preocupação em relação à sua password 😡

A minha estava na lista. Obrigado pplware por este artigo.

A minha também não estava.

Keep up the good work Pplware & Lastpass

Não tenho conta no LinkedIn, que de resto nem sei bem o que é… mas se tiverem usado um salt fica imensamente mais difícil de descobrir… mas pelos vistos não usaram, ou roubaram o valor do salt também.

Para quem vai implementar num web site passwords, não se esqueça de usar salt para misturar ainda mais as passwords e um algoritmo mais seguro tipo SHA384… como é pouco usado torna-se ainda mais difícil de descobrir, e repetir a operação de conversão para SHA384 tipo 1000 vezes ou mais (menos se o servidor for pouco potente e potêncialmente muito utilizado… embora se for muito utilizado é mais uma razão para aumentar ainda mais o valor), para demorar ainda mais tempo a descobrir todas… ainda que a operação em si individualmente não demore quase virtualmente nada, tentar advinhar é uma outra história!

Isso é meio estranho, uma vez que a mesma password pode dar hash’s diferentes.

A mesma password, no mesmo sistema, nunca dá hash’s diferentes. Ou seria impossivel compara-las aquando do login 😉

Engraçado que no linux ao criar utilizadores e respectivas passwords, sendo elas iguais quando vou ver o hash das passwords, são diferentes. Ou então estarei enganado e não tem nada a ver com hash’s. Peço desculpa. 🙂

Isso. Coloquem as vossas passwords no site… I’ll just leave this here:

So, let me get this straight, there are hackers with a bunch of encrypted passwords that have enlisted help to do a brute force dictionary attack by encrypting common passwords and words and then comparing the hashes. The only thing keeping your password from being unencrypted by the bad guys is the inability for the crackers to unencrypt your password and log into your account, is that their systems can only generate so many passwords and it will take a long time to generate and compare all the possibilities.

If only they had a way to get users to type in passwords they had used on the site, so that they could simply compare the hashes and then tie that password to the list of accounts. Oh Wait, That is exactly what the [LeakedIn.org] site does. So if these guys are nefarious, then instead of having to rely on a dictionary of random words, people will be providing them with a dictionary of actual passwords to compare to the hash lists (the one thing they are missing).

Sorry, no way in hell I am typing my password in that site

Este site deve ser encarado como uma fonte de humor, descobri que há passwords como “facebook”, “linkedin”, “aaaaaa”, “hacker” ou a minha favorita “BADASS”.

Isto é bom para tentar despertar alguns descuidados…

YA ya.metam a vossa pass nesses sites LOL

Se o algoritmo for Sha1 mais vale cada um fazer o seu script de teste XD

Eu testei a minha e deu perfeitamente e mudei logo a pass

Epá será que não perceberam ainda que esses verificadores não servem para nada e não vos dizem realmente se a vossa password foi roubada!

Pensei! Voltem a pensar!

1º São 6 milhões de hashs em SHA1, mesmo que sejam do linkedin gerar 6 milhões de hashs não é difícil e existem bases de dados com muitos mais hashs mais, como por exemplo “Sha1 (400 000 000) unique entries”! esse verificador apenas vê se o hash do que vocês escreveram existem no meio daqueles todos, é claro que passwords como 123456, qwerty e etc estão lá!

2º Eles apenas publicaram os hashs, acham mesmo que alguém com acesso à BD apenas retira as passwords? Isso não serve para nada, tem de estar associadas a alguém (E-Mail).

3º Citação: “161m professionals around the world as of March 31, 2012” e só 6m foram publicadas? Mais uma vez digo quem tem acesso a um pouco terá a tudo!

4º Mudem a vossa password independentemente se estava na lista ou não e não usem a mesma em vários sítios, caso o façam mudem também.

O Rodrigo Graça tem razão, coloquei “1234” e diz-me que não está comprometida, mas o “123456” já está. Parece-me que o verdadeiro roubo das password está nesta aplicação.

LOL

Reinaldo Coelho isso é porque o LinkedIn não aceita password com menos de 6 caracteres 😛

true story bro

Porra PLPWARE, que raio de sugestão para aplicação é esta???

Andam a brincar com coisas sérias ou são ingénuos e acham que estão a fazer “uma coisa séria”??

PS. DE UM LEITOR QUE SEMPRE RESPEITOU O VOSSO TRABALHO.

Qual é o problema? Apenas ficas a saber se a tua pass (que ninguém sabe quem tu és, nem nick nem nada) estava naquela lista. Espera lá que vão descobrir o teu user pelo pensamento, queres ver?

lol, qual é o problema? Ora deixa ver, vou fazer um site dizendo ás pessoas que serve para testar passwords de XYZ, as pessoas metem lá as passes, eu guardo, daqui a uns meses tenho uma lista perfeita de passes reais para usar brute force

Sim, tens toda a razão. A LastPass, que tem acesso a milhares de passwords, usernames e links de acesso precisa mesmo de estar a criar listas para ter acesso a ataques de força bruta.

Está-se mesmo a ver…

Convém ver quem disponibiliza o serviço e que credibilidade tem.

Mas isto sou eu apenas a dizer…

O problema que se põe é que esta é uma boa forma de criar óptimas e actuais, listas de dicionario para bruteforce attacks em qualquer site ou ficheiro.

É como escrevi antes, a LastPass tem mesmo necessidade de recorrer a estes esquemas para recolher as passwords…

até porque eles são os primeiros a dizerem, na própria ferramenta “primeiro MUDEM A PASSWORD, depois escrevam aqui a antiga para saberem se foram atingidos”.

Não é como outros sites, estilo leakedin.org que não utilizam https e que ninguem conhece os donos do dominio. O LastPass é um negócio real sem qualquer interesse em meter-se nestes negócios. Até porque o negocio deles é precisamente guardar passwords de utilizadores.

Se quiserem verificar, eles calculam a hash localmente com javascript, só é enviada a hash para cálculo, por Ajax para o servidor deles.

É só analisar o source da página. Claro que não é garantia absoluta, mas é mais uma.

A LastPass tem a possibilidade de me roubar a password que eu guardo nos servidores deles… oh wait…

Não devo ser o único.

Admito que não gosto da ideia de ter a minha stored online though.. mas cedi há 2 anos or so, para ser mais fácil de ter diversas passwords.

Usem passes com letras e numeros misturados que não vão ter problemas 😉

Mudei logo a minha… better safe than sorry.

Apaguei a minha conta LinkedIn…

A minha senha está na lista e, coincidentemente, o Google me avisou que meu email foi acessado de Israel…

A senha já foi alterada para o sistema de verificação em 2 passos 🙁