Usa proxies anónimos? Tenha cuidado

Já alguma vez tentou aceder a um site e o mesmo estava bloqueado? Se tentou dar a volta recorrendo a um proxy “anónimo”, então, é muito importante que leia este artigo para saber os perigos que corre.

É verdade que para ser um "utilizador anónimo" na Internet basta que se ligue via proxy! Mas há riscos!

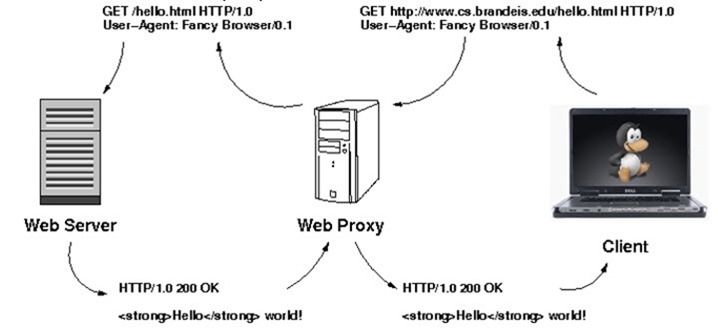

Antes de passarmos ao tema propriamente dito é importante que se perceba o funcionamento básico de um proxy. Uma máquina que se ligue através de um servidor proxy, “obedece” às regras definidas por este e todos os pedidos (ex. páginas web, ficheiros, etc) são também feito pelo proxy que posteriormente os devolve ao cliente. Desta forma é fácil filtrar os conteúdos que pretendemos através do proxy, uma vez que todos os pedidos passam por ele.

Funcionamento básico de um proxy

O computador cliente começa por fazer um pedido GET ao proxy para uma página (por exemplo: www.wikipedia.com). O proxy faz exactamente o mesmo pedido mas ao servidor real. Neste caso o www.wikipedia.com tem associado o IP 91.198.174.192.

Como o web server corre vhosts é possível separar vários websites dependendo do domínio que se pretende. Depois o web server responde ao proxy com a página em HTML, normalmente index.html ou index.php (ou outra página definida). Como normalmente os sites têm imagens, código javascript, HTML5, iframes, toda esta informação será depois passada pelo proxy ao cliente.

Quando o computador cliente vê que existem referencias externas este mesmo irá pedir ao proxy para lhe dar o ficheiro, neste caso o javascript puro. Considerem então:

- PC do cliente pede a página

- Proxy pede a página ao domínio real

- O domínio real devolve a página

- O Proxy devolve a página ao cliente.

- O cliente vê código javascript que é preciso buscar externamente. Por exemplo uma API jquery hospedado no Google.

- O cliente pede o ficheiro desta forma “GET http://www.wikipedia.com/umaapiqualquer.js”

- O proxy filtra este GET e vê que é um pedido de um ficheiro javascript. Por isso antes de ir buscá-lo ao computador realmente irá proceder assim:

- Descarrega o ficheiro .js real numa pasta temporária no sistema.

- Concatena código javascript malicioso ao ficheiro real.

- Substitui o link do umaapiqualquer.js pelo .js temporário com o código real+malicioso.

- Devolve o ficheiro temporário com o código malicioso ao PC.

Como é código javascript o browser do PC irá "executá-lo".

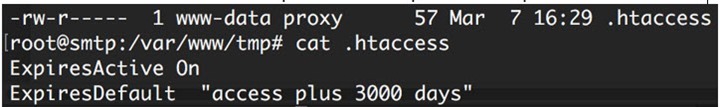

Então qual é o problema? É simples. Quando o computador pede a API do jquery, ele irá mantê-la em cache durante um tempo determinado pelo servidor.

Se infectamos um ficheiro, que irá só expirar da cache daqui a 3000 dias, significa que este mesmo ficheiro, depois de ser pedido mesmo noutro website irá correr o nosso código malicioso. Este é o principio de cache poisoning.

Este mesmo código pode estar a descarregar toda a informação possível que o browser faz no website. Formulários de login, links, formulários de comentários, tudo é possível. Como é que este código manda os dados?

O mesmo servidor proxy malicioso pode estar a correr um serviço escondido onde irá buscar dados destes clientes pelo URL que pedem ou através de um pedido POST que são activados por eventos nos objectos da página.

Depois de muito código e desenhar a base de dados e um painel podemos ver resultados

Quem é que procura estes serviços “anónimos”?

Bem, numa análise bastante superficial podemos ver clientes:

- Ligarem-se a sites de encontros online para tentar burlar gente a pagar por fotos nuas.

- Enviar e-mails para várias pessoas com falsas promessas de trabalho e pedir documentos de identificação. Estes tipos de documentos podem ser usados para roubar a identidade das vítimas. Lembrem-se a quem dão o vosso documento de identificação.

- Visitas a sites de pornografia. É talvez a categoria mais visitada.

- Visitas a sites de comunicação social por exemplo: BBC news. Normalmente quem visita este tipo de sites são normalmente IPs da China e Turquia.

- Visitas a sites de pirataria e hacking. Bastante irónicos “hackers” que estão a "hackear e serem hackeados" porque tentaram esconder a sua identidade num proxy “anónimo” que encontraram pela internet.

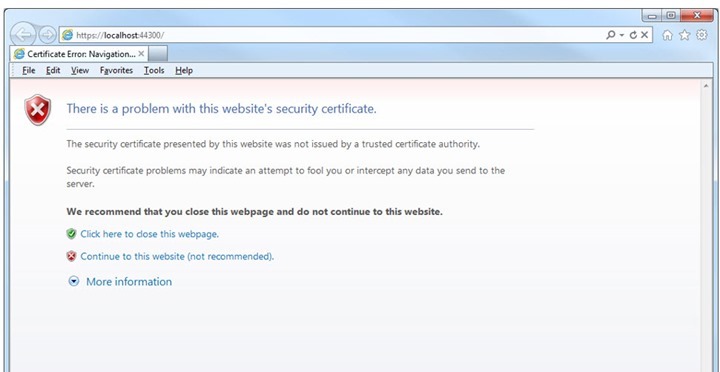

Os sites que usam HTTPS também funciona?

Teoricamente sim. Se for um proxy por SOCKS é mais difícil. Isto porque SOCKS faz uma transferência dos dados dos sockets, entre o cliente <-> proxy e proxy <-> site. Ver mais aqui.

Por isso os dados passam numa sessão TLS/SSL e quem faz o handshake desta ligação é o PC e o site e nunca o proxy. Já HTTPS sobre o proxy é ligeiramente diferente. É possível usar SSLBump para modificar os certificados (chaves). Só que há um problema e são os warnings que o browser mostra ao utilizador.

Quem é a pessoa que quando tenta aceder a um website e encontra este erro, simplesmente o ignora?

A questão aqui é sempre comportamental. A Maior parte das pessoas iriam simplesmente continuar ou ainda pior seria adicionar o certificado como confiável.

São utilizadores frequentes de proxies?

Este artigo tem mais de um ano

Utilizei uma vez numa biblioteca que bloqueava o msn, mas ao fim do dia, quando voltei para casa, tinha os contactos do meu msn todos eliminados… nem pensei duas vezes, alterei a password e repus os contactos.

Só para dizer aos leitores que já me encontro a explorar vulnerabilidades nos browsers que usem os proxys com SSL. Vai ser possível assinar certificados feitos na hora que serão thrusted pelo browser.

Ainda falam que Linux é seguro. E vê lá se um dia a “polícia” online não te faz uma visita a casa lol

Vocês poderiam ser mais detalhistas em materias como essa.

Teria algum proxy que vocês recomendam?

Depois de ler achas que continuas confiante em usar um “proxy anónimo”?

Sim, apenas se for um proxy criado por ti 🙂 Não é muito difícil criar um usando ubuntu (não só ubuntu, é apenas um exemplo) e squidproxy.

Certo, mas onde irias criar? num VPS? Esse VPS seria de alguém que pagaste e sabe que IP e que tráfego o teu servidor virtual alugado faz e deixa de fazer. acabas por não estar anónimo 🙂

Sendo assim não estamos “seguros” em lado nenhum lol Nem mesmo usando ubuntu na tua máquina, até o ISP iria analisar o teu tráfego.

exatamente. estás empre a confiar em alguém. tens que saber mesmo muito bem em quem estás a depositar a tua confiança.

Proxys anónimos só devem ser usados para navegar em sites bloqueados que não requeiram logins pessoais etc.

Certo, repara que o teu browser irá manter cache de ficheiros alterados e injetados pelo proxy. Quando fores a um website legitmo, mesmo em HTTPS, esse ficheiro infetado irá correr. Se não limpares a cache fica N de dias ligado como mostra quase no fim do artigo.

Se usar o private no Chorme ou equivalente, também têm acesso a cache? A combinação Private + Proxy é segura para os casos que o João referiu? Pergunto porque é normalmente o que faço.

dessa forma é mais segura visto que não guarda cacha 🙂 mas os teus dados não deixam de serem gravados enquanto usas

No entanto para quem já guarda os dados no Google, a opção google translate também funciona como “proxy”.

Para quem não percebe nada disto, ao usar o TOR os logins ficam comprometidos?

Logins? Pessoais no Tor? Mais vale dar logo os dados da conta. No Tor não podes, dar ou fazer nada pessoal, podes estar a ser roubado em qualquer nó.

so no no de saida e de entrada, cuja a comunicação nao é encriptada.

Uma vez fiz um teste, criei um site fake tipo banco de bitcoins, usei varios exit nodes do tor a fazer logins nesse site

E ao fim de um mes reparei que havia mais logins do que os que eu tinha feito

a ideia para o TOR é a mesma. é modificar à entrada/saída do node. ficas até a saber quem é a pessoa.

Hoje em dia ja existe vários sistemas de segurança para proxies. mas o mais seguro será vpn open source com boas encriptações e a rede tor ou a rede i2p. isto com o sistema operativo tails.

I2P estás-te a ligar a gente que sabe o que tu pretendes visitar e te fornece as páginas. de certa forma, sabem quem tu és realmente e o que estás a visitar.

O tor, mesmo com os mecanismos de integridade, o exit node poderá sempre alterar as páginas de forma a conseguir que tu faças POSTs por fora da rede tor.

Com o tor browser não acredito que funcione este mecanismo mas há forma de saber se for o ISP com forças policiais a procurar quem é que está a aceder aquele certo conteúdo. Mas aí é muitos ifs que ficarão para uma próxima 🙂

Gostei muito de ler e também os explicações do utilizador int3.

Não uso e nunca usei, pois não tenho razão para usar, mas gosto de estar informado.

Obrigado.

Esqueçam isso, querem estar seguros desliguem a ficha da internet.

De outra forma, não estão seguros, muito menos anónimos. Quer usem proxies, rede TOR, ou o wifi do vizinho estão sempre vulneráveis, os vossos dados circulam na internet, portanto quem está na internet tem acesso a eles.

Podem usar um proxie? podem! para quê, em vez de ser o vosso ISP a saber o que pesquisam e onde acedem é o ISP onde está o proxie. Que ganham vocês com isso? Nada!

Se o site for legítimo e não tiver virús, mas o proxie for mal intencionado, o proxie injeta-vos vírus e o que era seguro deixou de ser. O que ganharam com o uso do proxie? Vírus.

Se vocês querem ir do algarve ao porto, podem apanhar a auto-estrada direta, e lisboa fica a saber que vocês lá passaram. Ou podem ir dar a volta a espanha e não passam por lisboa. Que ganham com isso? tempo aumenta, distância aumenta, gastos (combústivel) aumenta. Na net é igual: atraso aumenta, tempo aumenta, eletrecidade aumenta…

Só a tua primeira frase levantou logo a suspeita de que pouco vinhas contribuir para o debate.

Após ler tudo, realmente confirma-se que nada acrescentaste de útil ao mesmo, muito provavelmente pela ignorância que o teu texto demonstra sobre a matéria.

(ps: escreve-se “eletricidade” e não “eletrecidade”, vê na fatura)

Comentários de alto nível. Sou leitor deste site não só pelo conteúdo das matérias, mas também pelos comentários esclarecedores e os debates positivos

Tens razão, costumo ficar a par do pplware através de um leitor de rss, só abro o artigo completo para ler os comentários, que em muitos casos são o que dá real valor ao artigo

A nivel de empresas vê-se muito o steganos. É a pagar…

de esclarecedores estes comentários não têm nada, aliás alguns comentários até demonstram uma certa ignorância para pessoas que se dizem interessadas pela tecnologia… vou só atirar uns bitaites como o pessoal savvy deixa…

1o – usem sempre o vosso browser com o modo anónimo, isto por forma a não guardar cache, nem logins, nem histórico, etc.

2o – não usem o Chrome, que por defeito guarda as vossas passwords no gmail… tipo NAO.

3o – usem programas como o keepass, e façam uma gestão local das vossas passwords “e utilizem uma diferente para cada site”.

4o – guardem o ficheiro encriptado do keypass com as vossas passwords em sítios diferentes, se quiserem até podem guardar no Dropbox desde que saibam a vossa password.

5o – O Tor é relativamente seguro, assim como o I2P.

6o – ninguém visita sites bancários / gestão de contas pessoais “emails etc” nestas redes.

7o – falar de segurança no Ubuntu é o mesmo que falar de segurança no windows, não estamos a falar de attacks ao ip da vossa máquina. mas de proxys.

8o – existem mil formas de ser 100% anónimo na rede mas nunca através da vossa conexão de casa.

9o – Em caso de dúvida sobre a segurança relativamente ao vosso anonimato… não façam nada que vos possa comprometer.

10 – aceder a sites porno por proxys… é duro… lol

1- certissimo.

2- yap

3- que é que isso tem haver?

4- same as 3

5- não é não muito menos o I2P

6- se te disser que já vi contas pessoas?

7- certo

8- só fora de casa

9- como é óbvio

10- yap. porno é um grande negócio pelos proxys acredita. metade do volume de tráfego que tenho é ligado a sites pornografia segundo o netflow.

Um proxy registado(1) e online(2) acessivel ao publico(3) ou alugado(4) sem traces…sem registos..

Scotty beam me up!

Exacto mas para além de cache poisoning há ainda o man in the middle. E instalando o certificado no lado cliente (pc, smartphone, etc) até https fica legível.

Paguem um servico de proxy, nem sao assim tao caros, $20, $30 ano… eu por acaso pago para poder ver conteudos lá fora. mas acabo muitas vezes por usar quando quero anonymato.

Claro que estamos a confiar nessa empresa, mas nao há nada perfeito. Tambem confiamos no ISP quando nos ligamos a net…