Sites em WordPress alvo de ataques massivos de força bruta

… levado a cabo por botnet . Foram já registados cerca de 90 000 endereços IP

O WordPress é uma das plataformas de conteúdos mais populares da Internet. Com esta plataforma, o utilizador pode criar facilmente sites, blogs, sites de comércio electrónico, etc, etc…de uma forma rápida, simples e muito profissional.

Nos últimos dias, muitos dos sites que têm como base o wordpress, têm sido alvo de um dos maiores ataques da história, que recorre a técnicas de força bruta para acesso à parte de gestão/administração da plataforma.

O ecossistema WordPress parece enfrentar o pior ataque de força bruta desde sempre. Segundo dados disponibilizados por Mathew Prince da CloudFIre, “..foram já registados cerca de 90 000 endereços IP que estão associados a máquinas infectadas, que fazem parte da botnet ..”(botnet - conjunto de agentes de software ou bots que se executam autonomamente e automaticamente).

It appears a botnet is being used to launch the attack and more than tens of thousands of unique IP addresses have been recorded attempting to hack WordPress installs

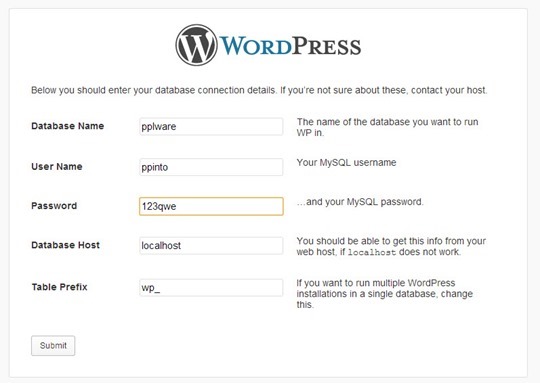

O ataque de força bruta consiste em atacar sites baseados em wordpress, sendo usado o utilizador por omissão “admin” e testadas milhares de passwords.

Em comunicado oficial aqui, o responsável pelo WordPress, Matt Mullenweg, referiu que, foi lançado, há cerca de três anos o WordPress 3.0 que permite ao utilizador definir a conta por omissão (desta forma, os utilizadores não têm de usar a conta admin, podendo definir uma outra). A botnet tem como principal alvo as plataformas wordpress que usam a conta admin, sendo depois testadas milhares de passwords. Para Mullenweg, esta noticia foi aproveitada de “forma inteligente” pelas empresas que vendem “soluções” para o problema.

Almost 3 years ago we released a version of WordPress (3.0) that allowed you to pick a custom username on installation, which largely ended people using “admin” as their default username. Right now there’s a botnet going around all of the WordPresses it can find trying to login with the “admin” username and a bunch of common passwords, and it has turned into a news story (especially from companies that sell “solutions” to the problem).

Mullenweg recomenda que todos os utilizadores que usem o wordpress ainda com o username admin, que procedam à actualização da plataforma, que mudem o utilizador e que definam uma password forte. Para quem usa a plataforma WP.com, é importante que activem a autenticação em dois factores e validem se têm a ultima versão do WordPress (apesar da maioria, cerca de 99% terem já a ultima actualização da plataforma).

![]() Homepage: Passwords and Brute Force

Homepage: Passwords and Brute Force

Este artigo tem mais de um ano

Eu gostava que me explicasse para que serve o WordPress?

Obrigado

O WordPress é uma das plataformas de conteúdos mais populares da Internet. Com esta plataforma, o utilizador pode criar facilmente sites, blogs, sites de comércio electrónico, etc, etc…de uma forma rápida, simples e muito profissional.

Mesmo que nesses IP só estejam 80.000 máquinas já dá para fazer uns estragos valentes…

Regra de seguraça basica….

Mas em casos onde só há um “utilizador/admin” a gerir o wordpress, é uma boa ideia usar “htpasswd” na pasta “wp-admin”? Acho que assim é quase impossível entrar não?

Cumpz

Viva

Como faço para ativar isto? (autenticação em dois factores)

É pago?

Obrigado!

sim… balurdios de euros…. 😉

podes ver aqui como ativar a autenticação em 2 fatores com .htaccess (vídeo tutorial)

http://blog.webtuga.pt/ataque-brute-force-login-a-sites-com-plataforma-wordpress/

Espero que ajude

O melhor que faziam (quem pertence a cloudflare) era publicar a lista de IP’s da botnet assim ficava-se a saber se estávamos premiados 🙂

a ultima versão é a 3.51. também convem actualizar os plugins

user:admin

pass: admin2 😀

Infalível o método que um amigo usava até há pouco tempo:

Registo no wordpresse, User: António Sousa; Senha: 123

Registo no hotmail, User: António Sousa; Senha: 123

Registo no Gmail, User: António Sousa; Senha: 123

Isto nunca falha!

🙂

Eu programei o meu servidor para bloquear IP’s que tenham mais de 5 tentativas erradas de autenticação (e ainda tenho o captcha).

Não sei se será suficiente para os bots mais recentes, mas pelo menos não notei nada de diferente.

Olá Diogo, como programaste para bloquear IP depois de 5 tentativas? Gostava de saber.

http://wordpress.org/extend/plugins/limit-login-attempts/

se for uma botnet como esta, eles terão 90000*5 tentativas para descobrir a pass

Basta não usar o user admin e escolher uma password forte.

Ver aqui se a password é forte:

http://www.passwordmeter.com/

Alterar a pasta do admin tb é capaz de ser boa ideia não?

Os tipos da WordPress tambem são culpados por não usarem logo por default “máximas de x tentativas = IP BAN + 10 minutos de espera até proxima tentativa”.

Mais uma vez se confirma o quanto os CMS abertos como o WordPress, Joomla São um perigo para empresas e seus clientes.

Diga-se o que se disser, nada pode mudar isso

Cumprimentos

César Oliveira

http://www.profissionalweb.net

Sim, porque só os softwares opensource é que podem sofrer este tipo de ataques.

Com cada vedeta…

lulz, que noob.

Mesmo, agora o César falhou em grande. Resta saber se o César é escrito em código aberto ou não…

Eu não falhei em nada

Só reforçei o quanto os CMS abertos são um perigo

Já fiz até uma publicação no meu blogue a falar sobre isso.

O wordpress prostituiu o mercado web, isso é facto.

É por isso que nunca uso sites “pré-feitos” como wordpress, smf, …. porque basta descobrir um bug num desses sistemas ja se pode atacar grande parte deles porque são normalmente todos iguais por isso é sempre bom fazer o proprio sistema web mesmo o inicio sendo complicado vale o esforço eu no inicio tambem achei difícil mas agora programo “com uma perna ás costas” e se descobrirem um bug no meu sitema so afeta o meu sitema porque é diferente de muitos outro

Não usas mas consultas e comentas. O pplware é WordPress ou estou enganado?

Nem sempre é preciso criar um site de raiz… Basta ter algum cuidado!

Abraço 🙂

Pois já que existe, usa-se mas não deixa de ser mais seguro criar um site de raiz logo porque até é intressante

*interessante*

sim intressante no setido de “aprender” “coisas” novas =)

Esta situação não se trata de nenhuma falha de segurança, mas sim de um ataque brute-force, onde são feitas tentativas aleatórias com usernames mais comuns (“admin” principalmente) e passwords básicas.

A melhor solução para quem utiliza servidores Apache, será utilizar uma autenticação htpasswd conforme indicado no artigo citado acima, da minha autoria: http://blog.webtuga.pt/ataque-brute-force-login-a-sites-com-plataforma-wordpress/

Desta forma o ataque será travado e não serão consumidos recursos no servidor, visto que não chegam sequer a ser feitas tentativas de autenticação.

A situação do bloqueio de IP após 5 tentativas poderá ajudar a proteger, no entanto não irá “quebrar” o consumo exercido pela Botnet, que muita das vezes representa milhares de IPs (computadores e servidores infectados).